假如我们希望限制只有公司内部的IP可以SSH登录到EC2,则可以考虑使用ACL来实现。

我们延续使用《AWS攻略——创建VPC》的案例,在它的基础上做相关修改来实现相关功能。

确定出口IP

可以通过访问https://www.myip.com/,查看并记录该IP地址。

修改ACL

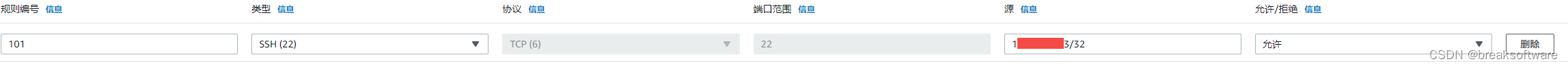

修改主网络ACL

修改入站规则

对入站规则进行修改:

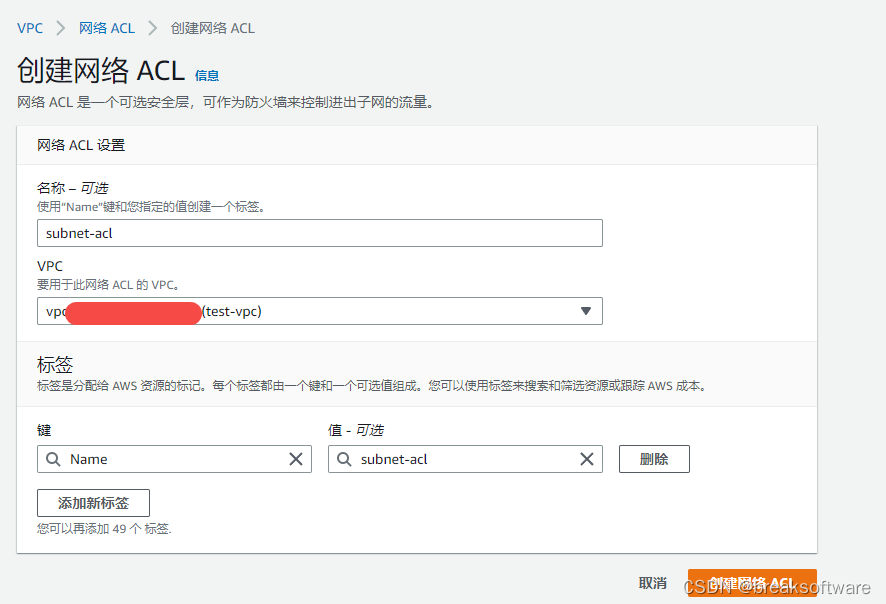

修改子网ACL

创建子网ACL

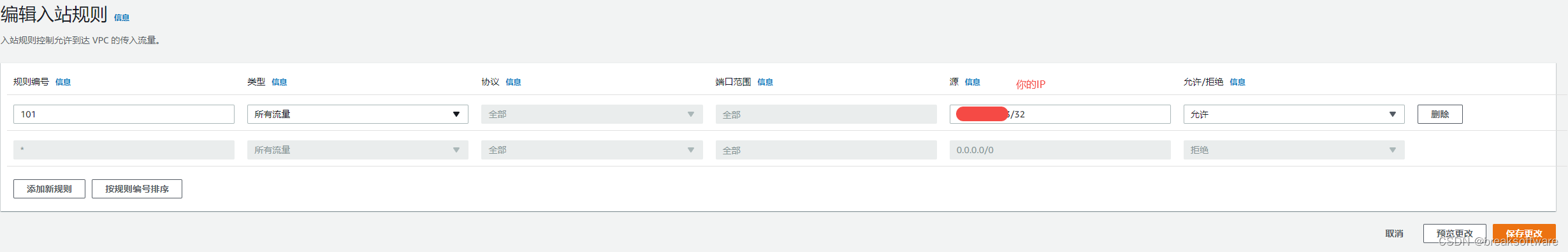

新增入站规则

新增出站规则

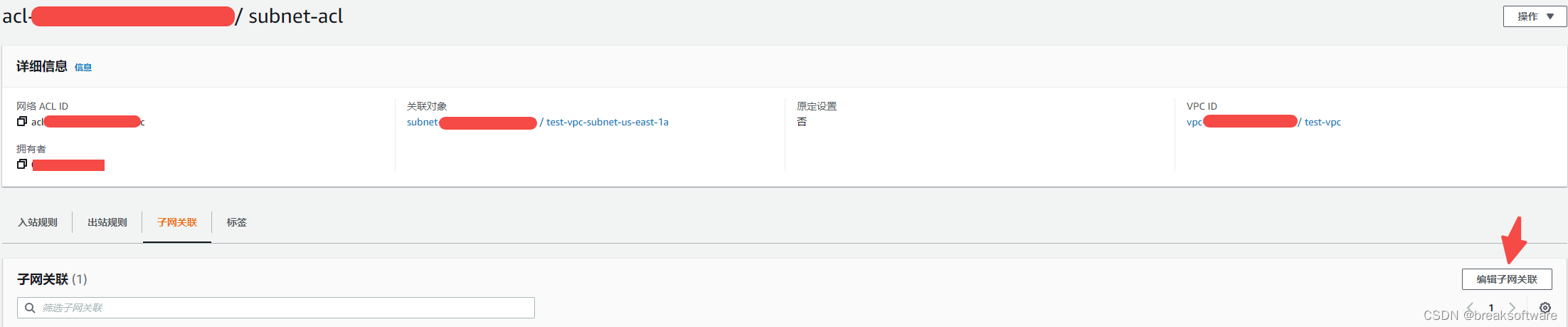

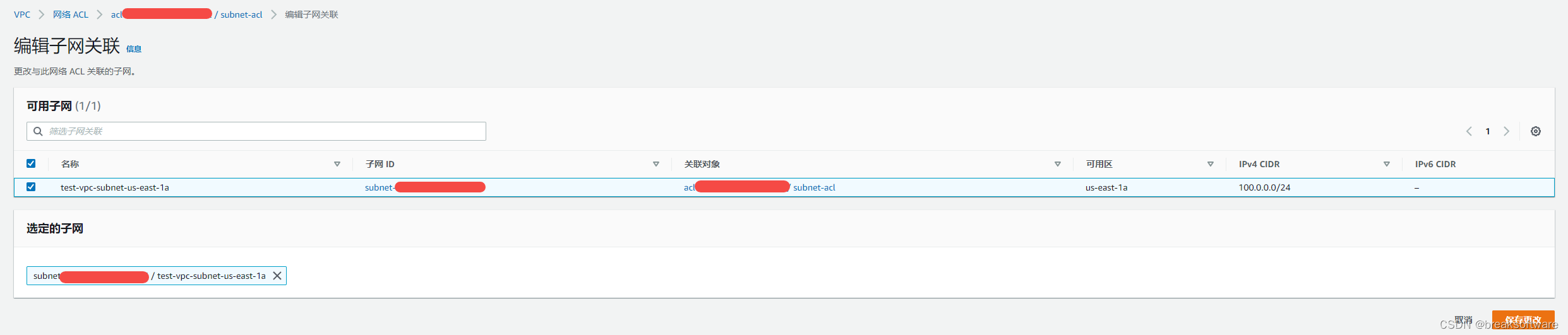

关联子网

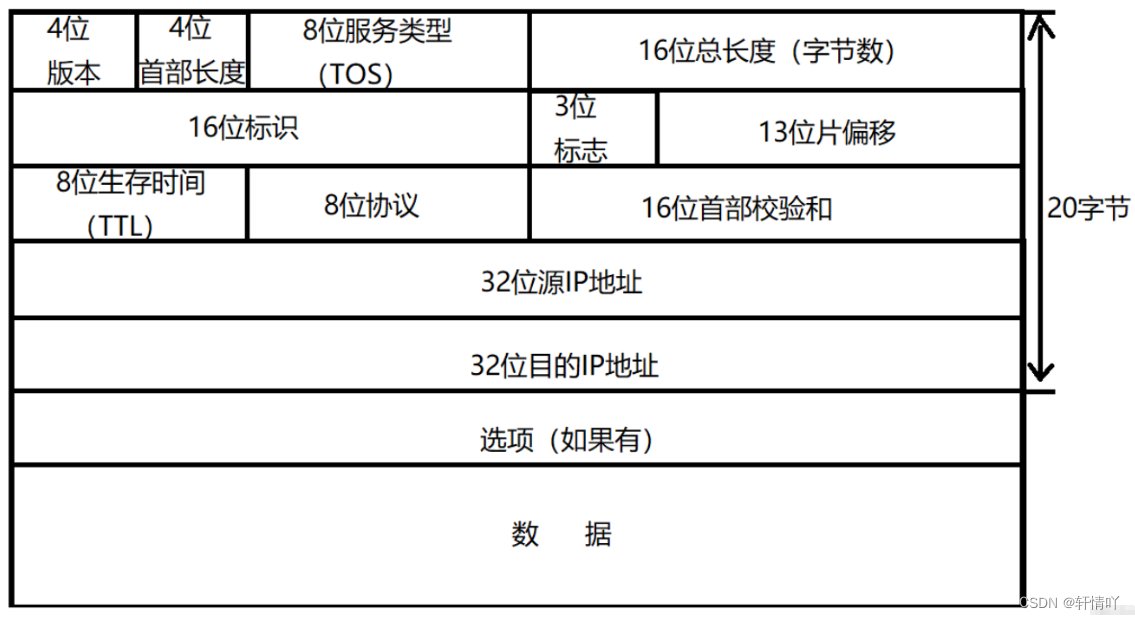

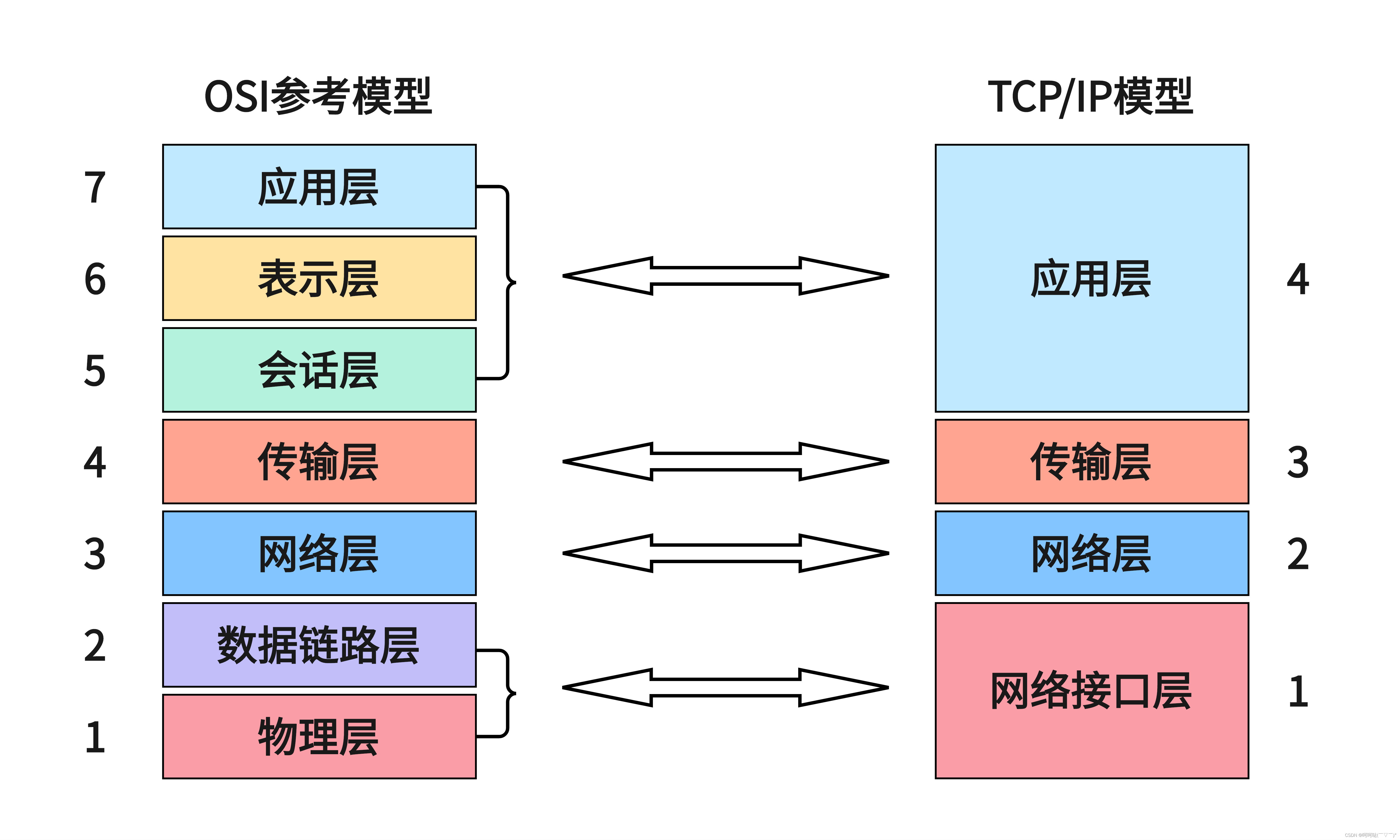

知识点

参考资料

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。