本文介绍: 在日常使用 Linux 或者 macOS 时,我们并没有运行多个完全分离的服务器的 需要,但是如果我们在服务器上启动了多个服务,这些服务其实会相互影响的,每一个服务都能 看到其他服务的进程,也可以访问宿主机器上的任意文件,这是很多时候我们都不愿意看到的, 我们更希望运行在同一台机器上的不同服务能做到完全隔离,就像运行在多台不同的机器上一样。把服务器平台作为一种服务提供的 商业模式。容器和镜像的区别就在于,所有的镜像都是只读的,而每一个容器其实等于镜像加上一个可读写 的层,也就是同一个镜像可以对应多个容器。

30. 云计算

30.1.1. SaaS

30.1.2. PaaS

30.1.3. IaaS

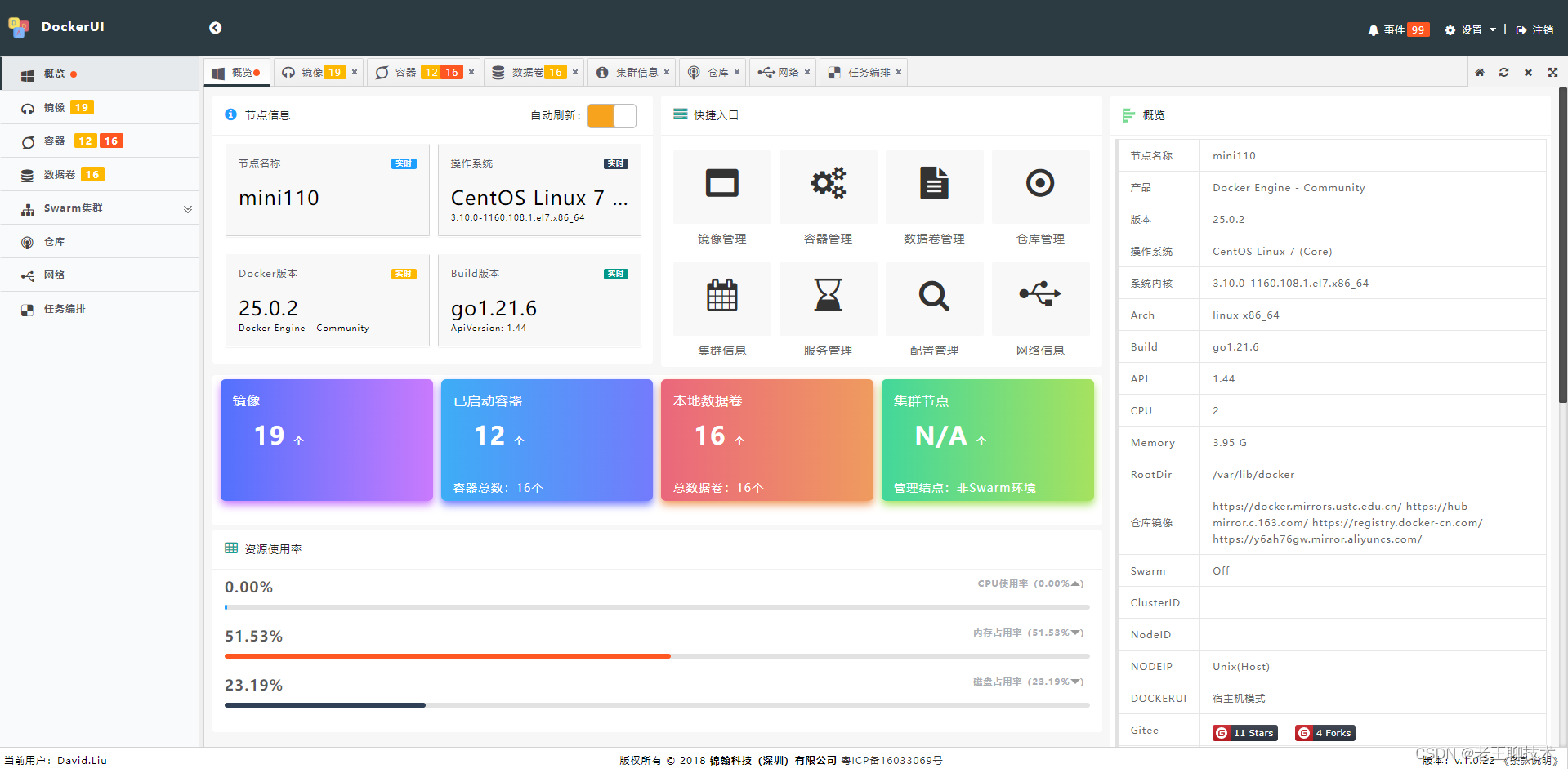

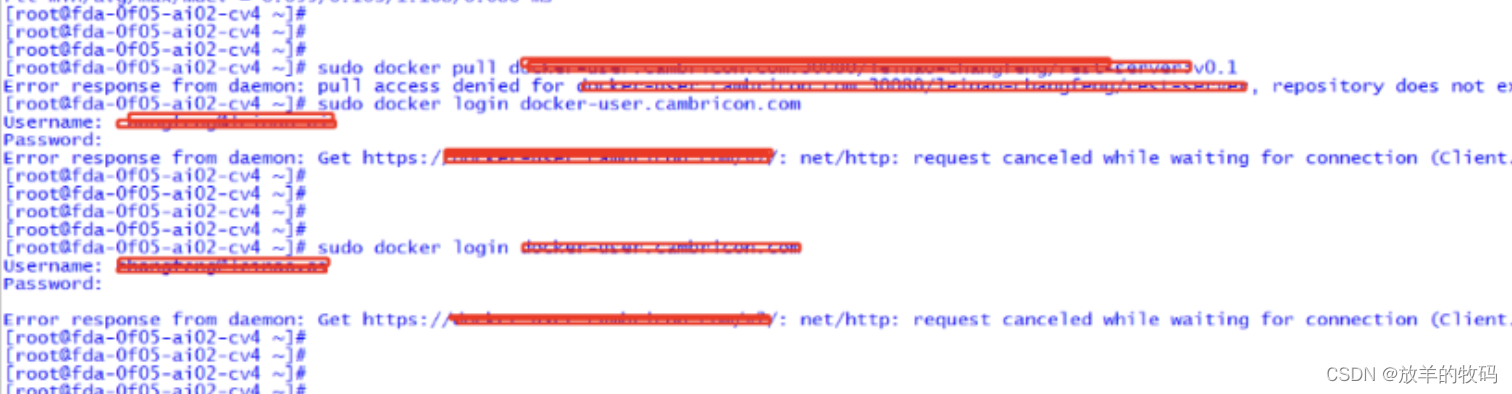

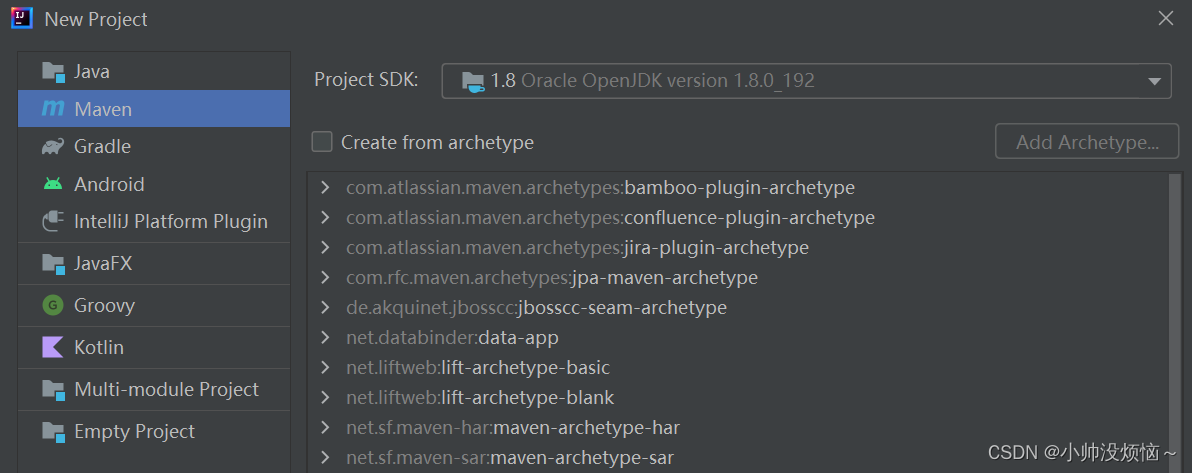

30.1.4. Docker

30.1.4.1. 概念

30.1.4.2. Namespaces

30.1.4.3. 进程(CLONE_NEWPID 实现的进程隔离)

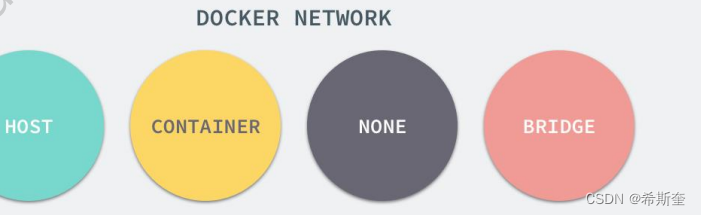

30.1.4.4. Libnetwork 与网络隔离

30.1.4.5. 资源隔离与 CGroups

30.1.4.6. 镜像与 UnionFS

30.1.4.7. 存储驱动

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。