木马病毒通常是基于计算机网络,基于客户端和服务端的通信、监控程序。名称来源于公元前十二世纪希腊和特洛伊之间的一场战争。能够在计算机管理员未发觉的情况下开放系统权限、泄漏用户信息、甚至窃取整个计算机管理使用权限,隐匿性高。

木马病毒的入侵方式:

1.服务器软件存在安全漏洞,或者系统中可以被RPC远程调用的函数中存在缓冲区溢出漏洞(程序在处理用户数据时,未能对其大小进行恰当的限制,或者在进行拷贝、填充时没对这些数据限定边界,导致实际操作的数据大小超过了内存中目标缓冲区的大小,使得内存中一些关键数据被覆盖。如果攻击者通过特制的数据进行溢出覆盖、则有机会成功利用缓冲区溢出漏洞修改内存中数据,改变程序执行流程,劫持进程,执行恶意代码,最终获得主机控制权)。

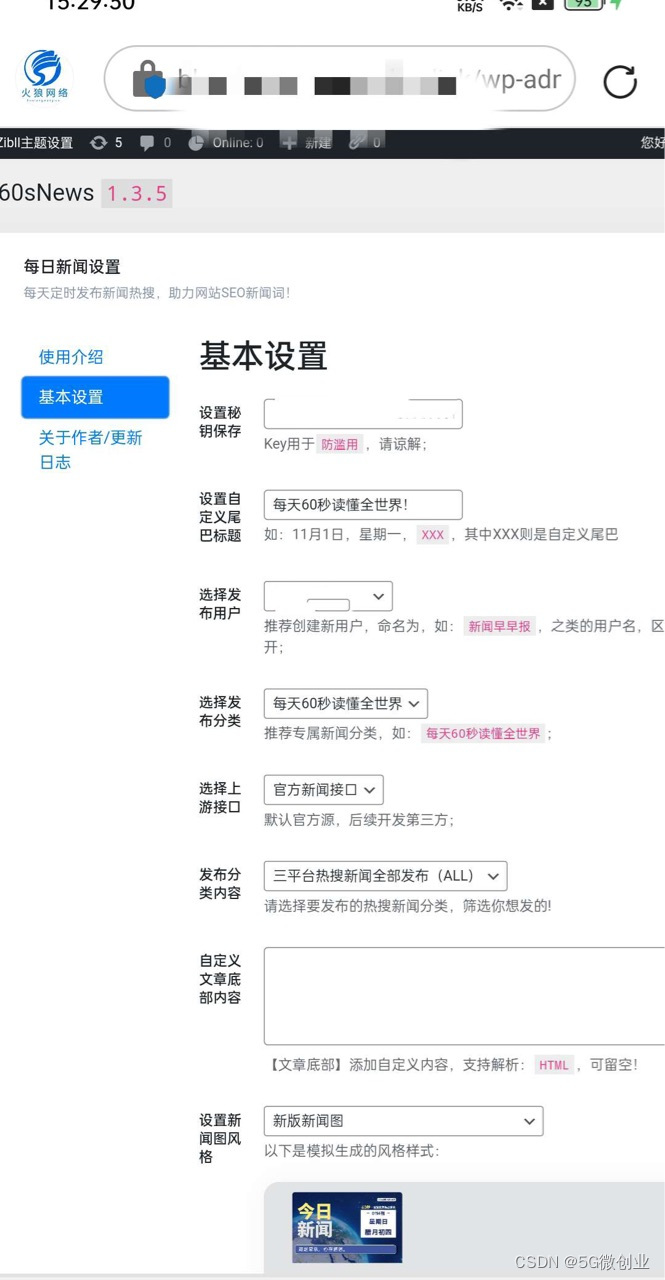

2.不经意点击了URL链接,如果浏览器在解析HTML文件时存在缓冲区溢出漏洞,那么黑客就可以精心构造一个承载着恶意代码的HTML文件并把其链接发送。当您点击这种链接链接时,漏洞便被触发,从而导致HTML中所承载的恶意代码 (shellcode) 被执行。这段代码通常是在没有任何提示的情况下去指定的地方下载木马客户端并运行。

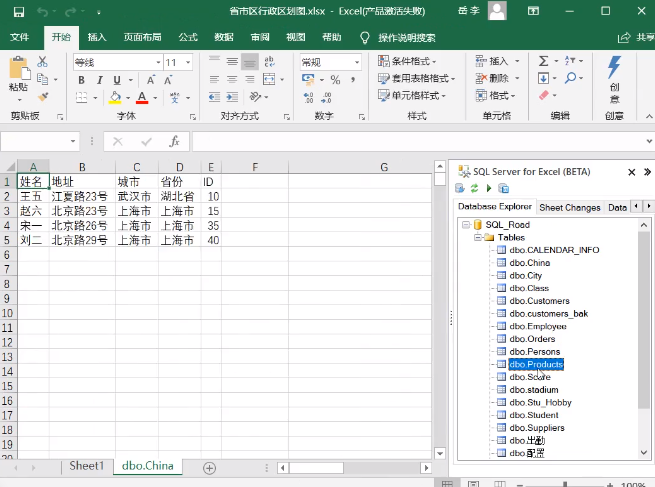

3.Word文档、Power Point文档Excel表格文档并非可执行文件也会导致恶意代码执行,和html文件一样,这类文档本身虽然是数据文件,但是如果offce软件在解析这些数据文件的特定数据结构时存在缓冲区溢出漏洞的话,攻击者就可以通过一个精心构造的Word文档来触发并利用漏洞。当您在用Ofce软件打开这个Word文档的时候,一段恶意代码可能已经悄无声息地被执行过了。

如何防范木马病毒:

1.最简单直接的是先安装好杀毒软件,对服务器定期进行病毒的扫描查杀,删除可以文件。

2.关闭服务器上一些不常用的端口 服务器在运行时,可以关闭一些不用的端口,有需要在进行开启。一些病毒会通过不经常使用的端口进行植入,如果使用的是服务器默认的防火墙就可以在防火墙设置端口的开放。

3.不在服务器上访问未知网站,不在服务器上打开未知文件,访问未知网站与打开未知软件会导致上文2与3两种情况。网站在打开后会提示运行一些小插件,或者下载一些文件,当点击允许以后,插件或者文件就会被允许运行,就会导致服务器被植入病毒。或者一些软件的压缩包,往往也会包含病毒,在解压安装之前,可以先对文件扫描杀毒,确认安全之后,在进行安装。

原文地址:https://blog.csdn.net/qq_39885150/article/details/134747921

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_47030.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!