本文介绍: 3、客户端使用CA的公钥解密证书验证服务端证书的真实性,然后通过证书的摘要算法对证书数据生成摘要,与证书携带的摘要进行对比,来验证书是否被篡改。此时客户端获得证书的公钥。当用户收到响应报文后,将set-cookie中的cookie保存起来,这个就是服务器发给我的身份标识,当用户下一次请求的时候就会将这cookie放进请求字段中发给服务器。SSL双向认证就是多了服务器验证客户端证书的认证(服务器发送自己的证书之后,同时请求客户端的证书,客户端将证书发送给服务器,服务器通过CA进行验证客户端认证)

目录

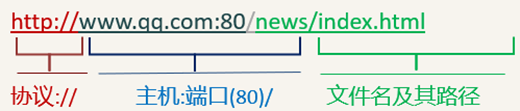

HTTP/HTTPS介绍

HTTP/HTTPS基本信息

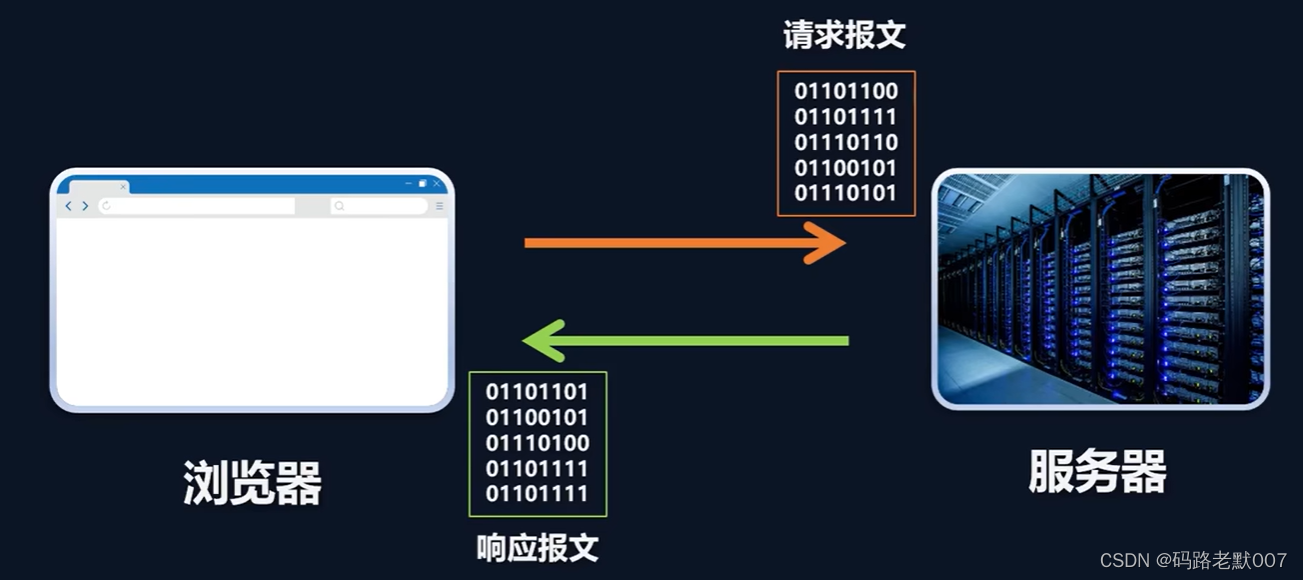

HTTP请求与应答报文

HTTP请求报文

HTTP响应报文

SSL协议

SSL单向认证

SSL双向认证

HTTP连接建立与传输步骤

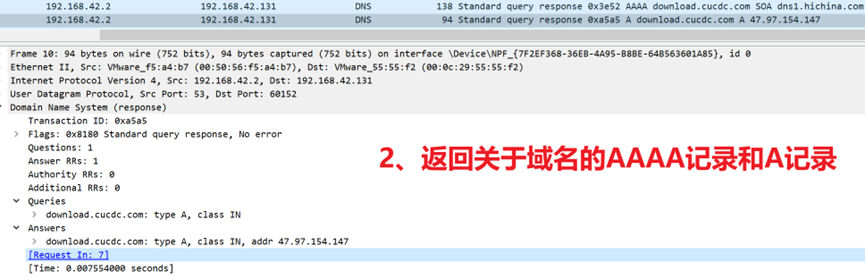

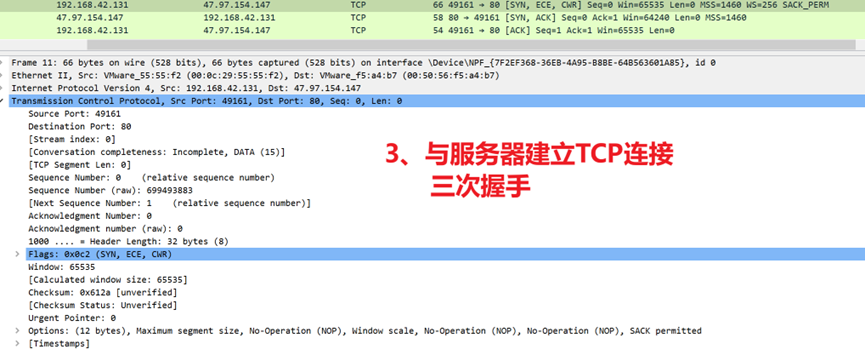

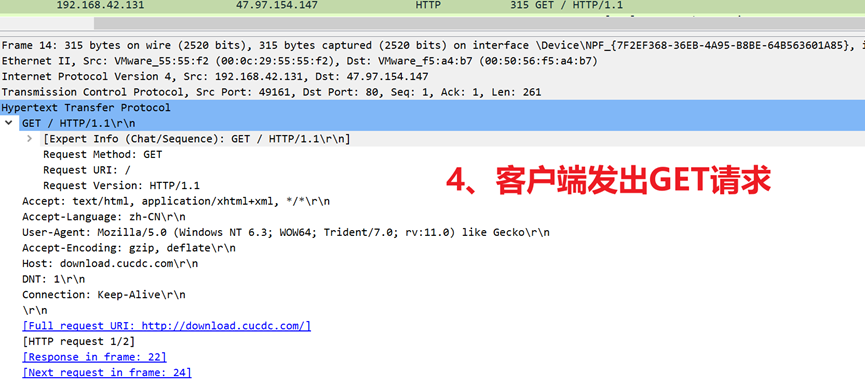

HTTP访问全过程相关报文(以访问www.download.cucdccom为例子)

DNS报文解析

TCP三次握手连接

进行HTTP交互(明文)

HTTPS连接建立与传输步骤

HTTPS通信全过程简要步骤

HTTPS访问全过程相关报文(以访问www.baidu.com为例子)

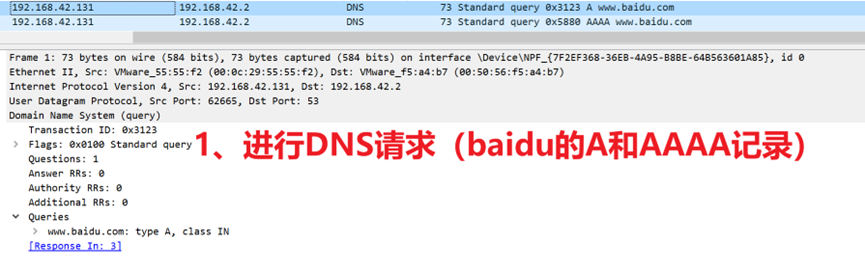

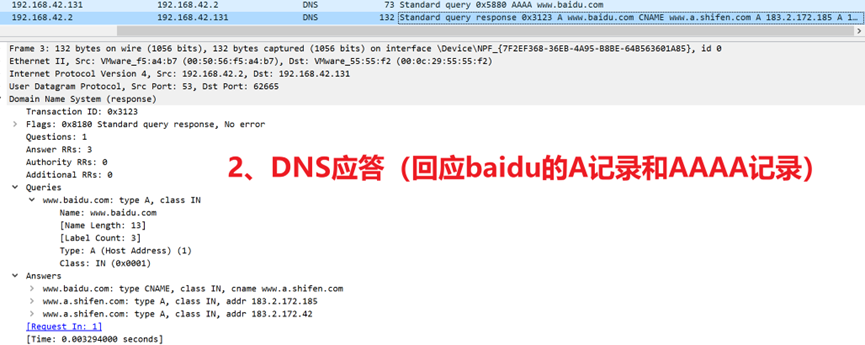

DNS解析报文

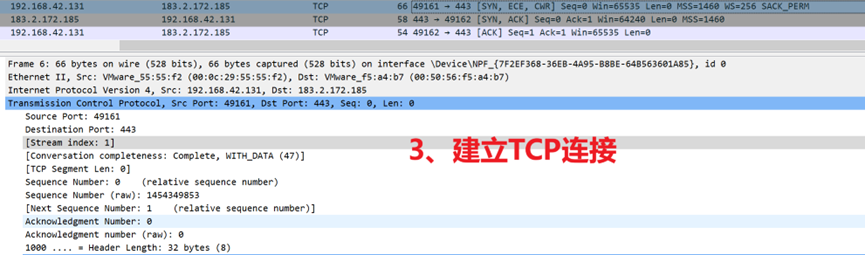

TCP三次握手连接

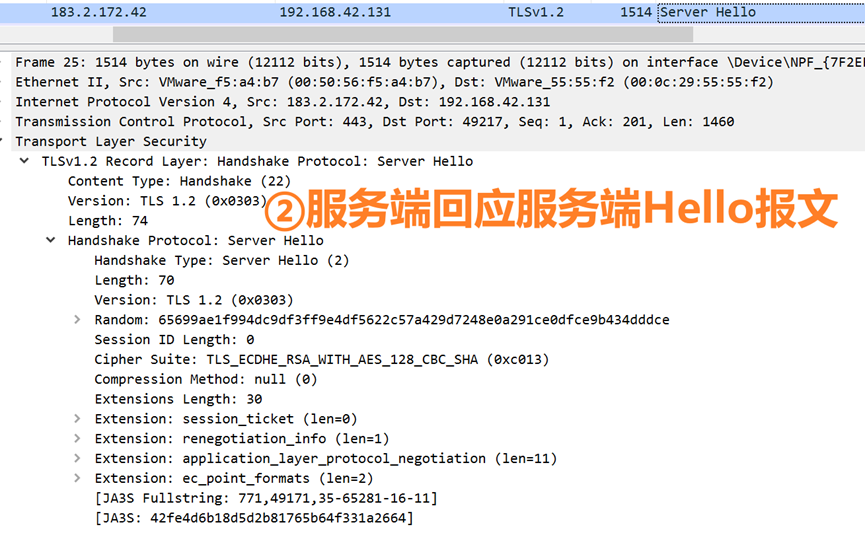

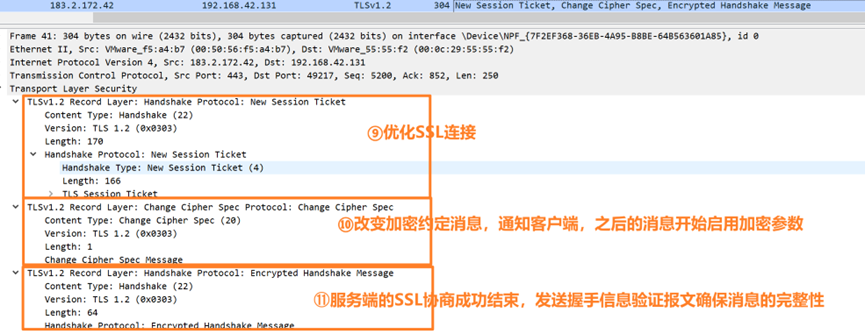

SSL握手报文(单向)

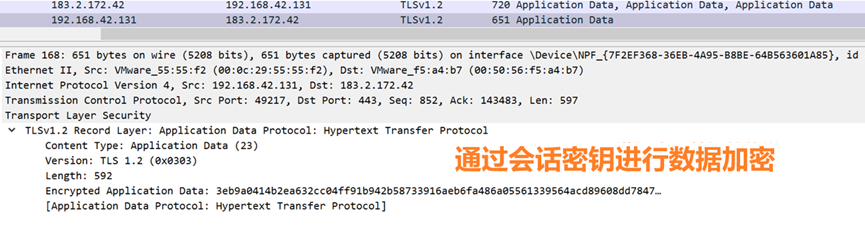

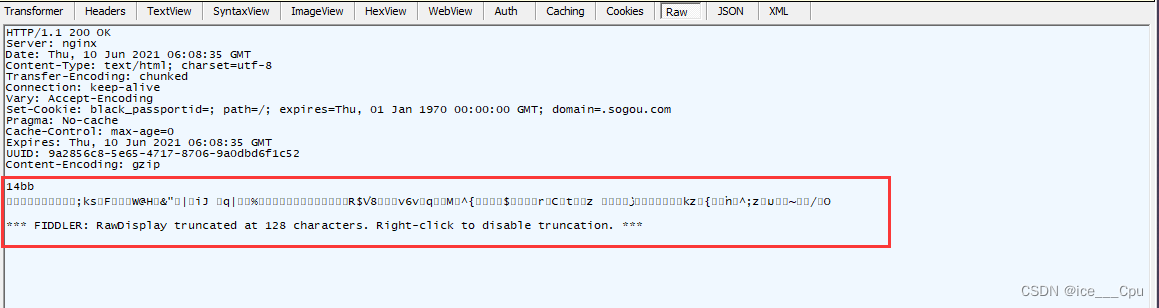

进行HTTPS交互(密文)

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。