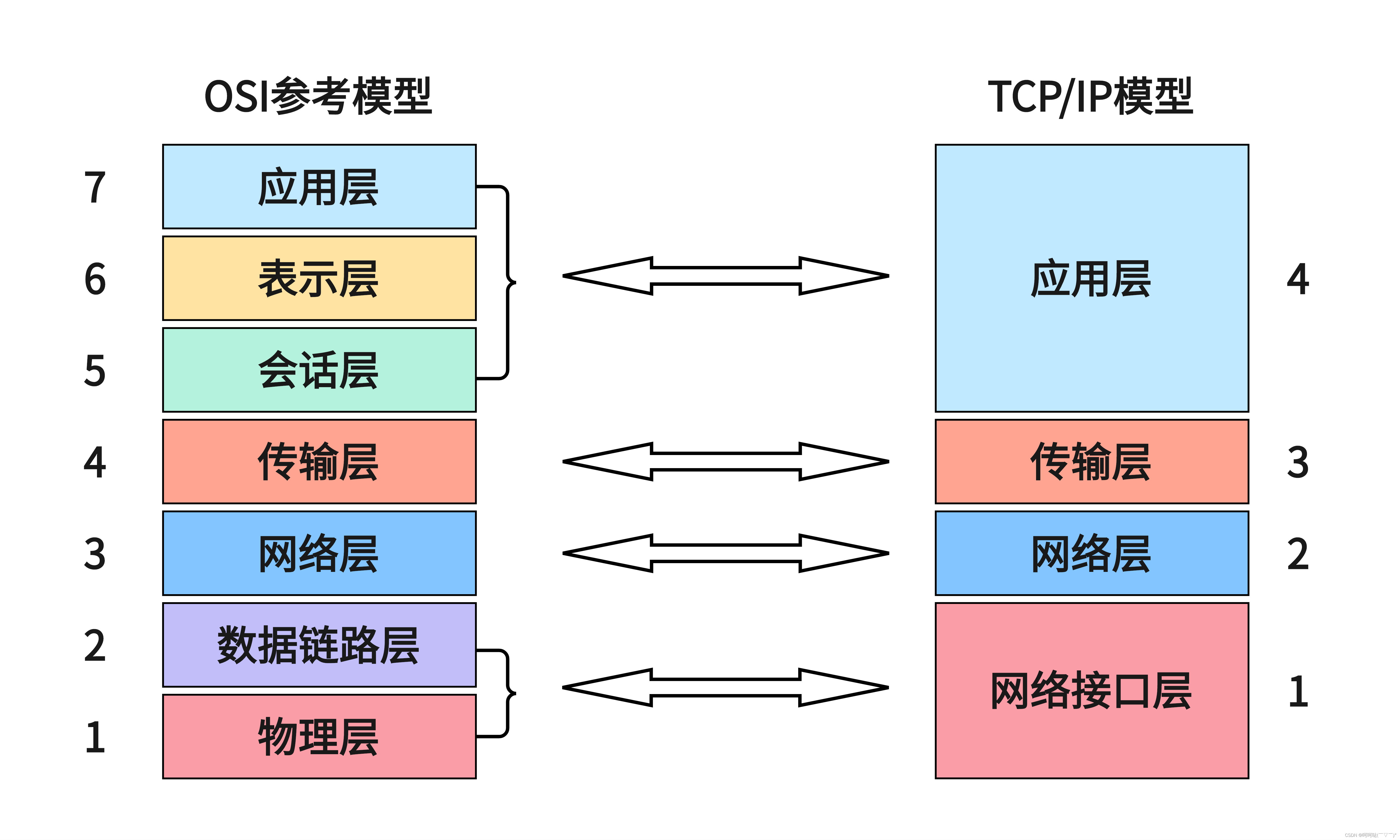

本文介绍: 地址解析协议(Address Resolution Protocol,ARP)位于网络层(IP层),被IP协议所使用。该协议的作用是从IP地址,解析出数据链路层所使用的硬件(MAC)地址。

一、实验目的

本次实验使用Wireshark流量分析工具进行网络嗅探,旨在了解地址解析协议(ARP)的工作原理。

二、ARP协议概述

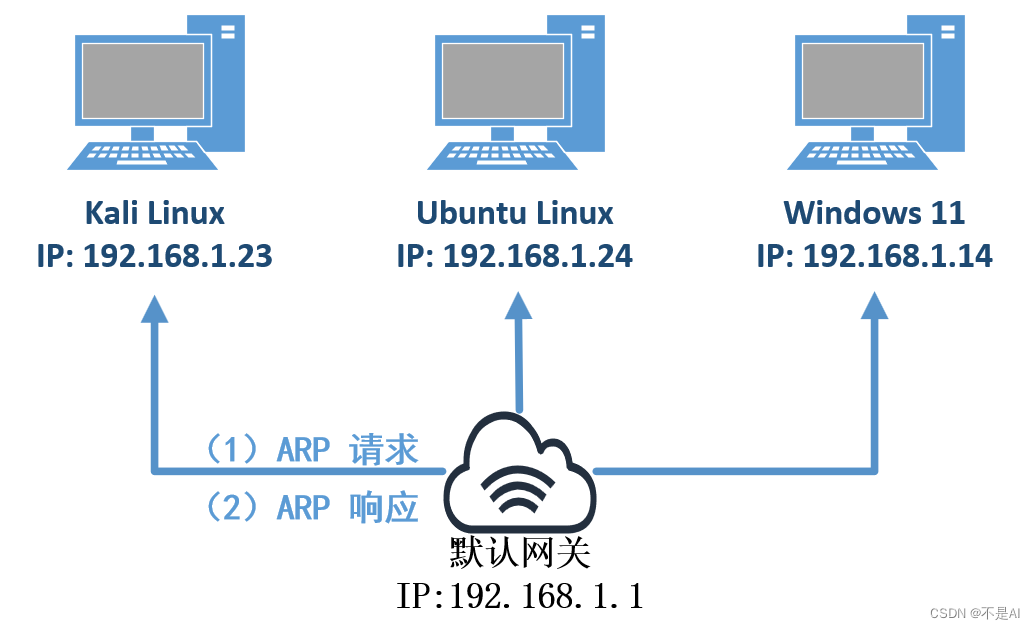

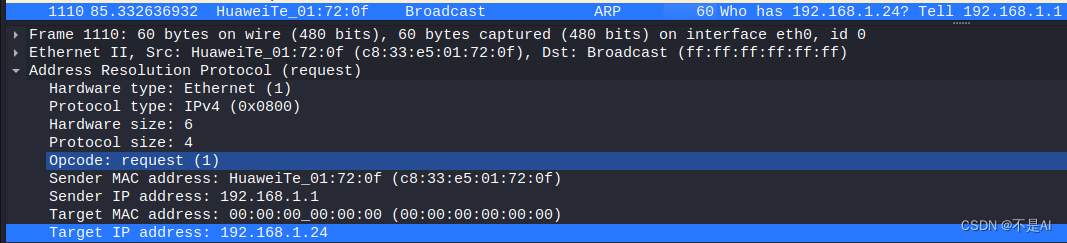

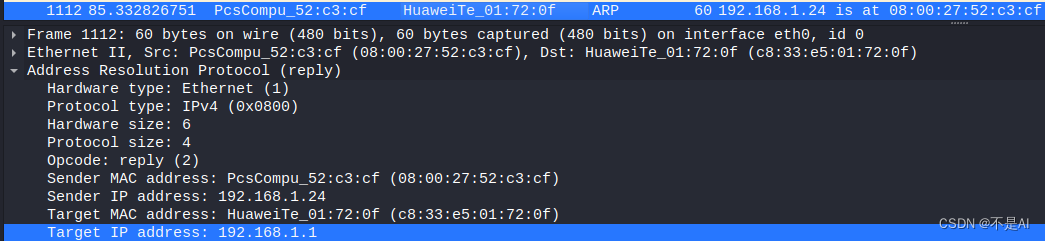

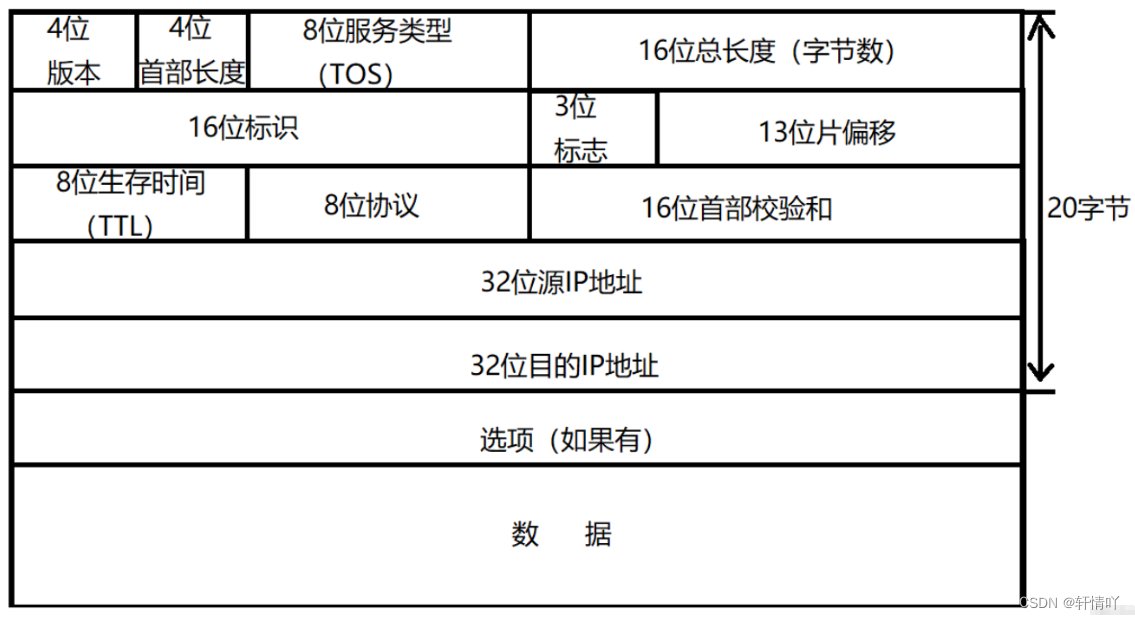

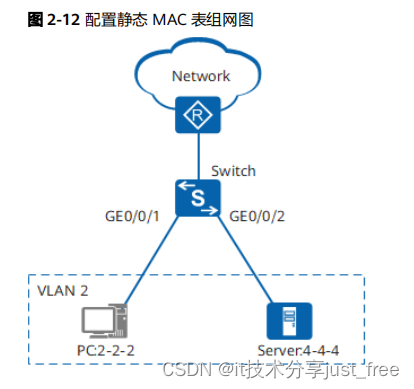

地址解析协议(Address Resolution Protocol, ARP)位于网络层(IP层),被IP协议所使用。该协议的作用是从IP地址,解析出数据链路层所使用的硬件(MAC) 地址。ARP协议的工作原理可以用下图简要地表示:

三、实验网络环境设置

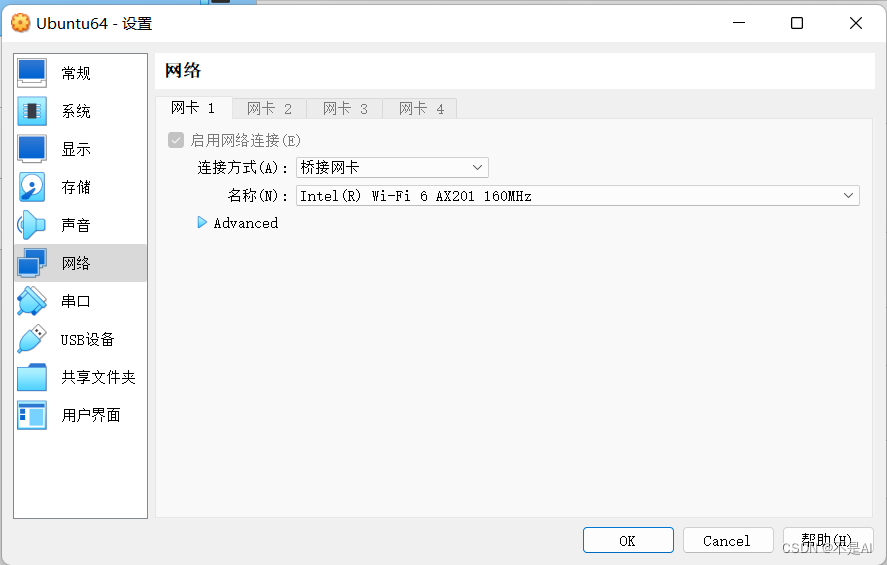

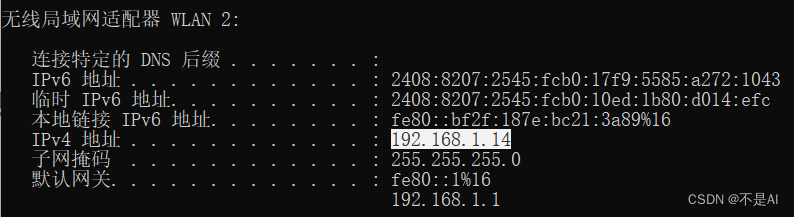

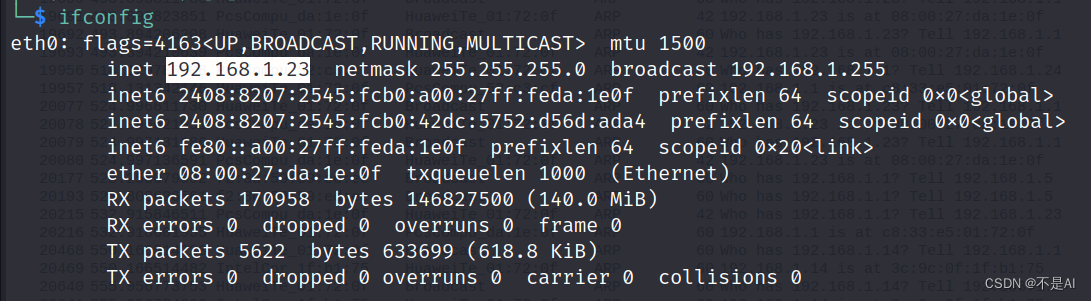

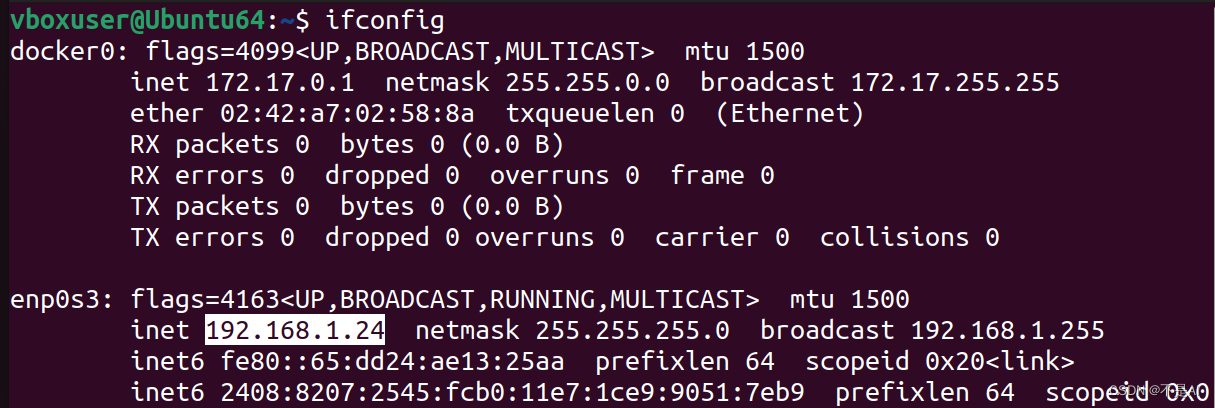

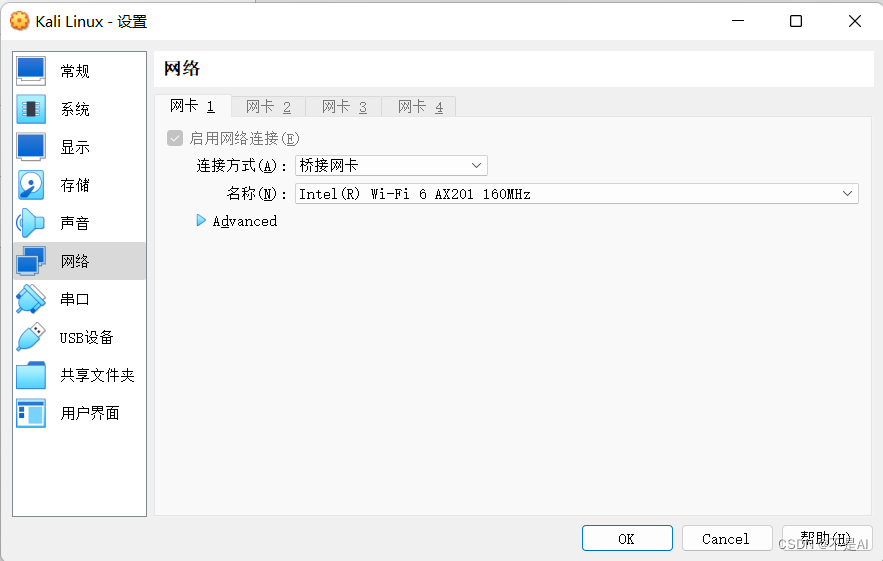

本次实验使用 Kali Linux 虚拟机和 Ubuntu Linux 虚拟机完成,主机操作系统为 Windows 11,虚拟化平台选择 Oracle VM VirtualBox,组网模式均选择 桥接网卡,如下图所示:

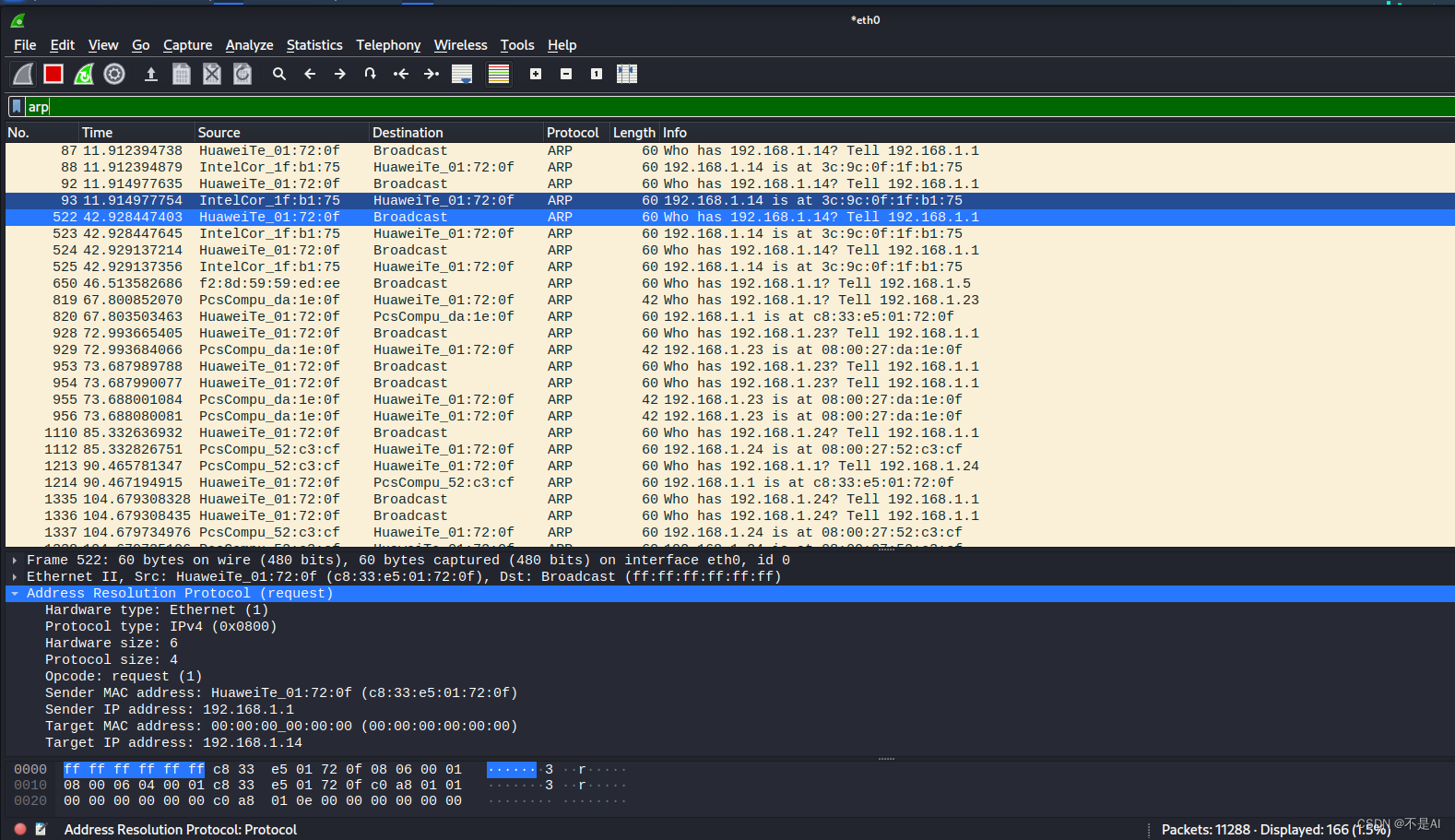

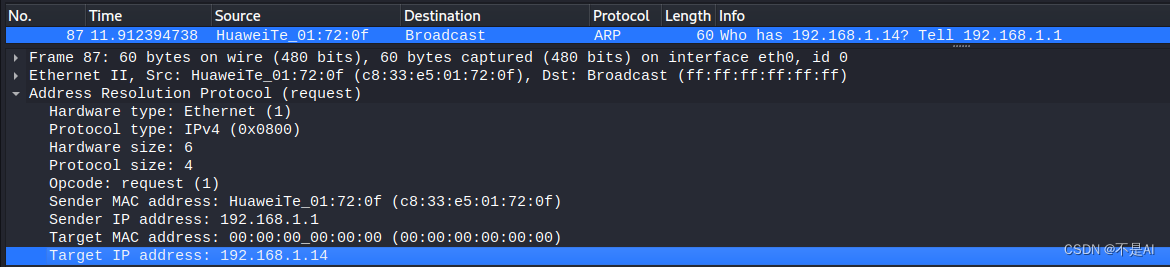

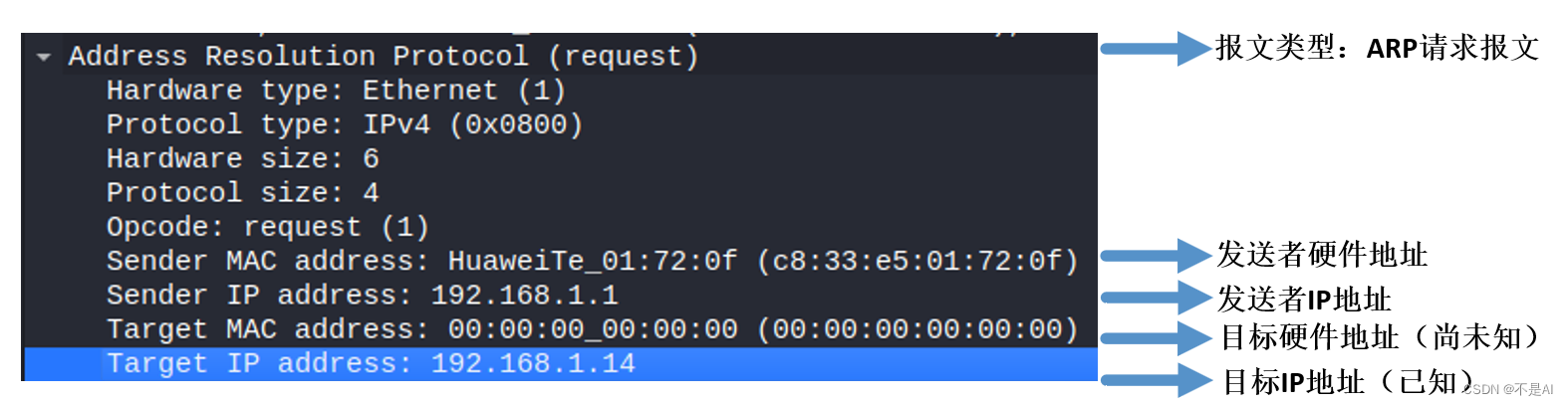

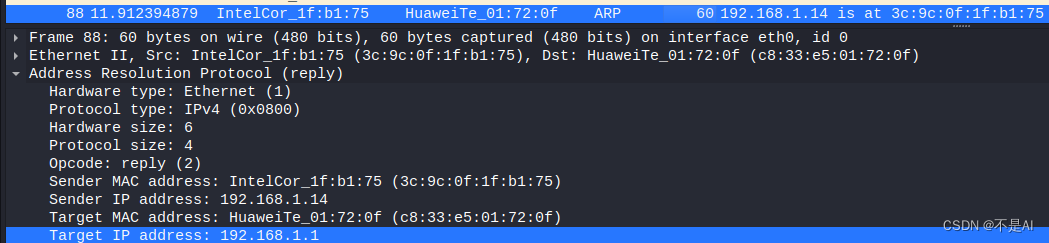

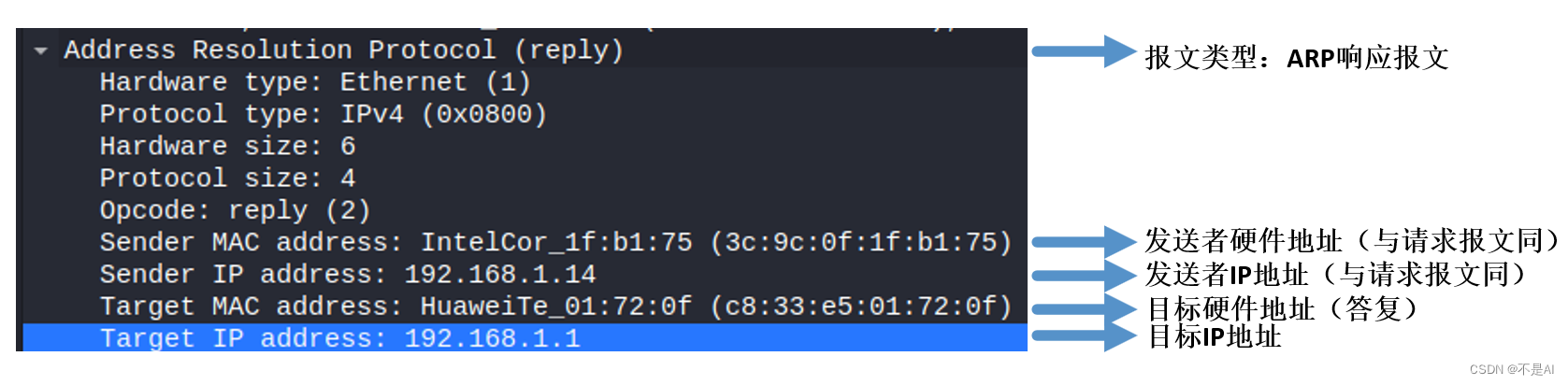

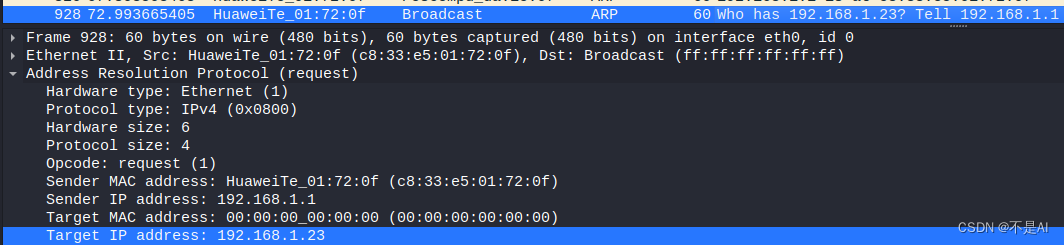

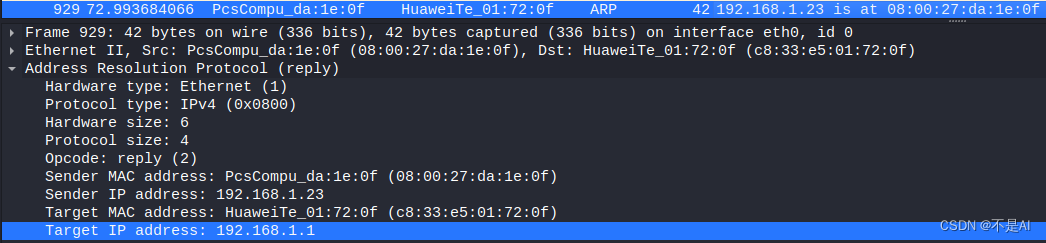

四、ARP协议报文捕获及分析

五、参考文献

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。