本章主要介绍如何对Apache网页进行优化

- Apache 网页压缩

- Apache 网页缓存

- Apache 隐藏版本信息

- Apache 网页防盗链

目录

1、网页压缩与缓存

在使用Apache作为Web服务器的过程中,只有对Apache服务器进行适当的优化配置,才能让Apache发挥出更好的性能。反过来说,如果Apache的配置非常糟糕,Apache可能无法正常为我们服务。因此,针对各种企业应用需求对Apache服务器的配置进行一定的优化是必不可少的。

1.1、网页压缩

网站的访问速度是由多个因素所共同决定的,这些因素包括应用程序的响应速度、网络带宽、服务器性能、与客户端之间的网络传输速度等等。其中最重要的一个因素是Apache本身的响应速度。因此当为网站性能所苦恼时,第一个需要着手进行处理的便是尽可能的提升Apache的执行速度,可以使用网页压缩提升应用程序的速度。更重要的是,它完全不需要任何的成本,只不过是会让服务器CPU占用率稍微提升一两个百分点或者更少。

(1)gzip介绍

gzip是一种流行的文件压缩算法,目前应用非常广泛,尤其是在Linux平台。当使用gzip压缩一个纯文本文件时,效果是非常明显的,大约可以减少70%以上的文件大小。利用Apache中的gzip模块,可以使用gzip压缩算法来对Apache服务器发布的网页内容进行压缩后再传输到客户端浏览器。经过压缩后,实际上降低了网络传输的字节数,最明显的好处就是可以加快网页加载的速度。

网页加载速度加快的好处不言而喻。除了节省流量,改善用户的浏览体验外,另一个潜在的好处是gzip与搜索引擎的抓取工具有着更好的关系。

(2)HTTP压缩的过程

Web服务器接收到浏览器的HTTP请求后,检查浏览器是否支持HTTP压缩(Accept-Encoding 信息)。如果浏览器支持HTTP压缩,Web服务器检查请求文件的后缀名。如果请求文件是HTML、CSS等静态文件,Web服务器到压缩缓冲目录中检查是否已经存在请求文件的最新压缩文件。如果请求文件的压缩文件不存在,Web服务器向浏览器返回未压缩的请求文件,并在压缩缓冲目录中存放请求文件的压缩文件。如果请求文件的最新压缩文件已经存在,则直接返回请求文件的压缩文件。如果请求文件是动态文件,Web服务器动态压缩内容并返回浏览器,压缩内容不存放到压缩缓存目录中。

(3)Apache的压缩模块

Apache 1.x系列没有内建网页压缩技术,使用的是额外的第三方mod_gzip模块来执行压缩。而 Apache 2.x官方在开发的时候,就把网页压缩考虑进去,内建了mod_deflate这个模块,用以取代 mod_gzip。两者都是使用的gzip压缩算法,它们的运作原理是类似的。

mod_deflate压缩速度略快而mod_gzip的压缩比略高。一般默认情况下,mod_gzip会比 mod_deflate多出4%~6%的压缩量。

一般来说,mod_gzip对服务器CPU的占用要高一些。mod_deflate是专门为确保服务器的性能而使用的一个压缩模块,mod_deflate需要较少的资源来压缩文件。这意味着在高流量的服务器,使用 mod_deflate可能会比mod_gzip加载速度更快。

简而言之,如果网站访问量较小,想要加快网页的加载速度,就使用mod_gzip。虽然会额外耗费一些服务器资源,但也是值得的。如果网站访问量较大,并且使用的是共享的虚拟主机,所分配系统资源有限的话,使用mod_deflate将会是更好的选择。

Apache 2.4.25版本中mod_deflate模块,可使用DeflateCompressionLevel指令设置压缩级别。该指令的值可为1(压缩速度最快,最低的压缩质量)至9 (最慢的压缩速度,压缩率最高)之间的整数,其默认值为6 (压缩速度和压缩质量较为平衡的值)。这个简单的变化更是使得 mod_deflate可以轻松媲美mod_gzip的压缩。

(4)mod_deflate模块

- 检查是否安装 mod_deflate 模块。

[root@www ~]# apachectl -t -D DUMP_MODULES

Loaded Modules:

core_module (static)

so_module (static)

http_module (static)

mpm_worker_module (static)

authn_file_module (shared)

authn_core_module (shared)

authz_host_module (shared)

authz_groupfile_module (shared)

authz_user_module (shared)

authz_core_module (shared)

access_compat_module (shared)

auth_basic_module (shared)

reqtimeout_module (shared)

filter_module (shared)

mime_module (shared)

log_config_module (shared)

env_module (shared)

headers_module (shared)

setenvif_module (shared)

version_module (shared)

unixd_module (shared)

status_module (shared)

autoindex_module (shared)

dir_module (shared)

alias_module (shared)

php5_module (shared)

[root@www ~]# apachectl -t -D DUMP_MODULES | grep "deflate"

[root@www ~]#- 重新编译Apache添加mod_deflate模块

[root@www ~]# cd /usr/src/httpd-2.4.25/

[root@www httpd-2.4.25]# yum -y install zlib-devel

[root@www httpd-2.4.25]# ./configure --prefix=/usr/local/httpd --enable-so --enable-rewrite --enable-charset-lite --enable-cgi --enable-deflate

[root@www httpd-2.4.25]# cd /usr/local/httpd/conf/

[root@www conf]# mv httpd.conf httpd.conf.bak

[root@www conf]# systemctl stop httpd.service

[root@www conf]# cd /usr/src/httpd-2.4.25/

[root@www httpd-2.4.25]# make -j2 && make install

- 配置mod_deflate模块启用

[root@www httpd-2.4.25]# cd /usr/local/httpd/conf/

[root@www conf]# ls

extra httpd.conf httpd.conf.bak magic mime.types original

[root@www conf]# vim httpd.conf

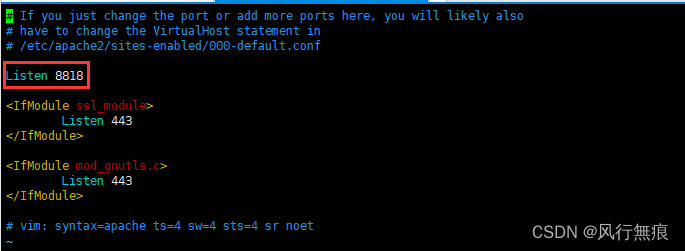

Listen 192.168.23.201:80 //52行修改端口号

LoadModule deflate_module modules/mod_deflate.so //106行取消注释

ServerName www.kgc.com:80 //201行修改域名信息

//配置文件最后添加以下内容

<IfModule mod_deflate.c> //开启gzip功能

AddOutputFilterByType DEFLATE text/hml text/plain text/css text/xml text/javascrpit text/jpg text/png //设置对什么样的内容进行gzip压缩

DeflateCompressionLevel 9 //设置压缩级别1-9之间

SetOutputFilter DEFLATE //启用deflate模块对本站点的输出进行gzip压缩

</IfModule>

- 检查安装情况,启动服务

[root@www conf]# apachectl -t //检查配置文件是否正确

Syntax OK

[root@www conf]# apachectl -t -D DUMP_MODULES | grep "deflate" //检查mod_daflate模块是否安装

deflate_module (shared)

[root@www conf]# systemctl start httpd.service //重启服务- 测试缓存是否生效

[root@www ~]# cd /usr/local/httpd/htdocs/

[root@www htdocs]# mv /opt/381960.jpg /usr/local/httpd/htdocs/

[root@www htdocs]# vim index.html

<html>

<body>

<h1>It works!</h1>

<img src="381960.jpg"/>

</body>

</html>

[root@www htdocs]# systemctl restart httpd.service- 浏览器访问,使用F12消息查看

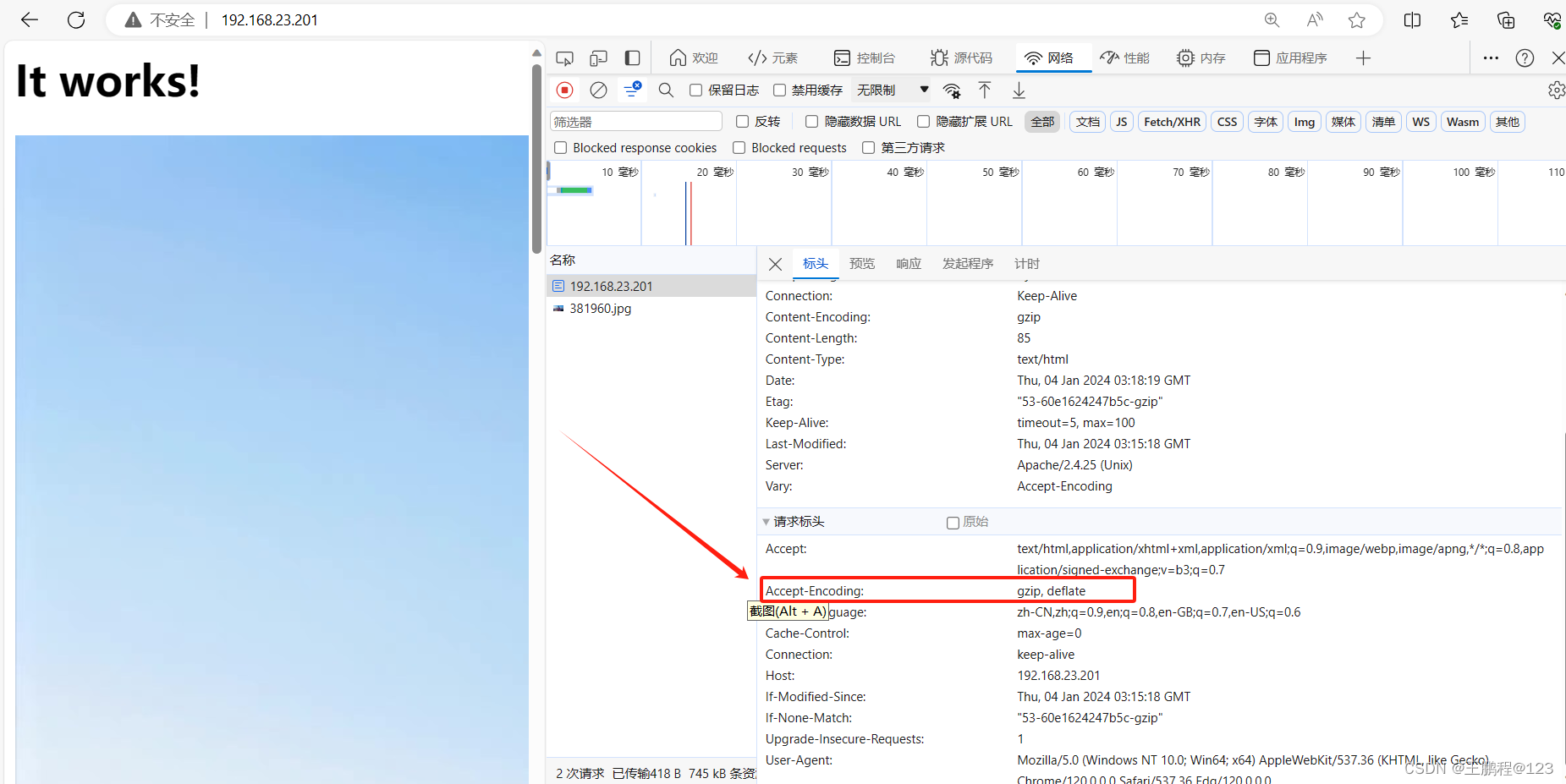

在浏览器中选择“查看元素”可以看到有“AcceptEncoding:gzip”表示压缩已经生效

1.2、网页缓存

网页缓存是将一部分经常不会改变和变动很少的页面缓存, 下次浏览器再次访问这些页面时, 不需要再次去下载这些页面 , 从而提高了用户的访问速度。

Apache的mod_expires模块会自动生成页面头部信息中的Expires标签和Cache-Control标签,客户端浏览器根据标签决定下次访问是在本地机器的缓存中获取页面,不需要向服务器再次发出请求,从而降低客户端的访问频率和次数,达到减少不必要的流量和增加访问速度的目的。

配置mod_expires模块的步骤与mod_deflate模块相似。

(1)配置mod_expires模块启用

启用mod_expires模块之前,可以用浏览器先抓取数据包,然后修改httpd.conf文件再抓取数据包进行对比。在httpd.conf去掉LoadModule expires_module modules/mod_expires.so前面的#注释,末尾加入以下内容。

- 检查是否安装mod_expires模块

[root@www ~]# apachectl -t -D DUMP_MODULES | grep "expires"

[root@www ~]# 如果没有安装mod_expires模块,重新编译安装Apache添加mod_expires模块

- 重新编译安装Apache添加mod_expires模块

[root@www ~]# systemctl stop httpd.service

[root@www ~]# cd /usr/local/httpd/conf/

[root@www conf]# ls

extra httpd.conf httpd.conf.bak magic mime.types original

[root@www conf]# mv httpd.conf httpd.conf.bak1

[root@www conf]# yum -y install gcc gcc-c++ pcre pcre-devel zlib-devel

[root@www conf]# cd /usr/src/httpd-2.4.25/

[root@www httpd-2.4.25]# ./configure --prefix=/usr/local/httpd --enable-so --enable-rewrite --enable-charset-lite --enable-cgi --enable-deflate --enable-expires

[root@www httpd-2.4.25]# make -j2 && make install

- 配置mod_expires模块启用

[root@www httpd-2.4.25]# cd /usr/local/httpd/conf/

[root@www conf]# ls

extra httpd.conf httpd.conf.bak httpd.conf.bak1 magic mime.types original

[root@www conf]# vim httpd.conf

Listen 192.168.23.201:80 //52行修改端口号

LoadModule expires_module modules/mod_expires.so //113行取消注释

ServerName www.kgc.com:80 //201行取消注释并修改域名信息

//配置文件最后添加以下内容

<IfModule mod_expires.c>

ExpiresActive On //打开网页缓存功能

ExpiresDefault "access plus 60 seconds" //设置缓存60秒

</IfModule>- 检查安装情况,启动服务

[root@www conf]# apachectl -t //验证配置文件是否正确

Syntax OK

[root@www conf]# apachectl -t -D DUMP_MODULES | grep "expires" //检查mod_expires模块是否安装

expires_module (shared)

[root@www conf]# systemctl restart httpd.service //重启httpd服务- 测试缓存是否生效

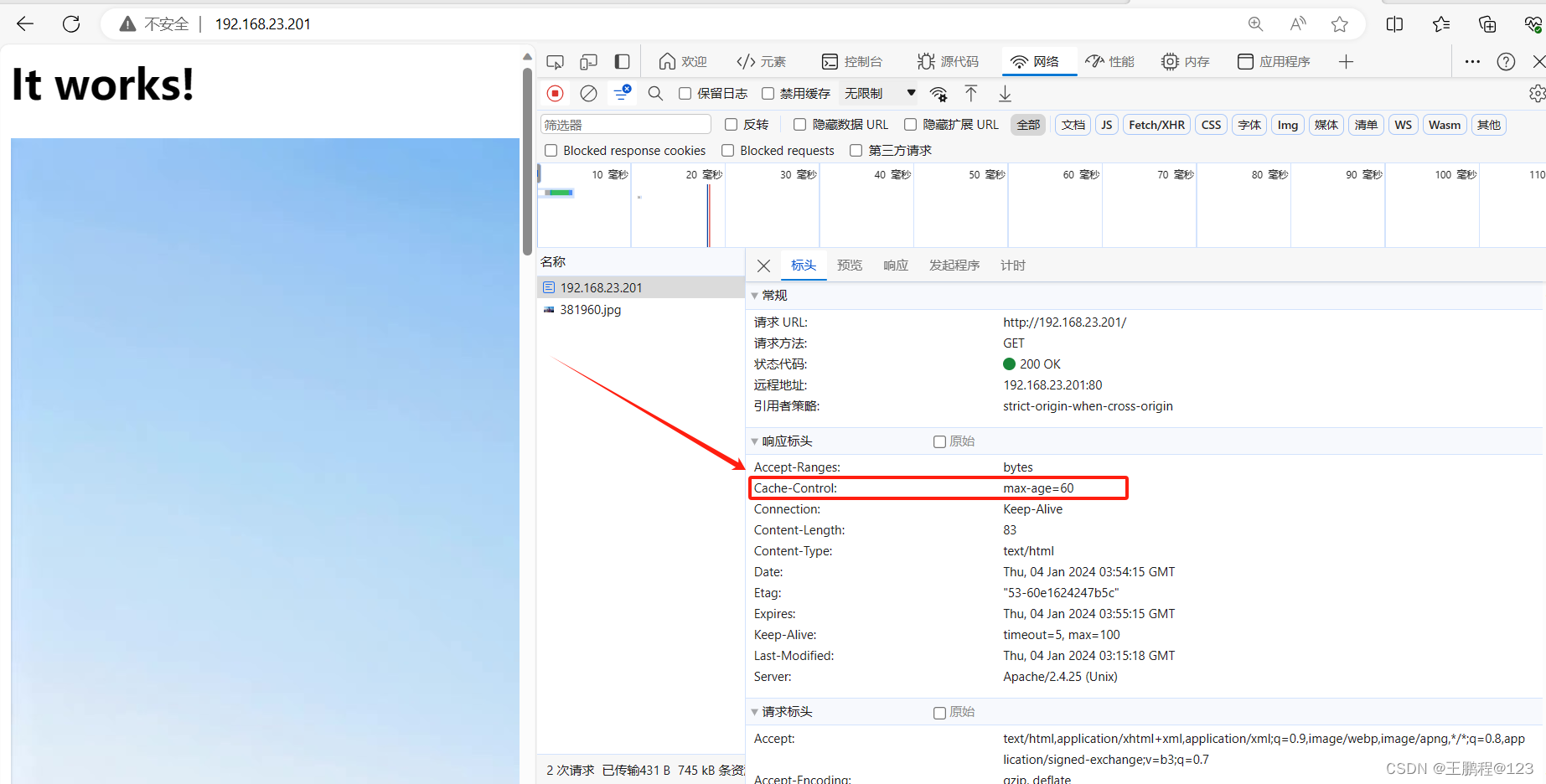

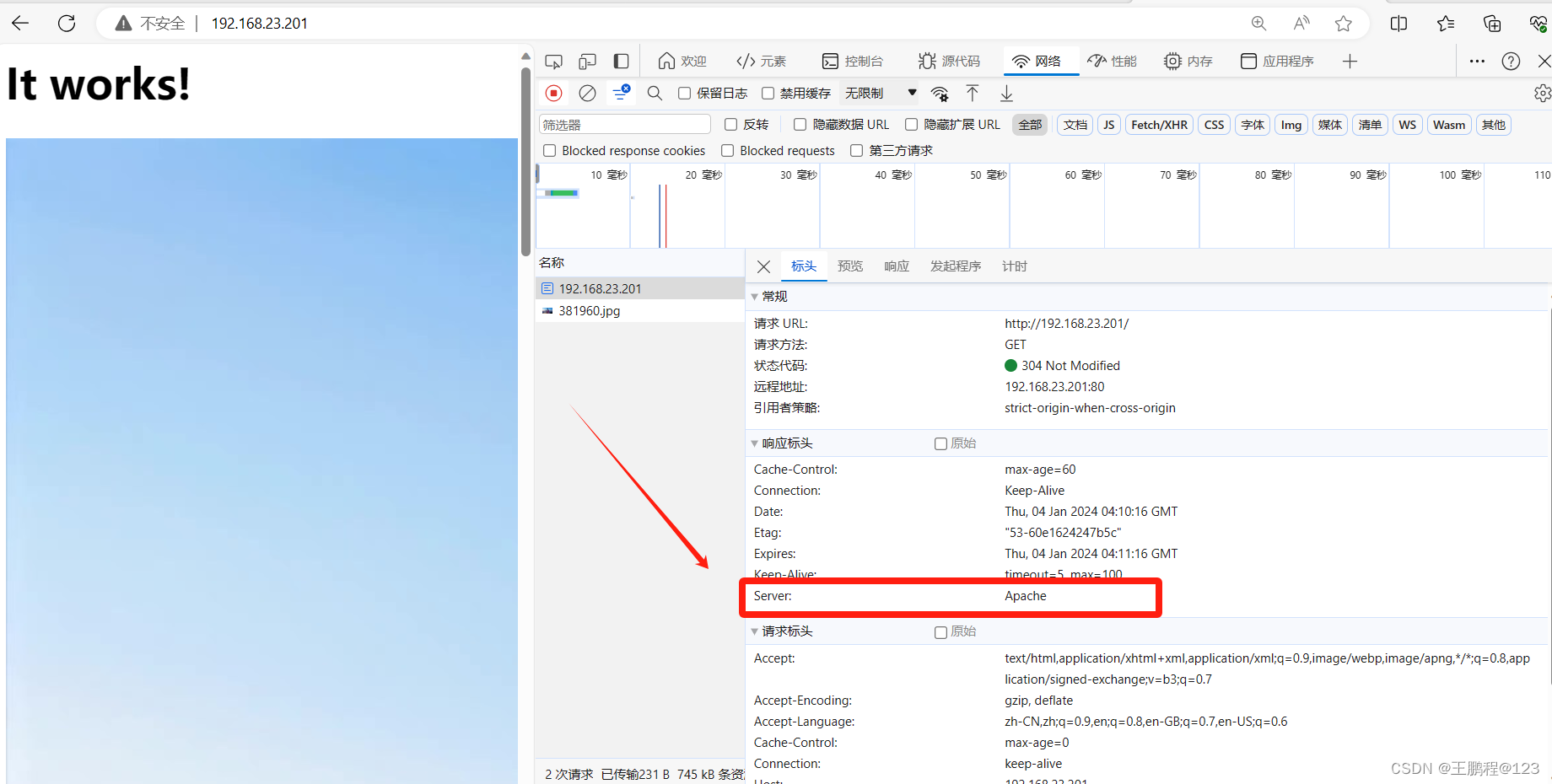

在Windows10之前的系统中需要依次安装Microsoft.NET4和fiddler 软件,打开fiddler软件选择 inspectors —>选择Headers浏览器访问http://192.168.23.201,双击200消息查看Expires项。

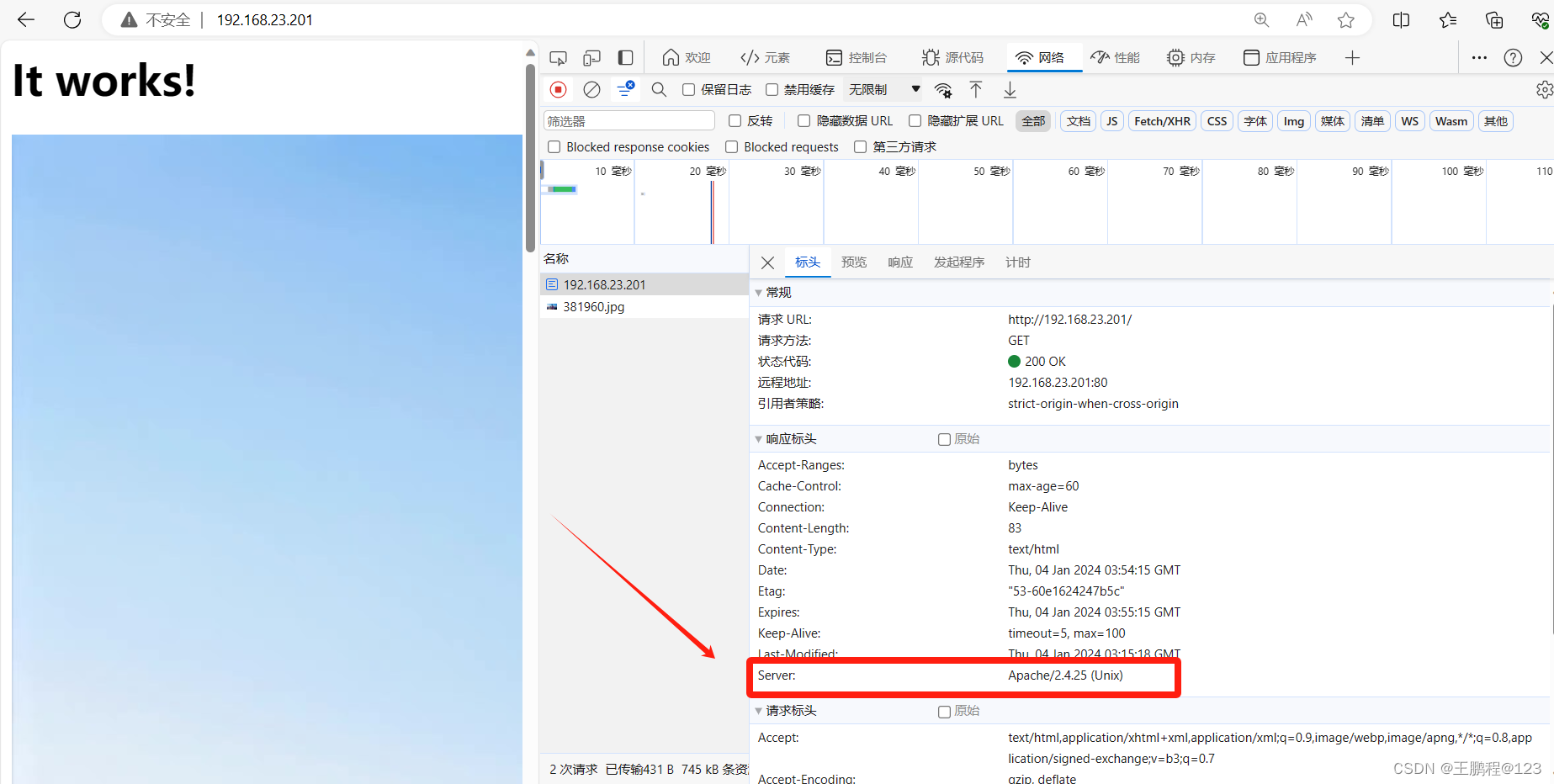

2、隐藏版本信息

一般情况下,软件的漏洞信息和特定版本是相关的。因此,软件的版本号对攻击者来说是很有价值的,在浏览器中选择“查看元素 ” 可以看到 Apache 的版本 2.4.25 ,如下图所示。

2.1、配置Apache隐藏版本信息

[root@www ~]# cd /usr/local/httpd/conf/

[root@www conf]# vim httpd.conf //修改主配置文件

Include conf/extra/httpd-default.conf //493行取消注释

[root@www conf]# vim extra/httpd-default.conf //修改extra/httpd-default.confpei配置文件

ServerTokens Prod //55行将原本的Full改为Prod,只显示名称,没有版本

[root@www conf]# apachectl -t //验证配置文件是否正确

Syntax OK

[root@www conf]# systemctl restart httpd //重启httpd服务

ServerTokens表示Server回送给客户端的响应头域是否包含关于服务器OS类型和编译过的模块描述信息。

浏览器访问 http://192.168.23.201或者http://www.kgc.com查看Server项。

可以看到,版本已经被隐藏了。

可以看到,版本已经被隐藏了。

3、Apache防盗链

Apache的默认配置除了性能可以优化外,还需要对安全性进行相应的配置。默认配置能保证服务器正常提供服务,但Apache作为一个软件,必然也会存在一些漏洞,尽可能的降低潜在的风险,是管理员必须掌握的内容。

一般来说,用户浏览一个完整的页面并不是一次性全部传送到客户端的。如果所请求的页面带有图片或其他信息,那么第一个HTTP请求传送的是这个页面的文本,然后通过客户端的浏览器对这段文本进行解释执行。如果发现其中还有图片,那么客户端的浏览器会再次发送一条HTTP请求,当这个请求被处理后这个图片文件才会被传送到客户端,最后浏览器会将图片安放到页面的正确位置,就这样一个完整的页面要经过多次发送HTTP请求才能够被完整的显示。

基于这样的机制,就会产生盗链问题:如果一个网站中没有其页面中所说图片信息,那么它完全可以链接到其他网站的图片信息上。这样,没有任何资源的网站利用了其他网站的资源来展示给浏览者,提高了自己的访问量,而大部分浏览者又不会很容易地发现。一些不良网站为了不增加成本而扩充自己站点内容,经常盗用其他网站的链接。一方面损害了原网站的合法利益,另一方面又加重了服务器的负担。

HTTP标准协议中有专门的Referer字段记录,它的作用如下。

- 可以追溯上一个入站地址是什么。

- 对于资源文件,可以跟踪到包含显示它的网页地址是什么,因此所有防盗链方法都是基 于这个Referer字段。

3.1、配置防盗链

准备两台服务器、一台客户端,且两台服务器上已分别部署完Apache服务。具体实验环境如下表所示。

| 主机 | 操作系统 | 主机软件及版本 |

| 192.168.23.201(源主机)kgc.com | CentOS 7.6 | httpd-2.4.25.tar.gz |

| 192.168.23.202(盗链网站)accp.com | CentOS 7.6 | httpd-2.4.25.tar.gz |

| 客户端 | Windows 11 | Edge浏览器 |

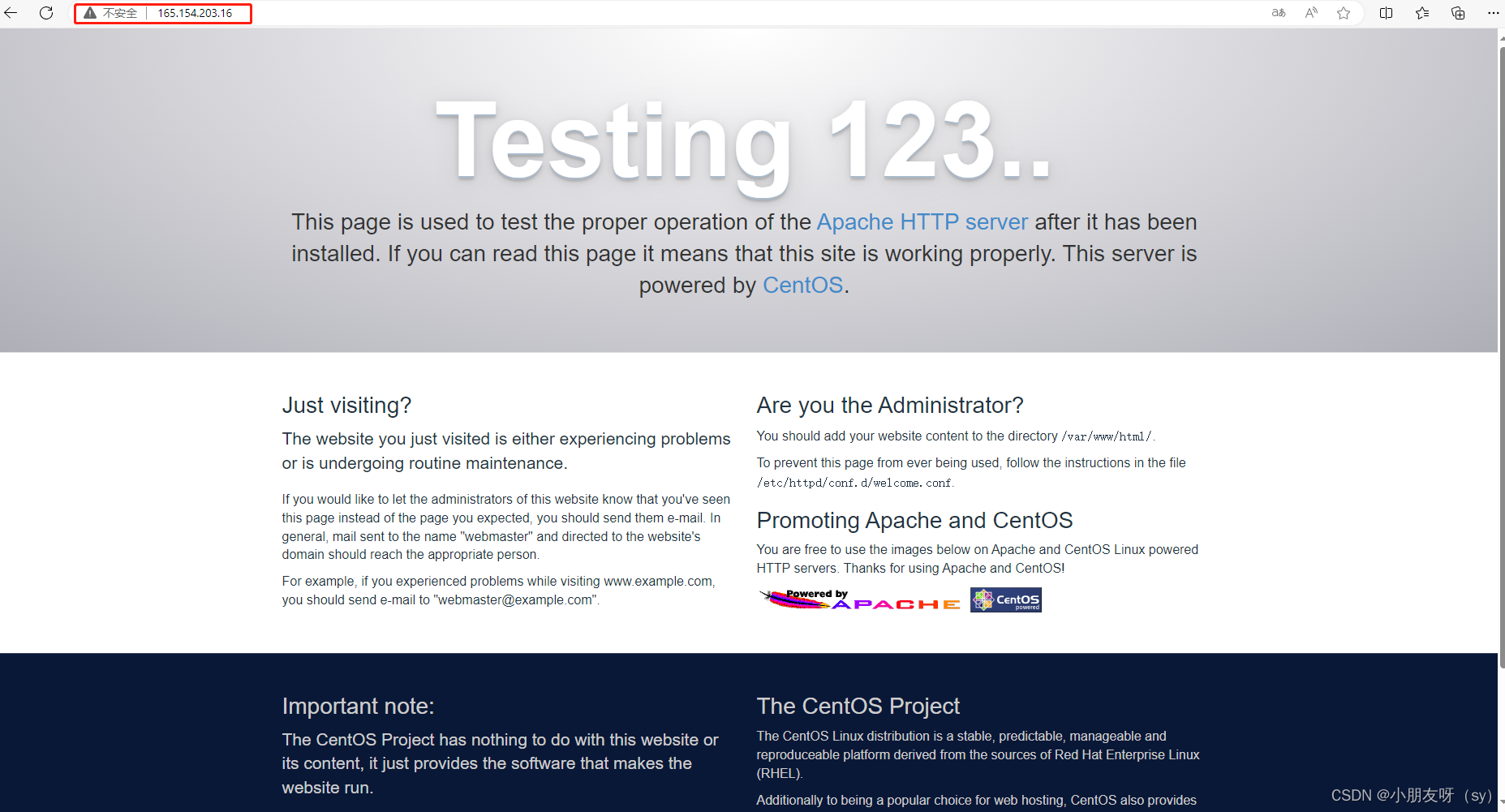

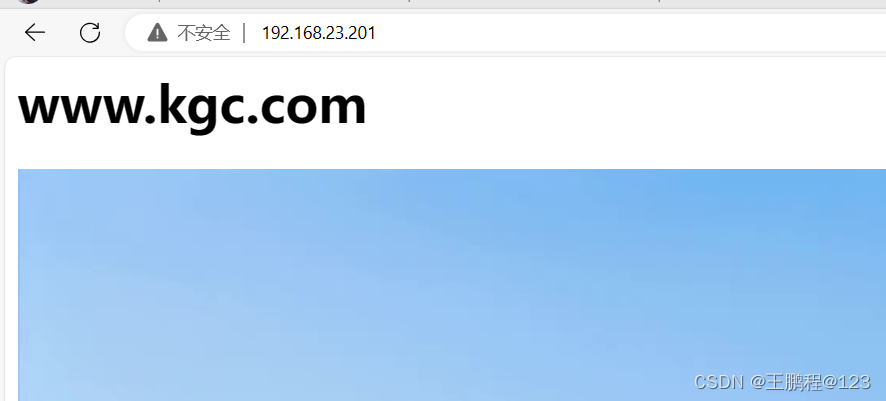

在 Windows 系统中访问 http://192.168.23.201和 http://192.168.23.202,确保Apache工作正常, 如下图所示。

3.2、检查是否安装mod_rewrite模块

[root@www ~]# apachectl -t -D DUMP_MODULES | grep "rewrite"

[root@www ~]# 如果没有安装mod_rewrite模块,重新编译安装Apache添加mod_rewrite模块。

[root@www ~]# systemctl stop httpd.service

[root@www ~]# cd /usr/local/httpd/conf/

[root@www conf]# mv httpd.conf httpd.conf.bak2

[root@www conf]# yum -y install gcc gcc-c++ pcre pcre-devel zlib-devel

[root@www httpd-2.4.25]# ./configure --prefix=/usr/local/httpd --enable-so --enable-rewrite --enable-charset-lite --enable-cgi --enable-deflate --enable-expires

[root@www httpd-2.4.25]# make -j2 && make install

配置mod_rewrite模块启用

[root@www httpd-2.4.25]# cd /usr/local/httpd/conf/

[root@www conf]# vim httpd.conf

LoadModule rewrite_module modules/mod_rewrite.so //159行取消注释

226 <Directory "/usr/local/httpd/htdocs">

227 #

228 # Possible values for the Options directive are "None", "All",

229 # or any combination of:

230 # Indexes Includes FollowSymLinks SymLinksifOwnerMatch ExecCGI MultiViews

231 #

232 # Note that "MultiViews" must be named *explicitly* --- "Options All"

233 # doesn't give it to you.

234 #

235 # The Options directive is both complicated and important. Please see

236 # http://httpd.apache.org/docs/2.4/mod/core.html#options

237 # for more information.

238 #

239 Options Indexes FollowSymLinks

240

241 #

242 # AllowOverride controls what directives may be placed in .htaccess files.

243 # It can be "All", "None", or any combination of the keywords:

244 # AllowOverride FileInfo AuthConfig Limit

245 #

246 AllowOverride None

247

248 #

249 # Controls who can get stuff from this server.

250 #

251 Require all granted

252 RewriteEngine On

253 RewriteCond %{HTTP_REFERER} !^http://bdqn.com/.*$ [NC]

254 RewriteCond %{HTTP_REFERER} !^http://bdqn.com$ [NC]

255 RewriteCond %{HTTP_REFERER} !^http://www.bdqn.com/.*$ [NC]

256 RewriteCond %{HTTP_REFERER} !^http://www.bdqn.com/$ [NC]

257 RewriteRule .*.(gif|jpg|swf)$ http://www.bdqn.com/error.png

258 </Directory>

RewriteCond %{HTTP_REFERER} !^http://www.abc.com/.*$ [NC] 的字段含义:

%{HTTP_REFERER} :存放一个链接的 URL,表示从哪个链接中转访问目录下的静态资源。

!^”:表示不以后面的字符串开头。

http://www.abc.com”:是本网站的路径,按整个字符串匹配。

.*$”:表示以任意字符结尾。

[NC] :表示不区分大小写字母。

RewriteRule .*.(gif|jpg|swf)$ http://www.abc.com/error.png 的字段含义:

. :表示匹配一个字符。

*”:表示匹配 0 到多个字符,与.合起来的意思是匹配 0 到多次前面的任意字符,如果是 1 到多次匹配可以用+表示。

“.”:在这里的是转义符,.就代表符号.的意思。因为.在指令中是属于规则字符,有相应的含义, 如果需要匹配,需要在前面加个转义符,其它规则字符如果需要匹配,也做同样处理。

(gif|jpg|swf)$ :表示匹配gif、jpg、swf任意一个,$表示结束。最后的规则是以.gif、.jpg、.swf结尾, 前面是1到多个字符的字符串,也就是匹配图片类型的文件。

http://www.abc.com/error.png :表示转发到这个路径 。

整个配置的含义是使用本网站以外的网站域名访问本站的图片文件时,显示error.png 这个图片。

3.3、网页准备

web源主机配置

[root@www ~]# cd /usr/local/httpd/htdocs/

[root@www htdocs]# ls

381960.jpg index.html phpMyAdmin test1.php test2.php

[root@www htdocs]# vim index.html

<html>

<body>

<h1>www.kgc.com</h1>

<img src="381960.jpg"/>

</body>

</html>

盗链网站主机配置

[root@centos7-2 ~]# cd /usr/local/httpd/htdocs/

[root@centos7-2 htdocs]# vim index.html

<html>

<body>

<h1>www.accp.com</h1>

<img src="http://192.168.23.201/381906.jpg">

</body>

</html>

在盗图网站主机上进行浏览器验证

原文地址:https://blog.csdn.net/2301_77081516/article/details/135379346

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_53270.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!