本文介绍: superset未授权访问漏洞(CVE-2023-27524)复现,文章复现了漏洞的具体利用细节 并提供的复现脚本

Superset是一个开源的数据探索和可视化平台。它由Apache软件基金会支持,旨在帮助用户通过直观的方式探索、分析和可视化复杂的数据集。Superset支持多种数据源,包括关系型数据库、NoSQL数据库和各种其他数据存储系统。Apache Superset 2.0.1 版本及之前版本存在安全漏洞。攻击者利用该漏洞验证和访问未经授权的资源。

1.漏洞级别

高危

2.漏洞搜索

fofa

3.影响范围

4.漏洞复现

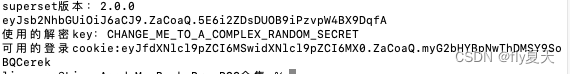

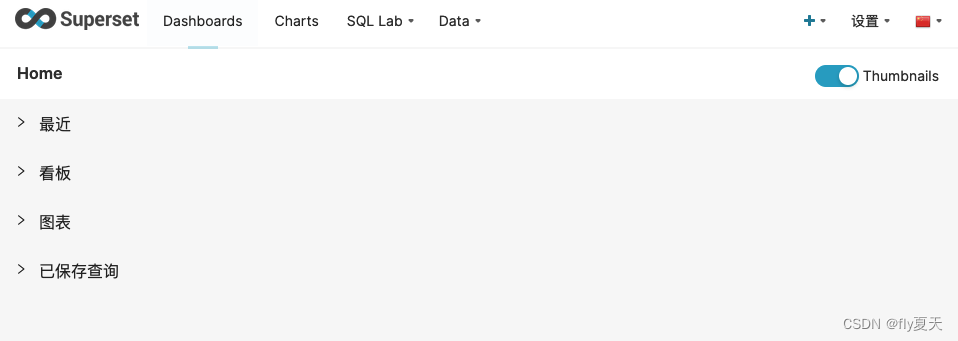

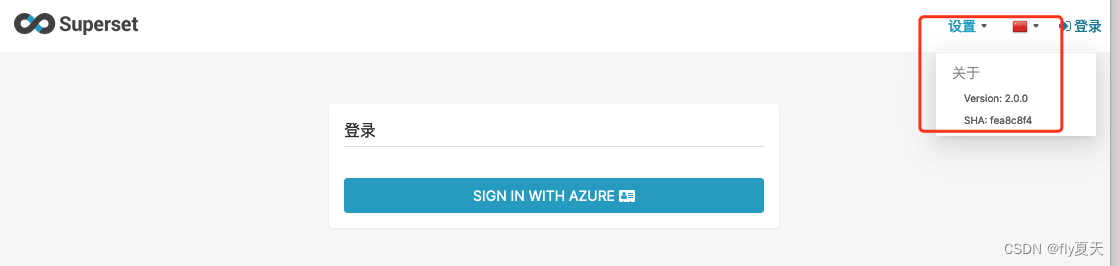

4.1 版本检测

访问url/login/,点击右上角设置按钮,下拉即可查看版本。

低于2.0.1版本的服务都在漏洞覆盖范围。

低于2.0.1版本的服务都在漏洞覆盖范围。

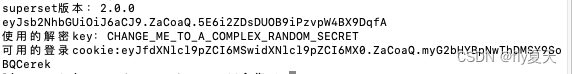

4.2 获取有效cookie

由于漏洞的生成原因是由于使用了默认的加密key,所以我们需要先测试目标网站使用的是哪一个默认key,通常这个是由版本决定的。

superset是python项目,使用的是flask的加密模块,因此我们可以通过对默认key的逐个解密来测试网站使用了那个key。

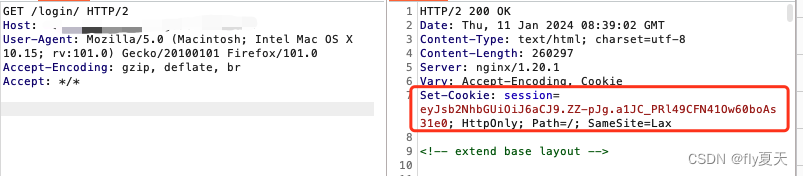

抓包获取一个随机cookie:

我们可以使用flask模块进行解密测试:

4.3脚本利用

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。