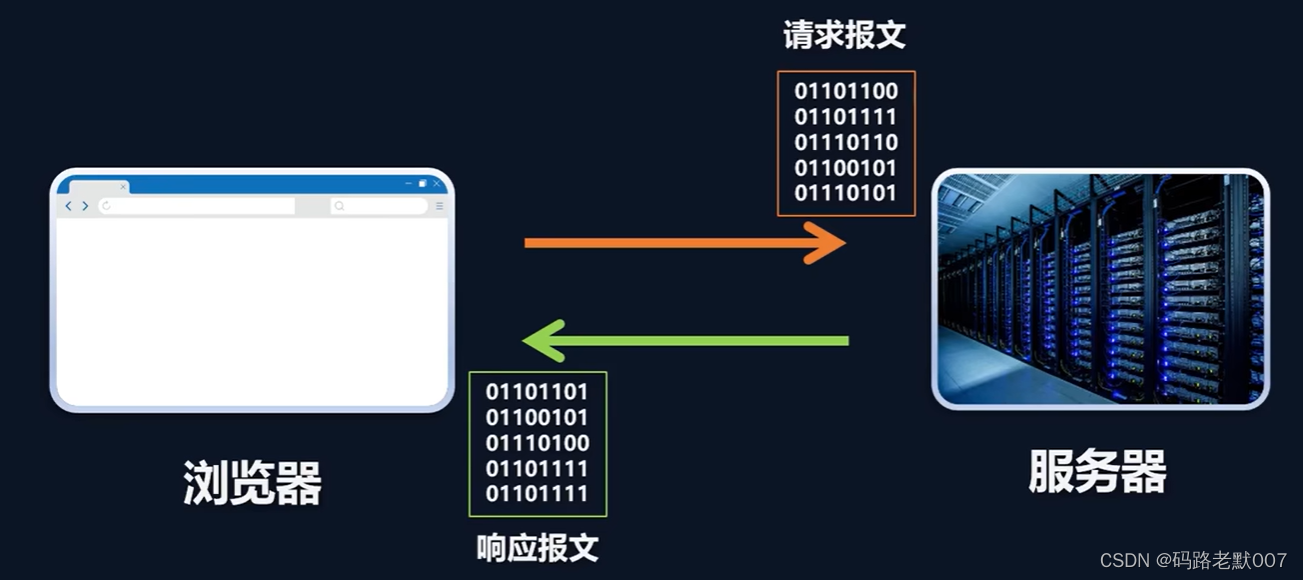

本文介绍: API 是”应用编程接口”的缩写。这听起来可能很复杂,但它的真正含义是一种允许两个不同实体相互通信的软件。自开发以来,API 已迅速成为全球企业、行业和服务部门使用的一种常用通信方法。知道了这一点,知行之桥EDI系统在构建时就考虑到了 API。使用应用程序中的专用端口,用户可以设计和创建从公共 API 端点或基于 REST 的 API 发送和接收数据的工作流。在实践中,大多数(如果不是全部)RESTful API目前都使用HTTP作为传输层,因为HTTP的基础设施、服务器和客户端库已经被广泛使用。

本文简要概述了如何在知行之桥EDI系统中使用 HTTP 签名身份验证,并将使用 CyberSource 作为该集成的示例。

API 概述

API 是”应用编程接口”的缩写。这听起来可能很复杂,但它的真正含义是一种允许两个不同实体相互通信的软件。自开发以来,API 已迅速成为全球企业、行业和服务部门使用的一种常用通信方法。

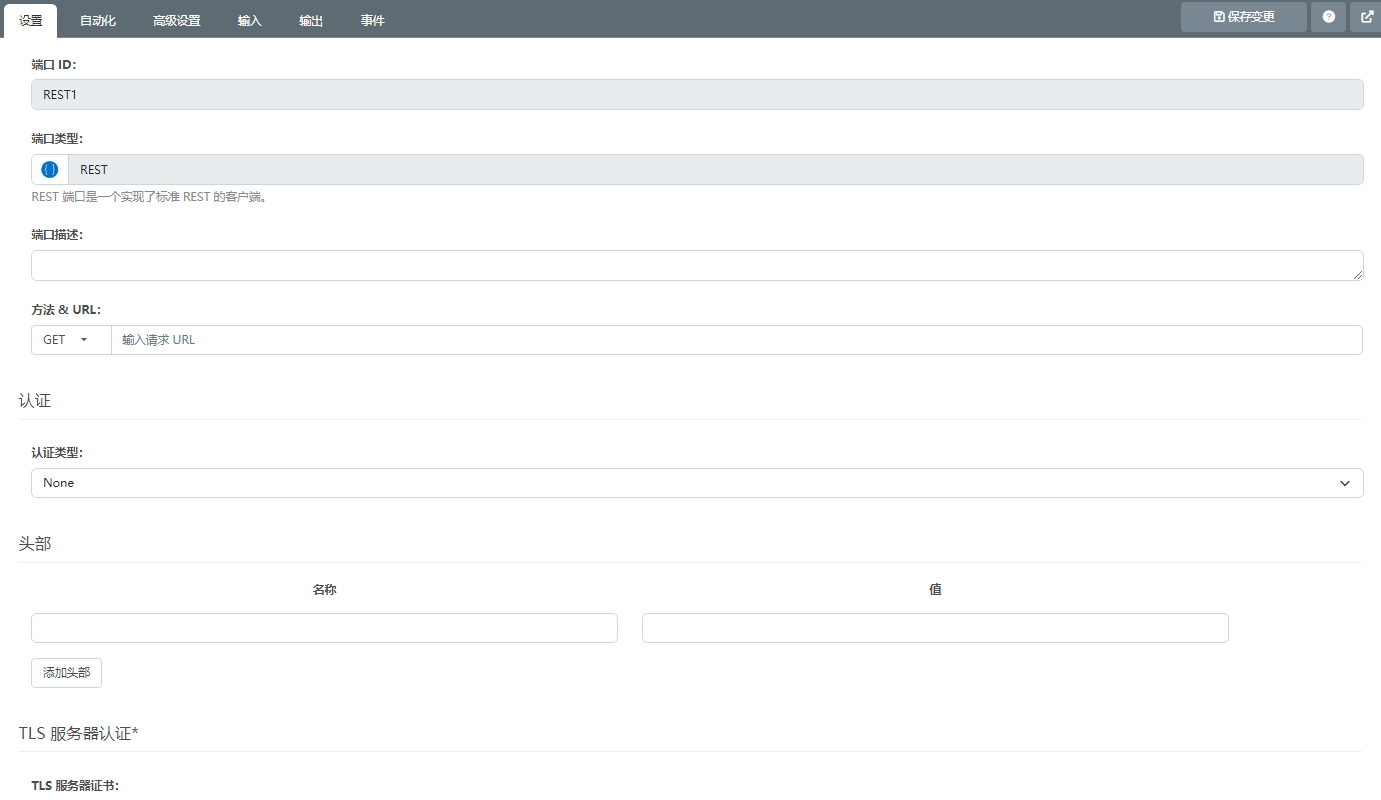

知道了这一点,知行之桥EDI系统在构建时就考虑到了 API。使用应用程序中的专用端口,用户可以设计和创建从公共 API 端点或基于 REST 的 API 发送和接收数据的工作流。在实践中,大多数(如果不是全部)RESTful API目前都使用HTTP作为传输层,因为HTTP的基础设施、服务器和客户端库已经被广泛使用。

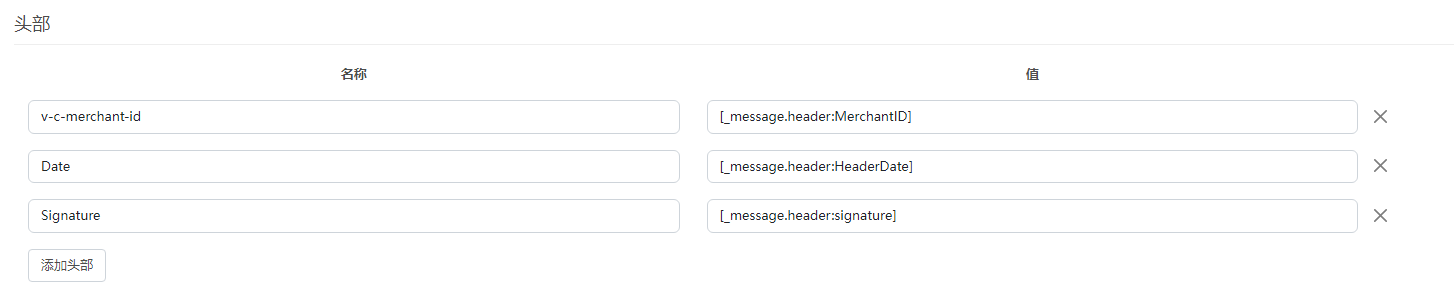

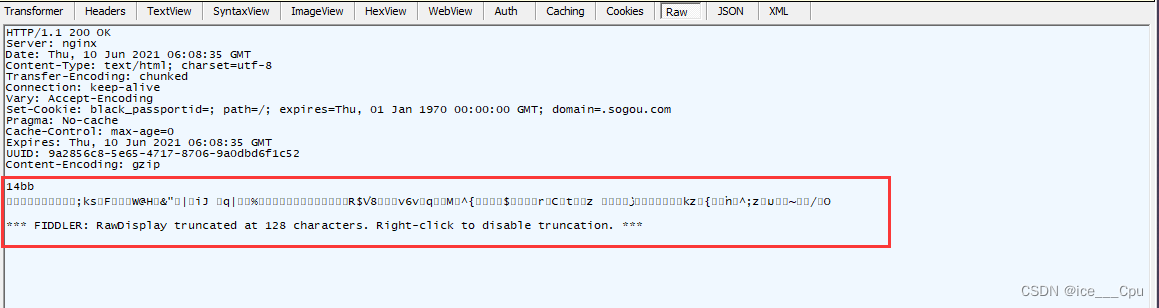

这些工作流可以通过使用知行之桥中的许多专用端口中的几个来实现。这些端口允许用户指定他们希望面向哪个 API 端点,以便 POST 某些 JSON 数据或提交 GET 请求以接收特定报告。但是,当 API 需要 HTTP 签名身份验证等身份验证方法时,它可能会变得有点棘手。使用此方法在知行之桥中发送适当的请求需要的不仅仅是拉取和推送,稍后将更详细地解释。

什么是HTTP签名认证,如何使用?

商业 API 通常需要某种形式的安全性,以便不是任何人都可以访问他们可以提供的数据。保护 API 的最常见方法是使用共享密钥。每次调用 API 时,都必须提供此密钥。但是,此方法不提供确保所传输数据完整性的方法。在这些情况下,HTTP 签名身份验证允许提高 API 的安全性。

HTTP签名身份验证通常使用以下两种方式:

REST 端口

CyberSource API

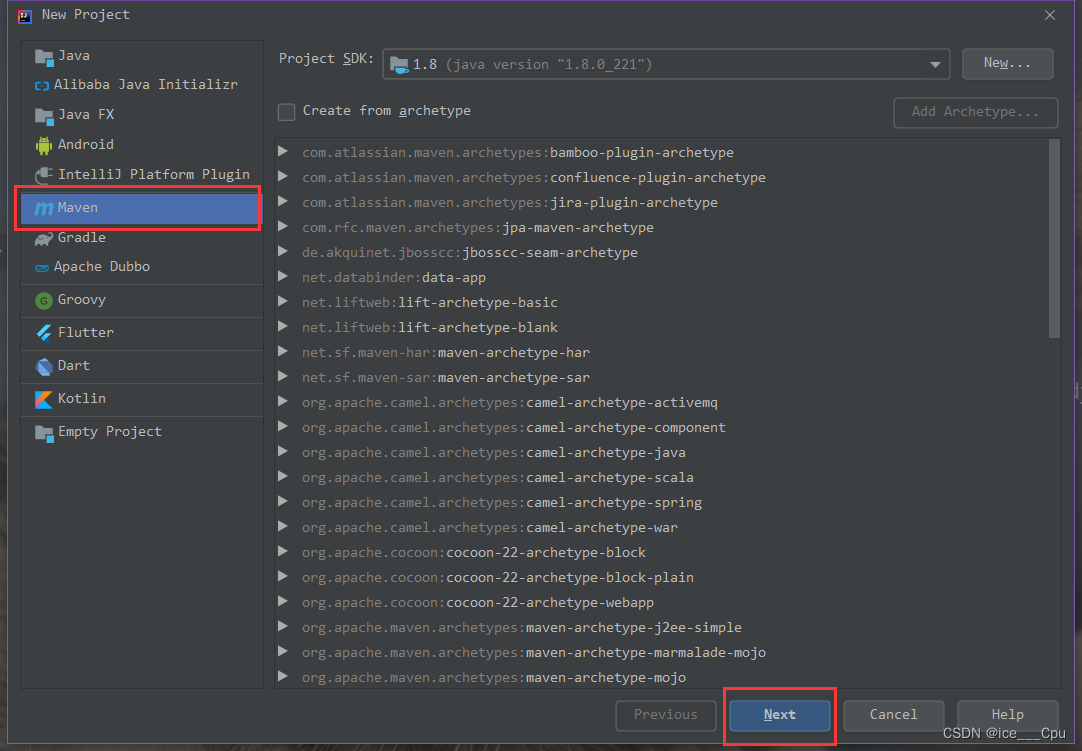

Script 端口

示例工作流

分解

Script 脚本

解码被编码的密钥

将编码的密钥暂存为 base-64 编码的 HMACSHA256 哈希

设置消息头部

生成签名哈希

结论

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。