本文介绍: 信息收集:首先,收集目标内网的信息,包括子网结构、域名信息、IP地址范围、开放的端口和服务等。这包括通过主动扫描和渗透测试工具收集信息,以及利用公开的信息源进行信息搜集。漏洞扫描:在收集到足够的信息后,使用漏洞扫描工具扫描目标主机和服务,寻找存在的安全漏洞,如弱口令、漏洞软件或配置错误。入侵和身份提升:一旦发现漏洞,攻击者可以尝试入侵目标主机或服务,并获取更高权限。这可以通过利用漏洞、利用弱口令、社交工程等方法来实现。一旦获得初始访问权限,攻击者可以使用提权工具或漏洞来提升自己的权限。横向移动。

信息收集

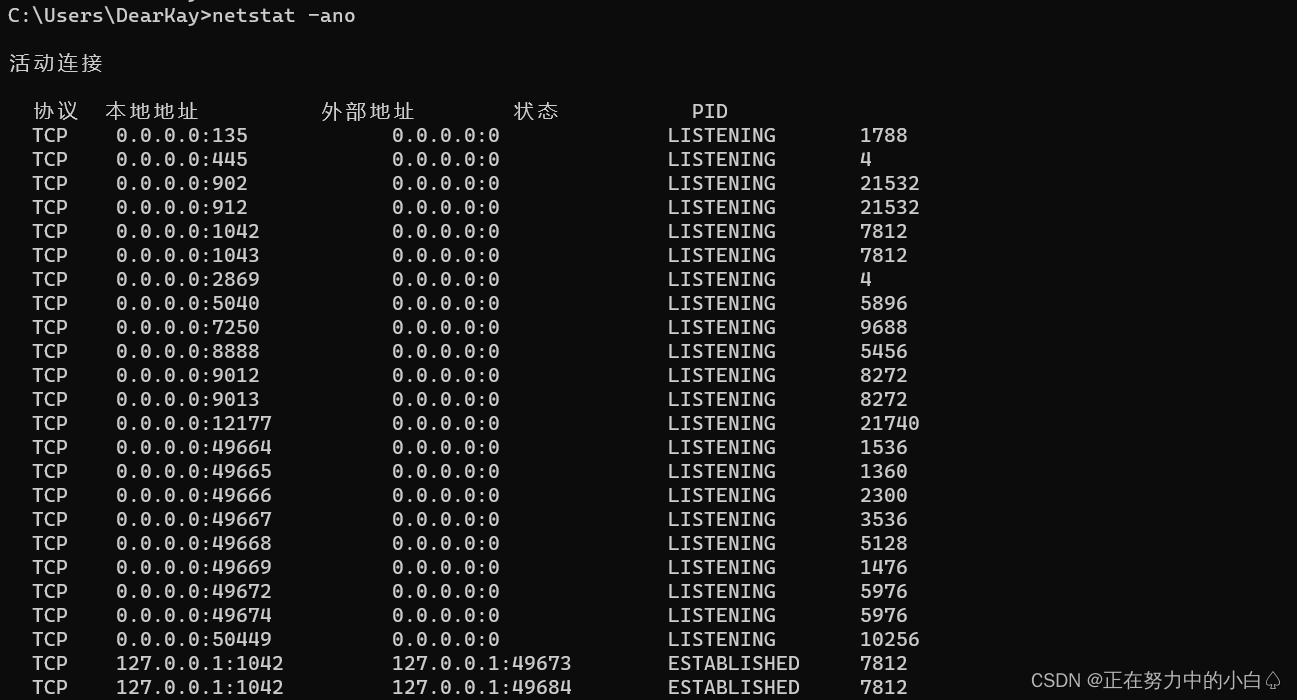

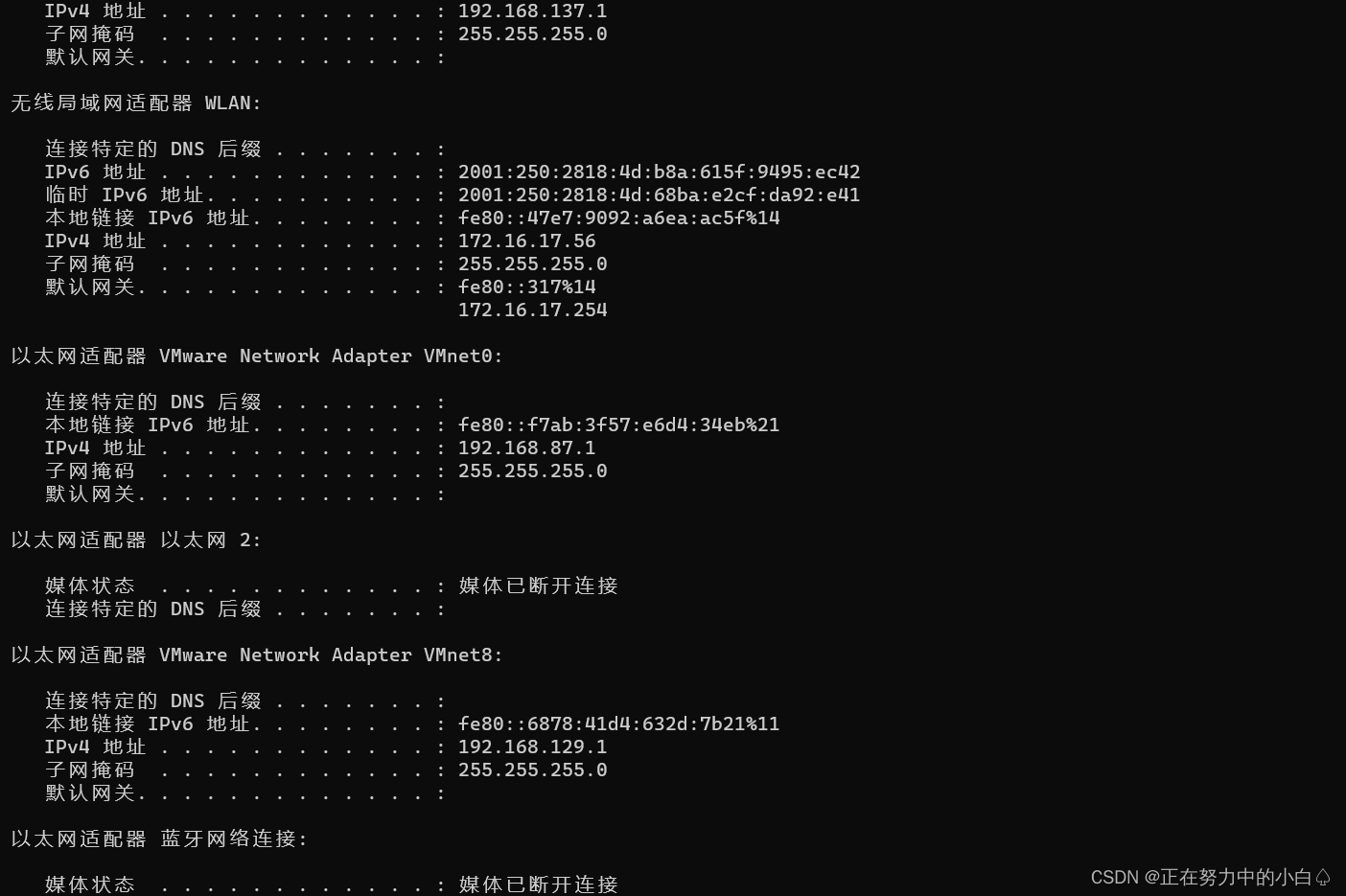

首先,收集目标内网的信息,包括子网结构、域名信息、IP地址范围、开放的端口和服务等。这包括通过主动扫描和渗透测试工具收集信息,以及利用公开的信息源进行信息搜集。

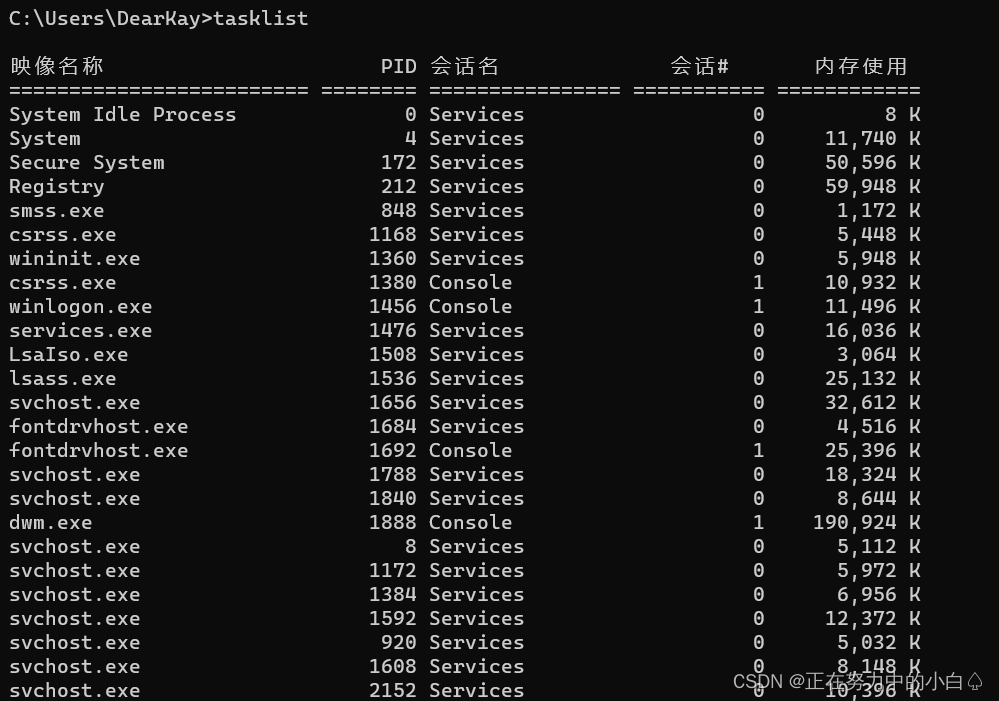

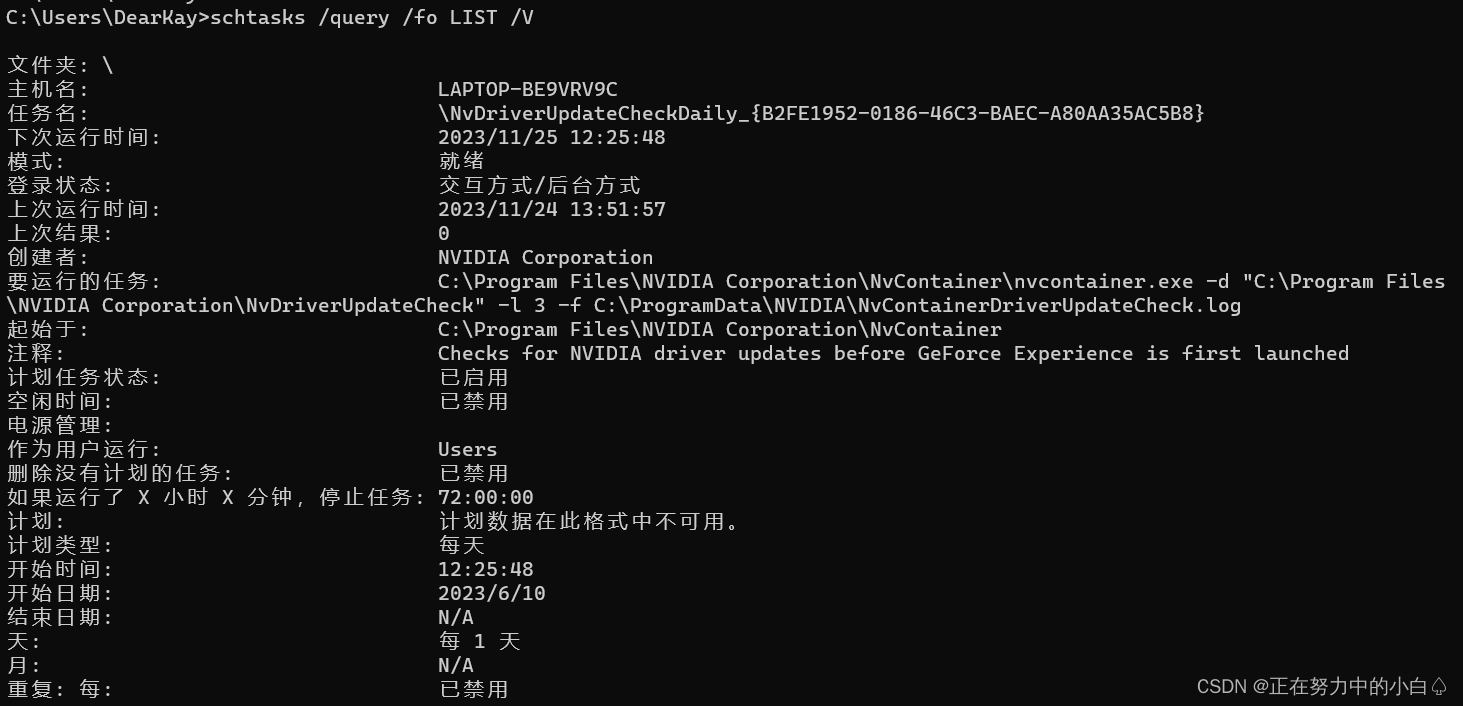

本机信息收集

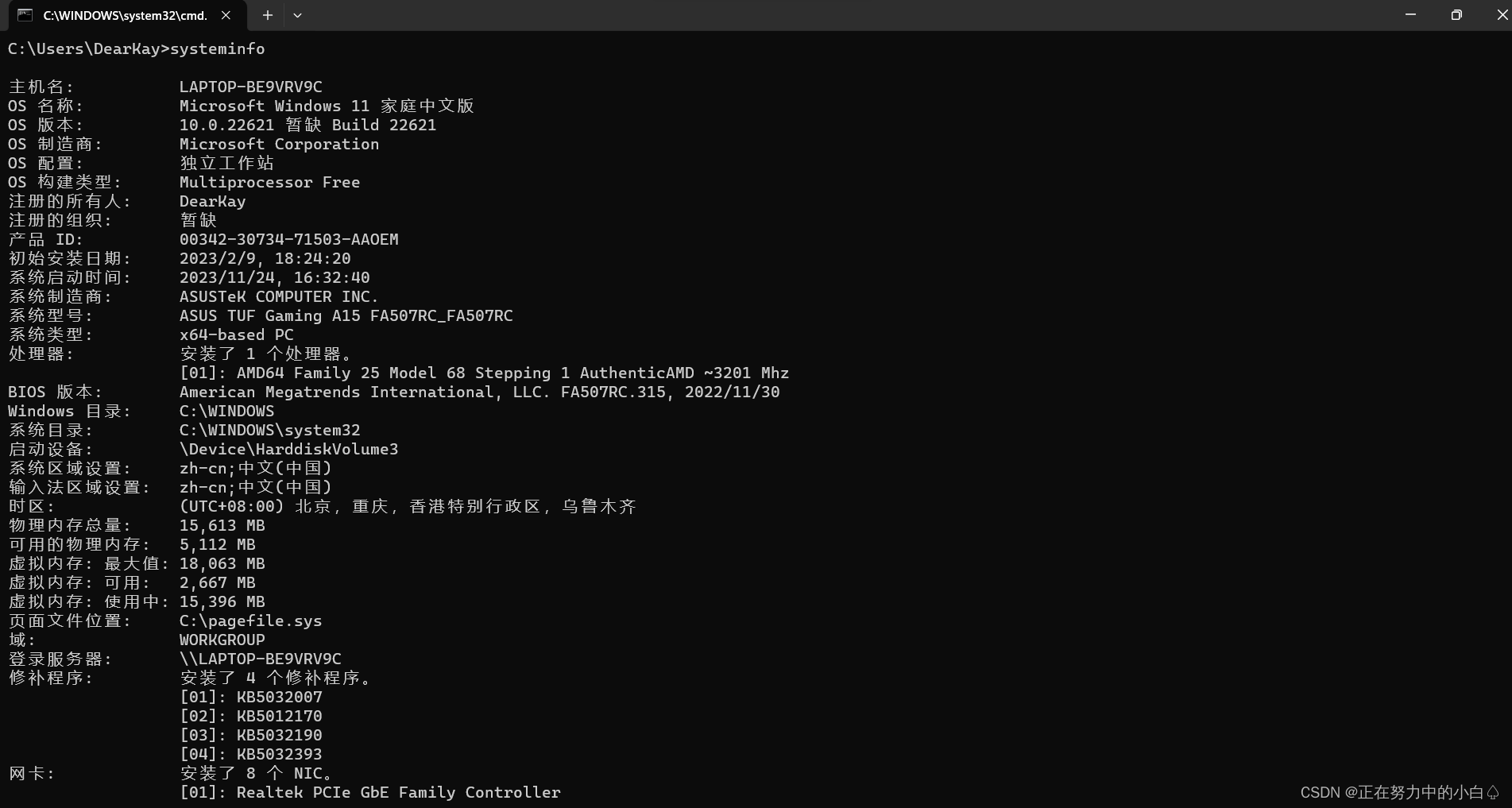

查看系统配置信息

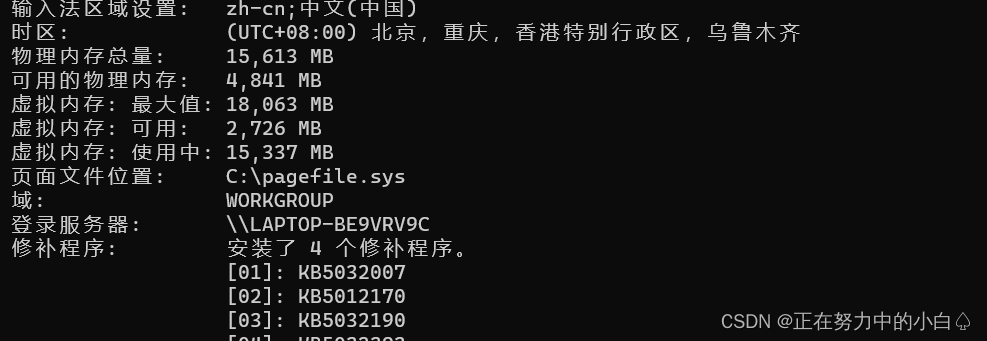

查看系统详细信息,如OS版本、补丁安装情况,可以根据这些信息筛选可利用的漏洞:

查看系统服务信息

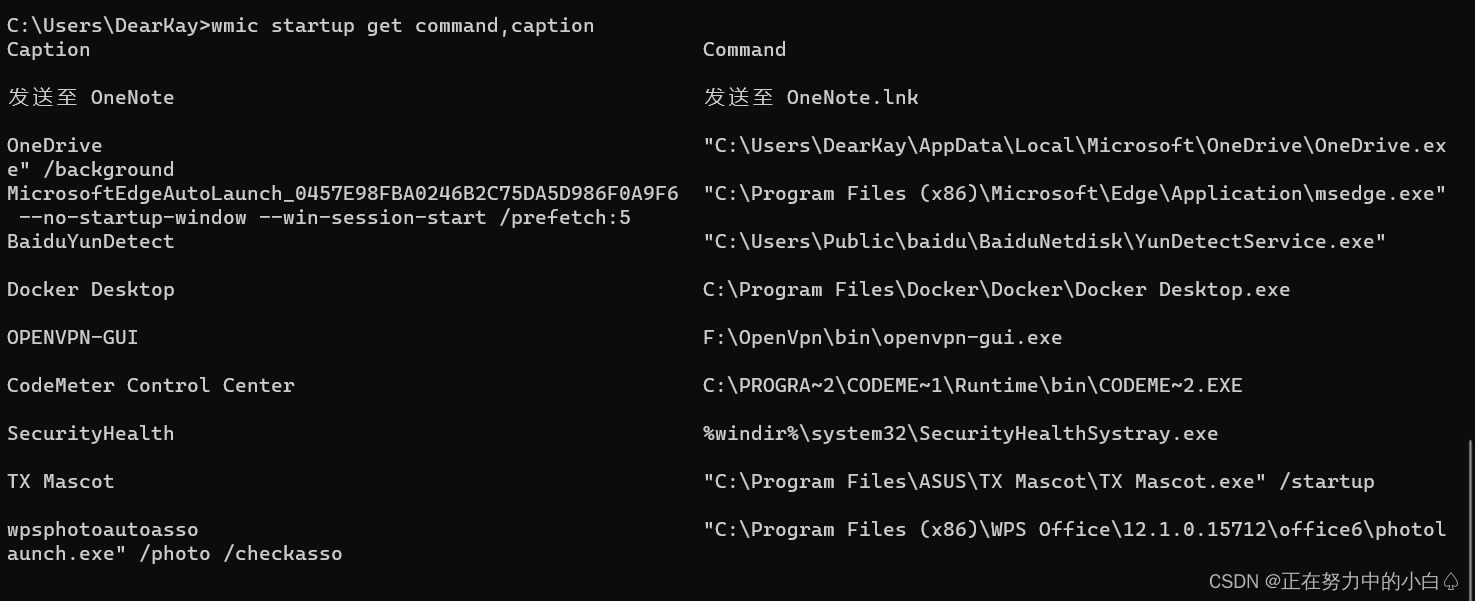

查看启动程序信息:wmic startup get command,caption

查看启动进程,可以根据启动进程判断主机在域中扮演的角色:net start

查看系统登录信息

域内信息收集

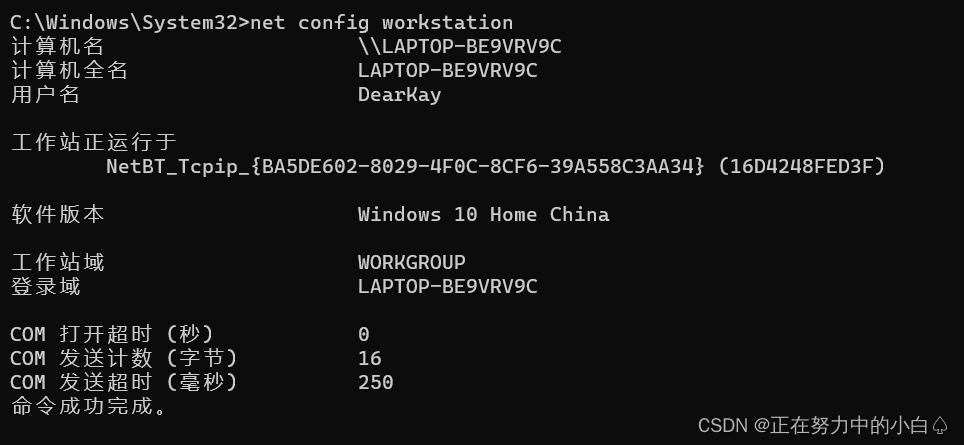

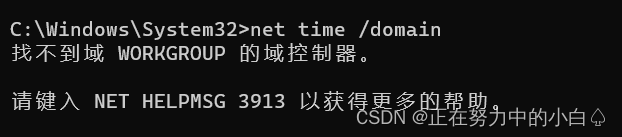

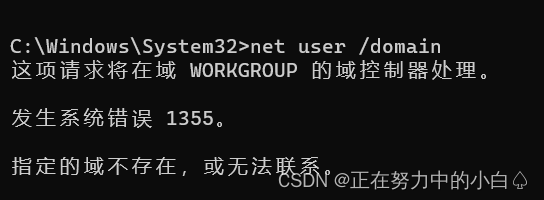

判断是否存在域:whoami,如果当前账户为域用户,则返回结果通常为域名用户名

探测域内存主机&端口

查看用户&机器&会话相关信息

Linux 环境下的查看方法:

Windows 环境下的查看方法:

macOS 环境下的查看方法:

典型的内网渗透流程的概述:

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。