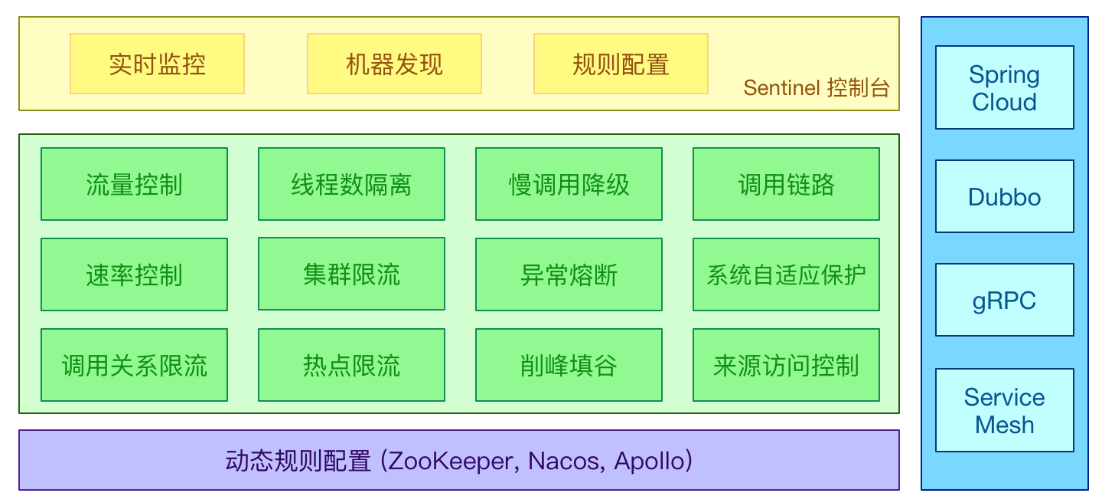

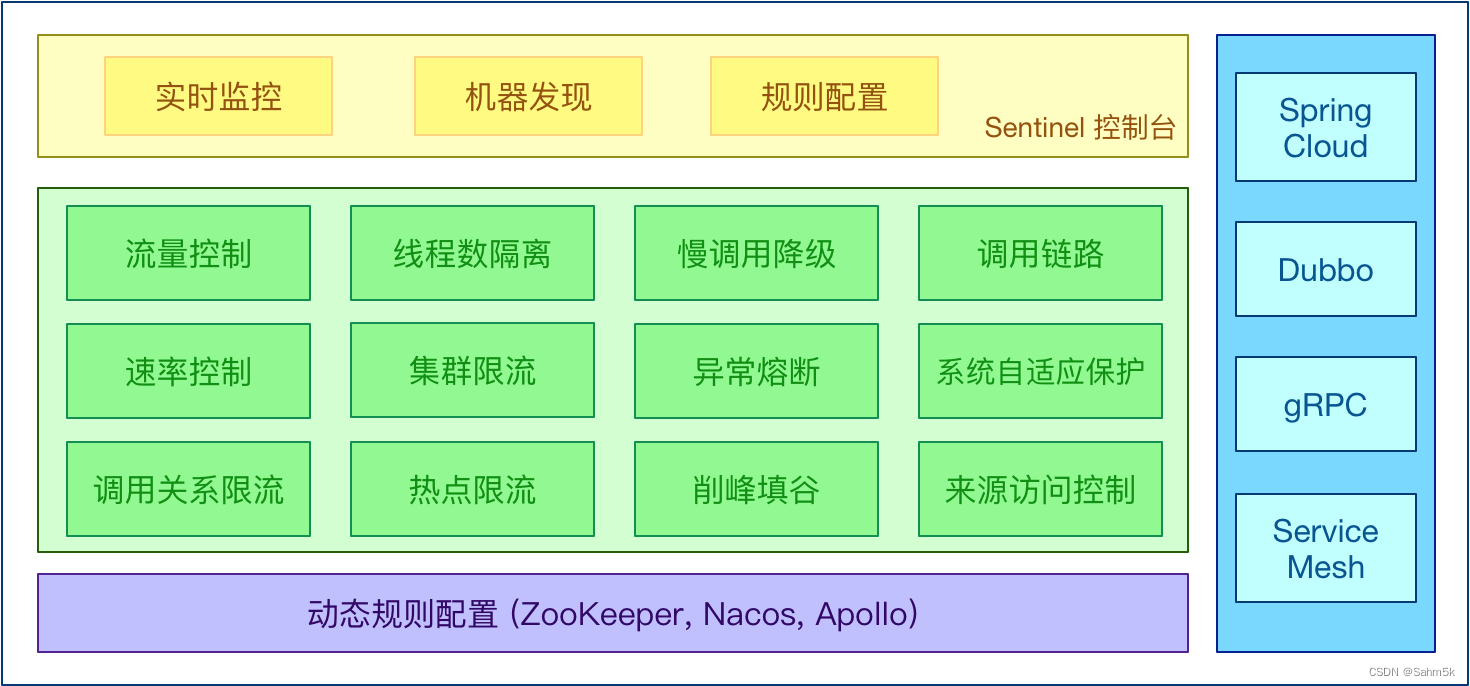

本文介绍: 随着微服务的流行,服务和服务之间的稳定性变得越来越重要。Sentinel 以流量为切入点,从流量控制、熔断降级、系统负载保护等多个维度保护服务的稳定性。sentinel相当于hystrix的升级版,加入了web界面,能够实时在线的改变流量策略。核心库(Java 客户端)不依赖任何框架/库,能够运行于所有 Java 运行时环境,同时对 Dubbo / Spring Cloud 等框架也有较好的支持。

简介

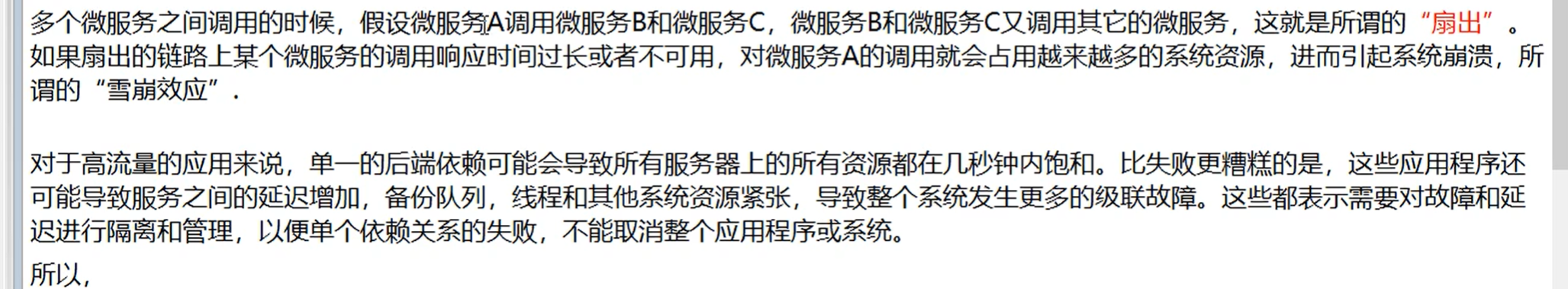

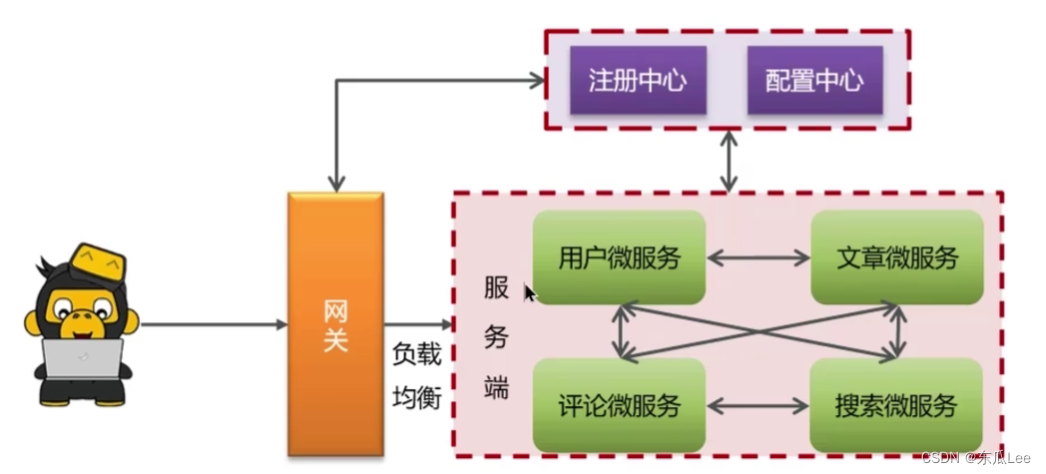

随着微服务的流行,服务和服务之间的稳定性变得越来越重要。Sentinel 以流量为切入点,从流量控制、熔断降级、系统负载保护等多个维度保护服务的稳定性。

sentinel相当于hystrix的升级版,加入了web界面,能够实时在线的改变流量策略。

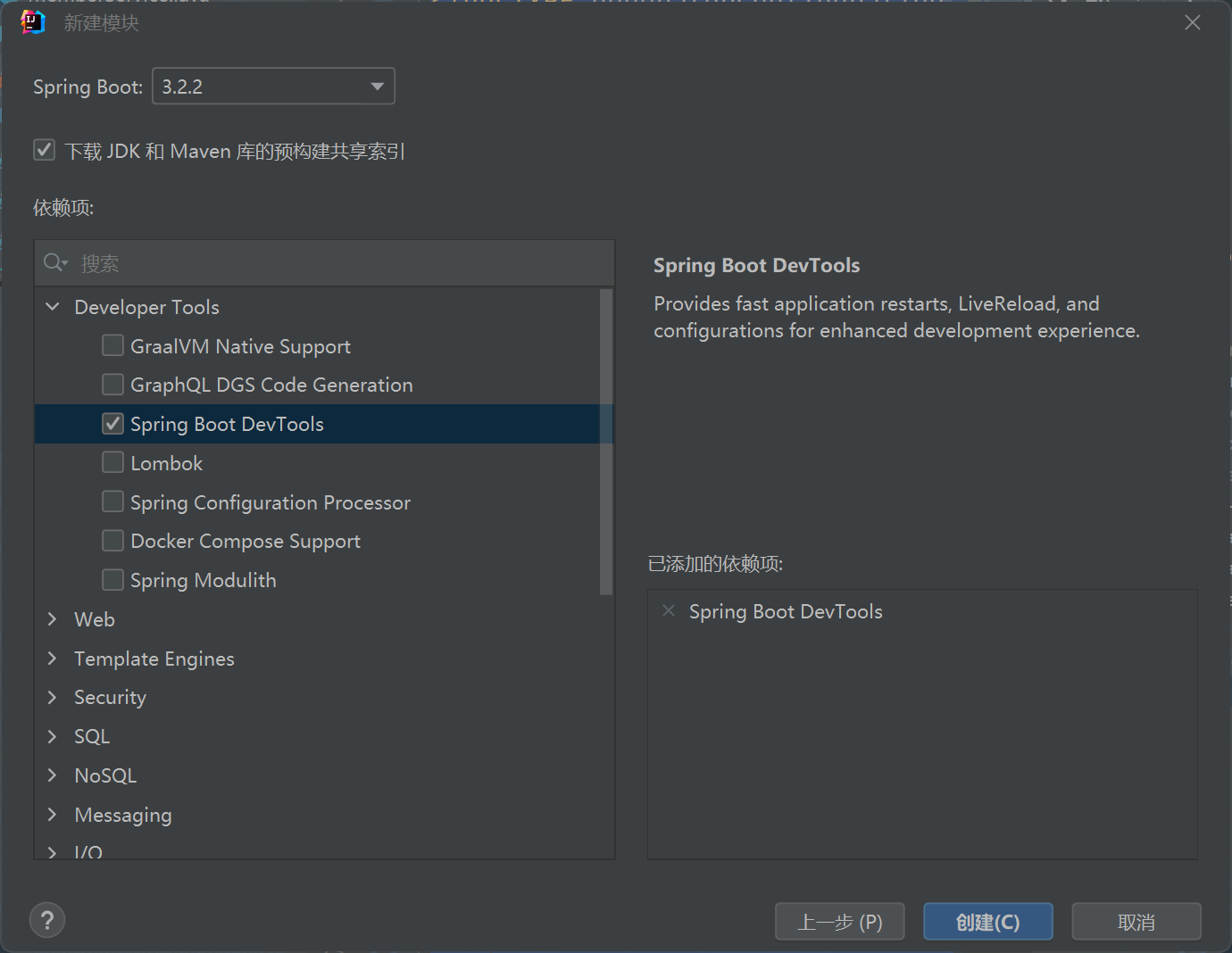

Sentinel 分为两个部分:

安装

官方下载架包后运行命令:

java -Dserver.port=8858 -Dcsp.sentinel.dashboard.server=localhost:8080 -Dproject.name=sentinel-dashboard -jar sentinel-dashboard.jar

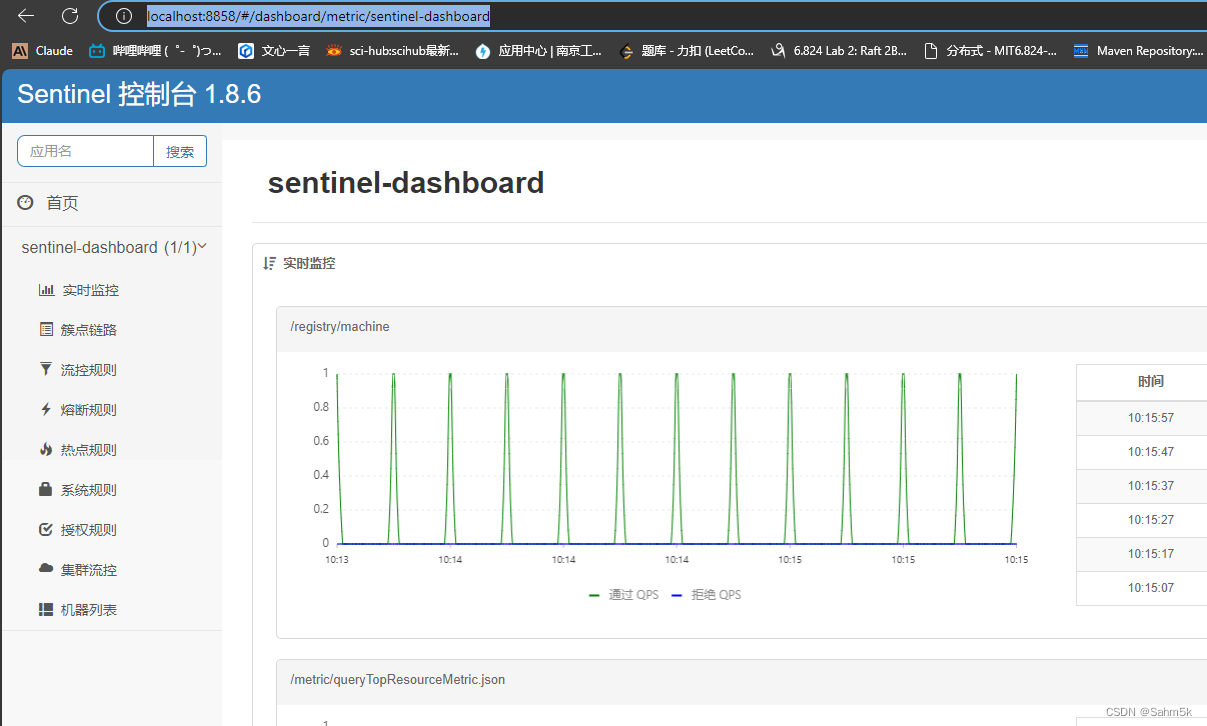

访问localhost:8858 即可进入控制台界面,账户密码都为sentinel

sentinel控制台使用

https://github.com/alibaba/spring-cloud-alibaba/wiki/Sentinel

按照文档配置后,访问localhost:8080可以看到如下画面。如果没有左边的服务名,可以尝试注销账号重新登陆。

流控规则

流控模式:

流控效果:

熔断(降级)规则

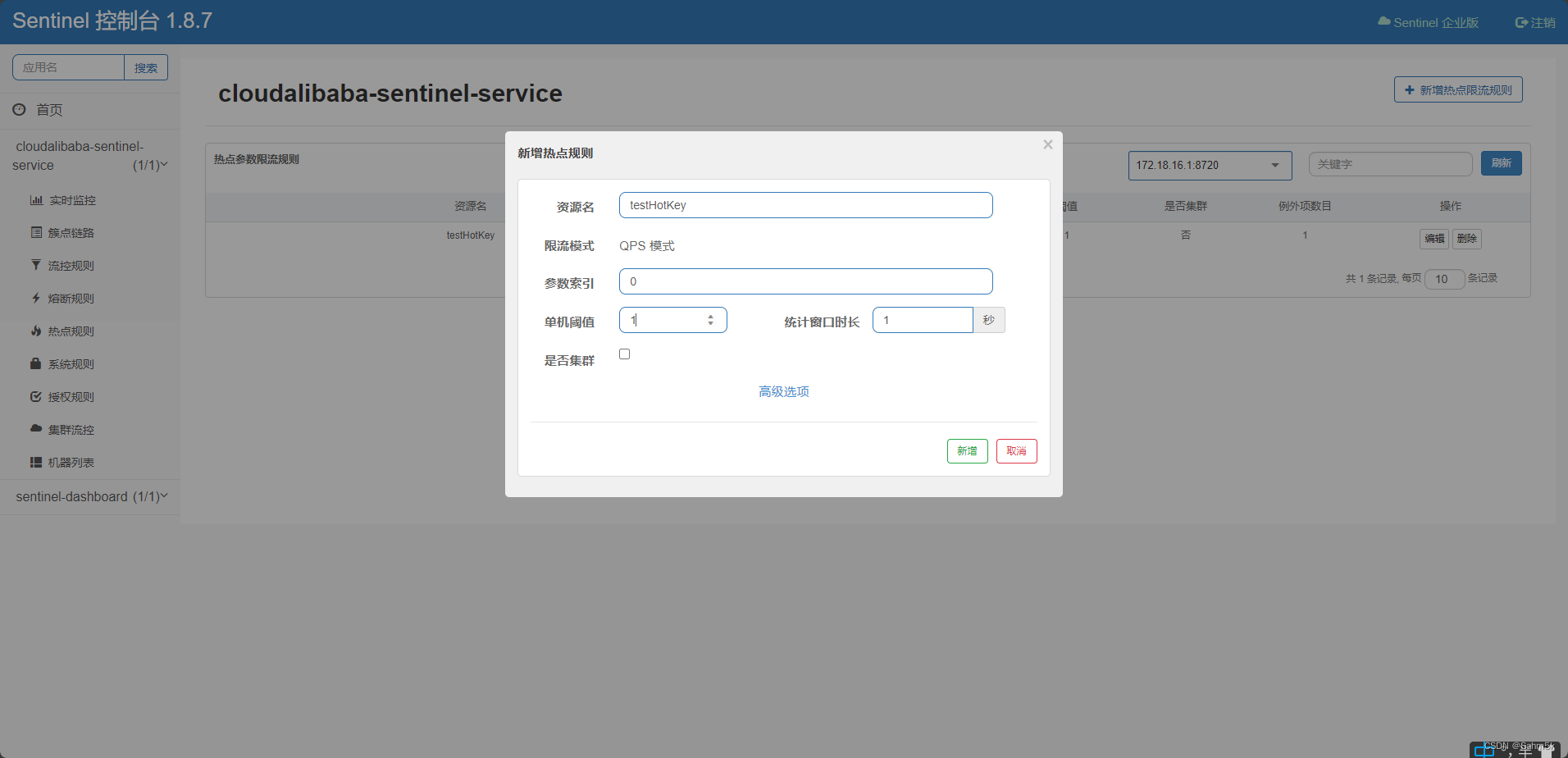

热点key

参数例外项

系统规则(了解)

@SentinelResource兜底方法配置

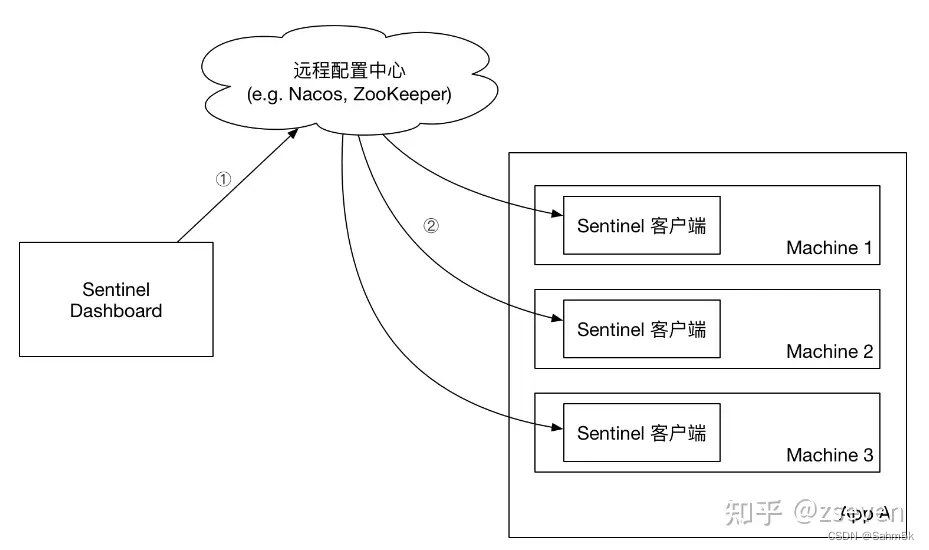

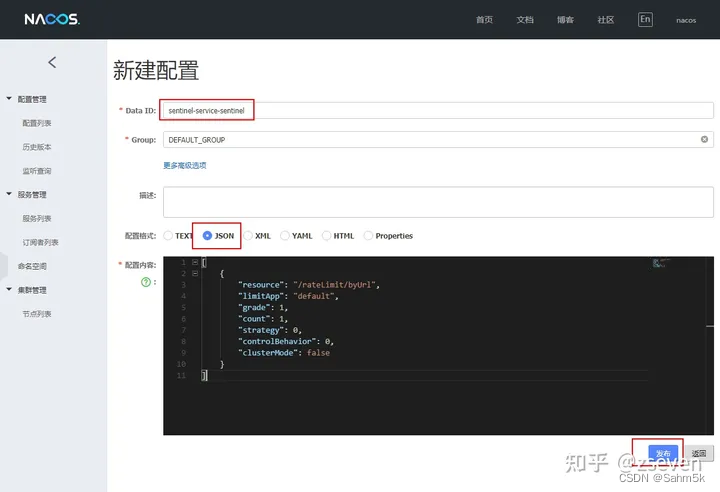

整合nacos进行持久化存储

配置

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。