本文介绍: Tomcat 是 Apache 软件基金会(Apache Software Foundation)的 Jakarta 项目中的一个核心项目,由 Apache、Sun 和其他一些公司及个人共同开发而成。 通过弱口令登录后台,部署 war 包 geshell .

中间件安全:Apache Tomcat 弱口令.

Tomcat 是 Apache 软件基金会(Apache Software Foundation)的 Jakarta 项目中的一个核心项目,由 Apache、Sun 和其他一些公司及个人共同开发而成。 通过弱口令登录后台,部署 war 包 geshell .

目录:

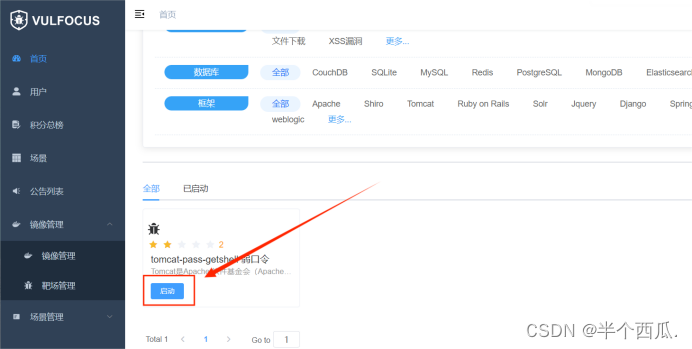

靶场准备:Web安全:Vulfocus 靶场搭建.(漏洞集成平台)_vulfocus靶场搭建-CSDN博客

Apache Tomcat 弱口令:

靶场准备:Web安全:Vulfocus 靶场搭建.(漏洞集成平台)_vulfocus靶场搭建-CSDN博客

测试漏洞:

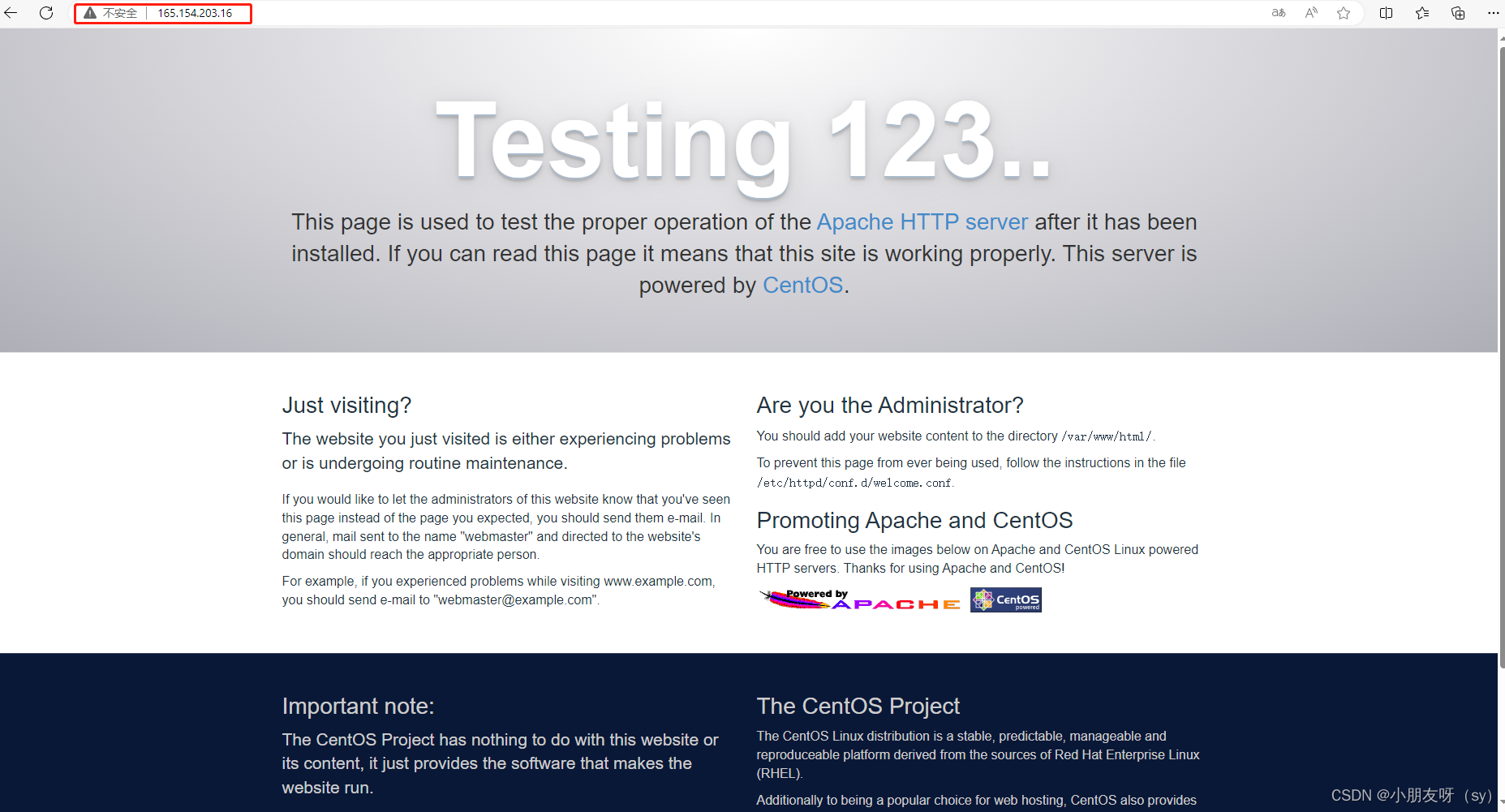

第一步:直接访问 IP地址 和 映射的端口.

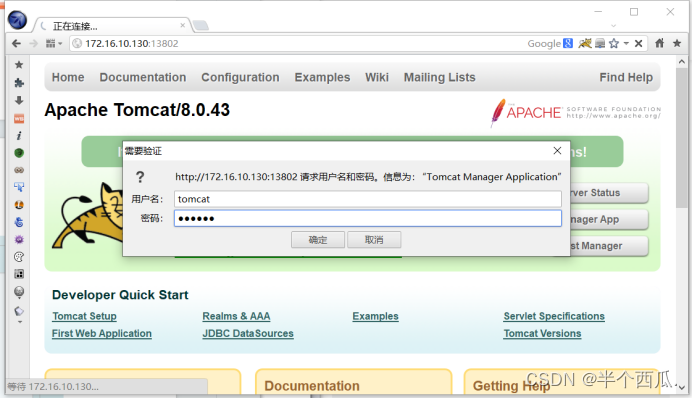

第二步:测试 账号和密码 是否存在弱口令.

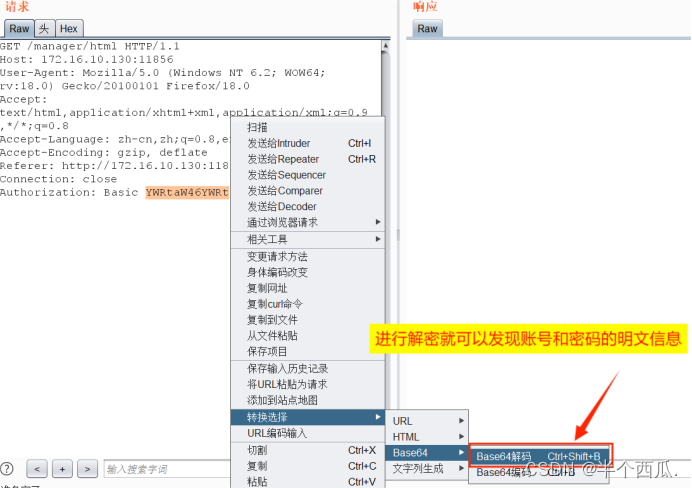

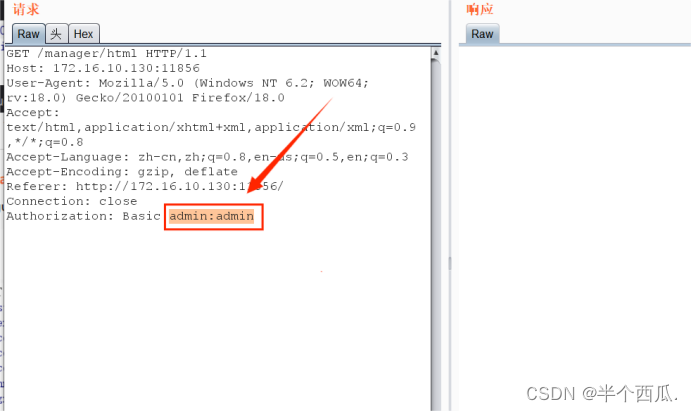

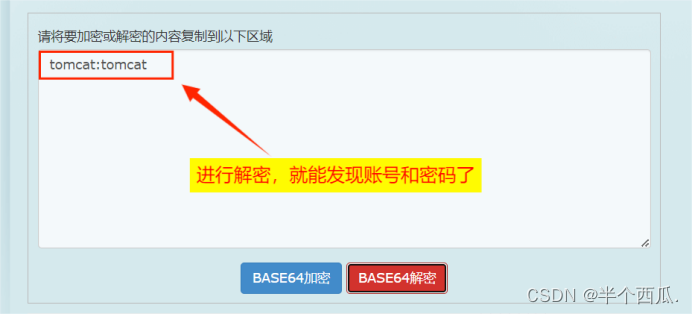

第三步:使用 Burp 进行抓包,发现 账号和密码 的信息.

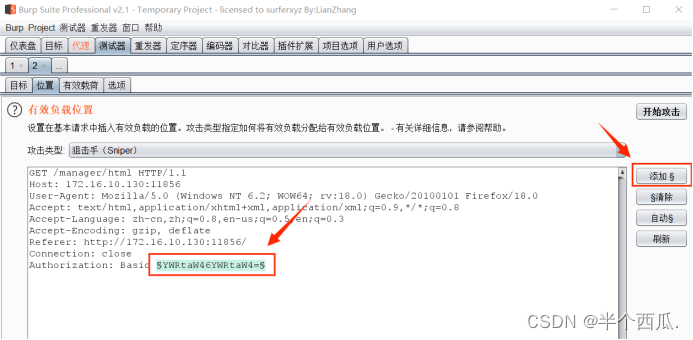

第四步:在 Burp 中把信息发给 测试器 ,进行 账号和密码 爆破破解.

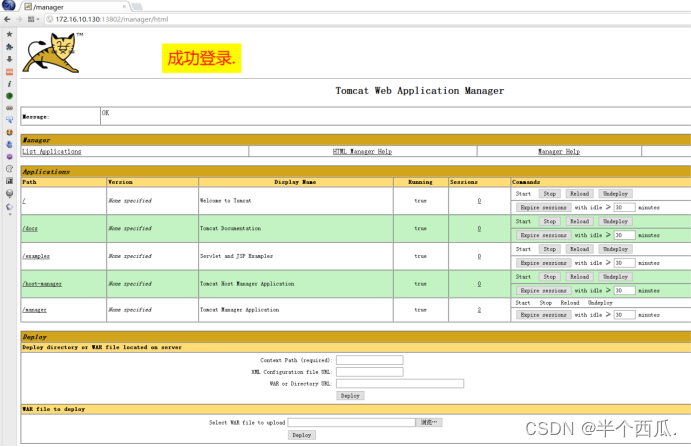

第五步:拿着 账号和密码 进行登录就好.

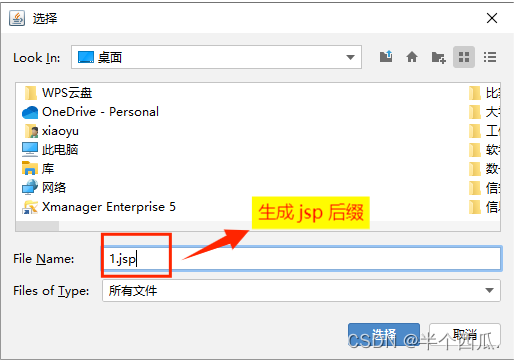

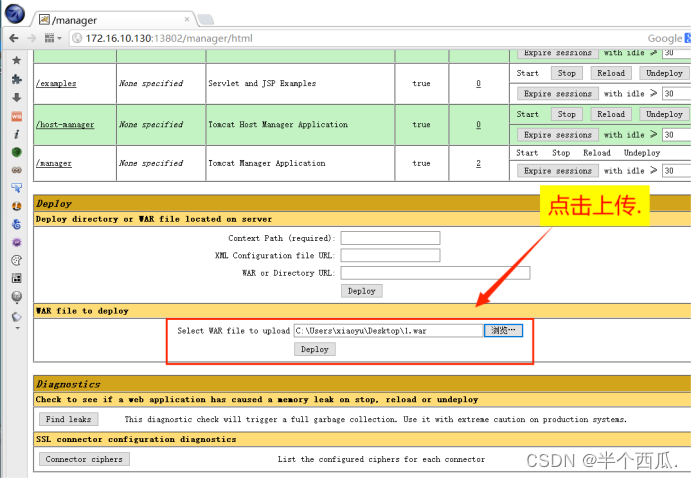

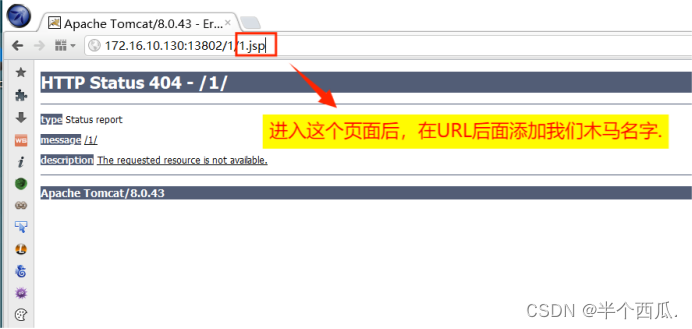

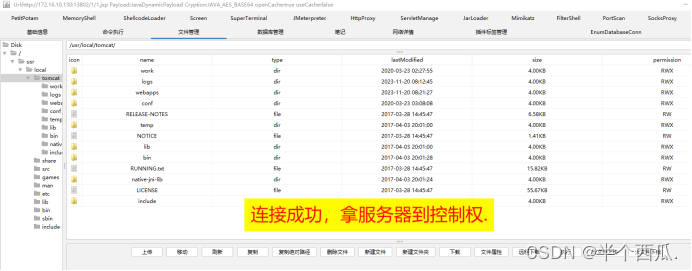

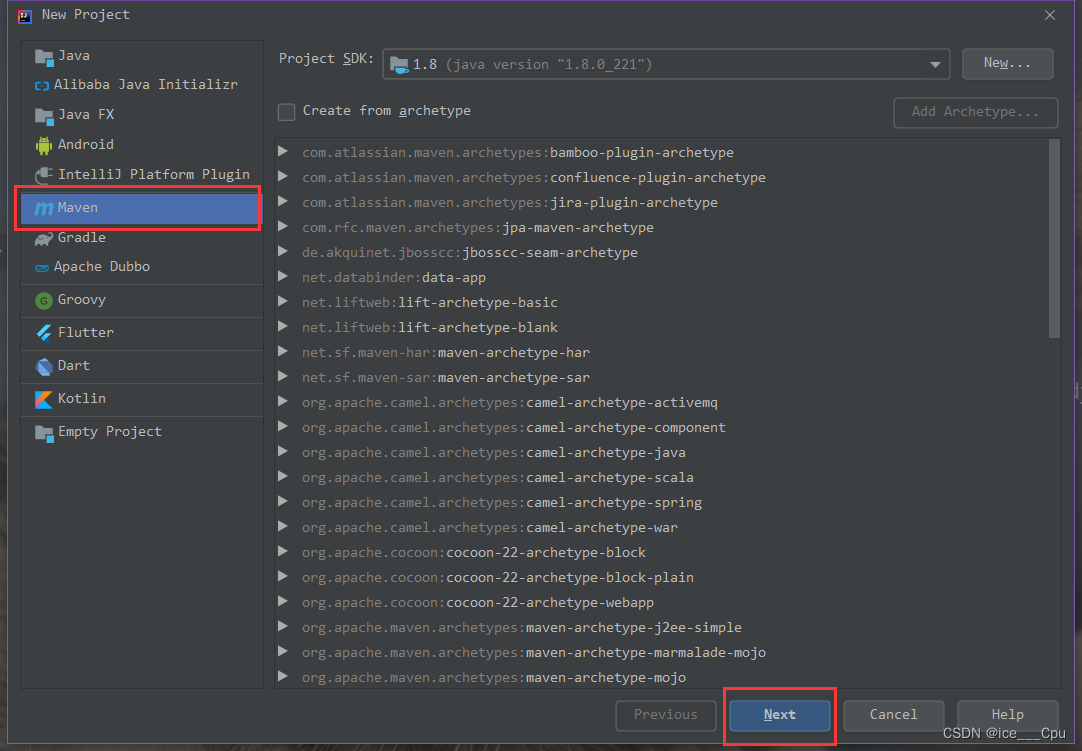

第六步:反弹 shell 拿服务器的控制权.

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。