本文介绍: 该知识领域涉及如下考点,具体内容分布于如下各个子章节:- 理解并遵守调查- 执行记录和监控活动- 执行配置管理 (CM)(例如,预配、基线、自动化)- 应用基本的安全操作概念- 应用资源保护- 执行事故管理- 执行和维护检测和预防措施- 实施和支持补丁和漏洞管理- 理解并参与变更管理过程- 执行恢复策略- 执行灾难恢复 (DR) 过程- 测试灾难恢复计划 (DRP)- 参与业务连续性 (BC) 计划的制定和演练- 执行并管理物理安全- 解决人员安全问题

该知识领域涉及如下考点,具体内容分布于如下各个子章节:

8.1. 安全运营管理

目标:保护资产(信息、系统、设备、设施)

8.1.1. 应用安全运营

IT信息安全要求应尽关心 (Due Care) 和尽职审查(Due dilignce), 即采取合理谨慎的措施来持续保护组织的资产。

8.1.1.1. 知其所需

授予用户仅访问执行工作所需数据或资源的权限,可防止未经授访问导致保密性丧失

8.1.1.2. 最小特权

主体仅被授予完成工作所需的特权,而不再被授予更多特权。限制和控制特权可保护数据的保密性和完整性。在实施最小特权时需要了解:

权利:指授予用户权限的数量,通常在首次分配账户时指定。

8.1.1.3. 职责分离(SOD)

确保个体无法完全控制关键职能或系统。可以使得个人参与恶意、欺诈或未经授权的活动变得困难,不过也同时扩大了检测和报告的范围。相关概念有:

8.1.1.4. 双人控制

8.1.1.5. 知识分割

8.1.1.6. 岗位轮换

8.1.1.7. 强制休假

8.1.1.8. 特权账户管理

8.1.1.9. 管理信息生命周期

8.1.1.10. SLA

8.1.1.11. 关注人员安全

8.1.1.11.1. 胁迫系统

8.1.1.11.2. 出差

8.1.1.11.3. 应急管理

8.1.1.11.4. 安全培训与意识

8.1.2. 安全配置资源

8.1.2.1. 管理硬件和软件资产

8.1.2.1.1. 硬件库存

8.1.2.1.2. 软件许可

8.1.2.2. 保护物理资产

8.1.2.3. 管理虚拟资产

8.1.2.3.1. 虚拟机(VM)

8.1.2.3.2. 虚拟桌面基础设施 (VDI)

8.1.2.3.3. 软件定义网络 (SDN)

8.1.2.3.4. 虚拟存储区域网络 (VSAN)

8.1.2.4. 管理云资产

8.1.2.4.1. 云服务模式

8.1.2.4.1.1. Saas

8.1.2.4.1.2. PaaS

8.1.2.4.1.3. Iaas

8.1.2.4.2. 云部署模式

8.1.2.4.2.1. 公有云

8.1.2.4.2.2. 私有云

8.1.2.4.2.3. 社区云

8.1.2.4.2.4. 混合云

8.1.2.5. 介质管理

8.1.2.5.1. 磁带介质

8.1.2.5.2. 移动设备

8.1.2.5.3. 介质管理生命周期

8.1.3. 配置管理

8.1.3.1. 基线

8.1.3.2. 镜像

8.1.4. 变更管理

8.1.4.1. 安全影响分析

8.1.4.2. 版本控制

8.1.4.3. 配置文档

8.1.5. 补丁漏洞与减少漏洞

8.1.5.1. 系统管理

8.1.5.2. 补丁管理

8.1.5.3. 漏洞管理

8.1.5.3.1. 漏洞扫描

8.1.5.4. 漏洞评估

8.1.5.5. 常见漏洞披露

8.2. 事件预防与响应

8.2.1. 事件响应管理

8.2.1.1. 事件的定义

8.2.1.2. 事件响应步骤

8.2.1.2.1. 检测

8.2.1.2.2. 响应

8.2.1.2.3. 消减(Mitigation)

8.2.1.2.4. 报告

8.2.1.2.5. 恢复

8.2.1.2.6. 补救 (Remediation)

8.2.1.2.7. 总结教训

8.2.2. 落实检测与预防措施

8.2.2.1. 基本预防措施

8.2.2.2. IDS/IPS系统

8.2.2.2.1. SIEM系统

8.2.2.2.2. IDS

8.2.2.2.2.1. 基于知识和基于行为的检测

8.2.2.2.2.2. 基于主机的IDS和基于网络的IDS

8.2.2.2.3. IPS

8.2.2.2.4. 具体预防措施

8.2.2.2.4.1. 蜜罐/蜜网

8.2.2.2.4.2. 警示

8.2.2.2.4.3. 反恶意软件

8.2.2.2.4.4. 黑白名单

8.2.2.2.4.5. 防火墙

8.2.2.2.4.6. 沙箱

8.2.2.2.4.7. 第三方安全服务

8.2.2.2.4.8. 渗透测试 (Pentest)

8.2.3. 日志记录、监测与审计

8.2.3.1. 日志记录和监测

8.2.3.1.1. 日志记录技术

8.2.3.1.2. 常见日志类型

8.2.3.1.3. 保护日志数据

8.2.3.1.4. 监测的作用

8.2.3.1.5. 监测技术

8.2.3.2. 出口监测(Egress Monitoring)

8.2.3.2.1. 数据丢失预防

8.2.3.2.2. 隐藏术

8.2.3.2.3. 水印

8.2.3.3. 效果评价审计

8.2.3.3.1. 访问审查审计

8.2.3.3.2. 用户权限审计

8.2.3.3.3. 特权群组审计

8.2.3.4. 安全审计和审查

8.2.3.5. 报告审计结果

8.2.3.5.1. 审计报告内容

8.2.3.5.2. 保护审计结果

8.2.3.5.3. 分发审计结果

8.2.3.5.4. 使用外部审计人员

8.2.3.6. 自动化事件响应

8.2.3.6.1. 理解SOAR

8.2.3.6.2. ML与AI工具

8.2.3.6.3. 威胁情报

8.2.3.6.4. 理解杀链 (Kill Chain)

8.2.3.6.5. 理解MITRE ATT&CK

8.2.3.6.6. 威胁源

8.2.3.6.7. 威胁搜寻(Threat Hunting)

8.2.3.6.8. SOAR、机器学习,AI和威胁源结合

8.3. 恶意代码与应用攻击

8.3.1. 了解攻击

8.3.2. 增量攻击

8.3.3. 缓冲区举出攻击

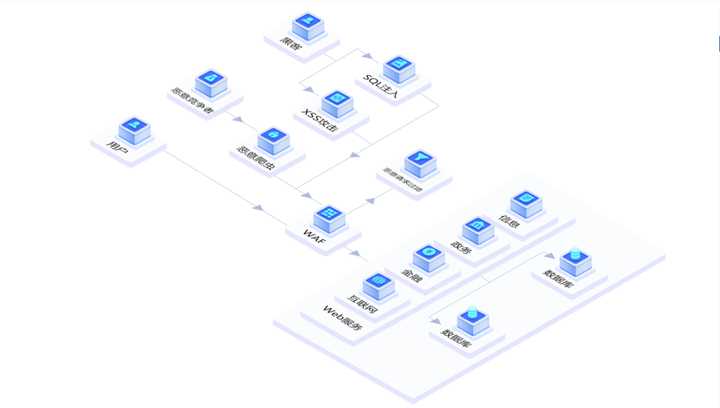

8.3.4. 命令注入攻击

8.3.5. SQL注入攻击

8.3.6. XSS攻击

8.3.7. LDAP注入攻击

8.3.7.1. LDAP 简介

8.3.7.2. 漏洞原理

8.3.8. XML注入

8.3.8.1. 普通注入

8.3.8.2. 外部实体注入

8.3.9. 权限提升攻击

8.3.10. 暴力破解攻击

8.3.11. 目录遍历攻击

8.3.11.0.1. 防御

8.3.12. 文件包含攻击

8.3.13. XSS攻击

8.3.13.1. 反射型XSS

8.3.13.2. 存储型xSS

8.3.13.3. DOM型XSS

8.3.13.4. 防御

8.3.14. CSRF

8.3.14.1. 防御

8.3.15. SSRF

8.3.15.1. 防御

8.3.16. 硬件攻击

8.3.16.1. 故障注入

8.3.16.2. 侧信道攻击

8.3.16.3. 电磁辐射攻击

8.3.17. 通信攻击

8.3.17.1. 嗅探网络流量

8.3.17.2. 中间人攻击

8.3.18. 供应链攻击

8.3.19. 社会工程学攻击

8.3.20. 物理攻击

8.3.21. 侦察攻击

8.3.21.1. Ping

8.3.21.2. 端口扫描

8.3.21.3. 漏洞扫描

8.3.21.4. 僵尸网络

8.3.21.5. DoS攻击

8.3.21.6. SYN Flood 攻击

8.3.21.7. Smurf和Fraggle攻击

8.3.21.8. Ping Flood

8.3.21.9. DNS Flood

8.3.21.10. 死亡Ping

8.3.21.11. 泪滴 (teardown)

8.3.21.12. LAND攻击

8.3.21.13. 0Day攻击

8.3.22. 恶意代码

8.3.22.1. 来源

8.3.22.2. 病毒

8.3.22.2.1. 病毒传播技术

8.3.22.2.1.1. 主引导记录病毒

8.3.22.2.1.2. 文件程序感染病毒

8.3.22.2.1.3. 宏病毒

8.3.22.2.1.4. 服务注入病毒

8.3.22.3. 反病毒机制

8.3.22.4. 病毒技术

8.3.22.5. 逻辑炸弹

8.3.22.6. 特洛伊木马(Trojan Horses)

8.3.22.7. 蠕虫

8.3.22.7.1. CodeRed 蠕虫

8.3.22.7.2. 震网 (Stuxnet) 蠕虫

8.3.22.8. 广告软件

8.3.22.8.1. 勒索软件(Ransomware)

8.3.22.8.2. 蓄意破坏

8.3.22.8.3. 间谍活动

8.3.22.8.4. 伪装攻击

8.3.22.8.4.1. IP欺骗

8.3.22.8.4.2. 会话劫持

8.4. 灾难恢复计划

8.4.1. 灾难本质

8.4.1.1. 自然灾难

8.4.1.2. 人为灾难

8.4.2. 理解系统恢复与容错、弹性

8.4.2.1. 保护硬盘驱动器

8.4.2.2. 保护服务器

8.4.2.3. 保护电源

8.4.2.4. 受信恢复

8.4.2.5. QoS

8.4.3. 恢复策略

8.4.3.1. 确定业务单元优先级

8.4.3.2. 危机管理

8.4.3.3. 应急通信

8.4.3.4. 工作组恢复

8.4.3.5. 可替代的工作站点

8.4.3.6. 相互援助协议

8.4.3.7. 数据库恢复

8.4.4. 恢复计划开发

8.4.4.1. 紧急事件响应

8.4.4.2. 人员通知

8.4.4.3. 评估

8.4.4.4. 备份和离站存储

8.4.4.5. 软件托管协议

8.4.4.6. 外部通信

8.4.4.7. 公用设施

8.4.4.8. 物流和供应

8.4.5. 培训与文档记录

8.4.6. 测试与维护

8.4.6.1. 通读测试

8.4.6.2. 结构化演练

8.4.6.3. 模拟测试

8.4.6.4. 并行测试

8.4.6.5. 完全中断测试

8.4.6.6. 维护

8.5. 调查与道德

8.5.1. 调查

8.5.1.1. 调查的类型

8.5.1.2. 证据

8.5.1.2.0.1. 可采纳的证据

8.5.1.2.0.2. 证据的类型

8.5.1.2.0.3. 证据收集和司法取证

8.5.1.3. 调查过程

8.5.1.3.1. 收集证据

8.5.1.3.2. 请求执法

8.5.1.3.3. 实施调查

8.5.1.3.4. 约谈个人

8.5.1.3.5. 事故数据的完整性和保存

8.5.1.3.6. 报告和记录调查

8.5.2. 计算机犯罪主要类型

8.5.2.1. 军事和情报攻击

8.5.2.2. 商业攻击

8.5.2.3. 财务攻击

8.5.2.4. 恐怖攻击

8.5.2.5. 恶意攻击

8.5.2.6. 兴奋攻击

8.5.3. 道德规范

8.5.3.1. ISC2

8.5.3.2. RFC 1087

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。