本文介绍: 修改配置允许root用户远程登录(允许使用密码登录,允许root远程登录,开启端口,赋予/etc/init.d/sshd权限)默认情况下,系统是不允许root用户telnet远程登陆的,如果要使用root用户直接登录。为了防止升级安装失败,无法使用ssh做远程连接,因此安装telnet预防。最后重新生成这些应该就可以恢复sshd服务。先回滚openssh到yum最新版本。然后再删除开头的那些公私钥。

安装telnet

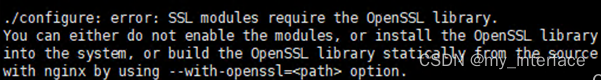

编译安装openssl

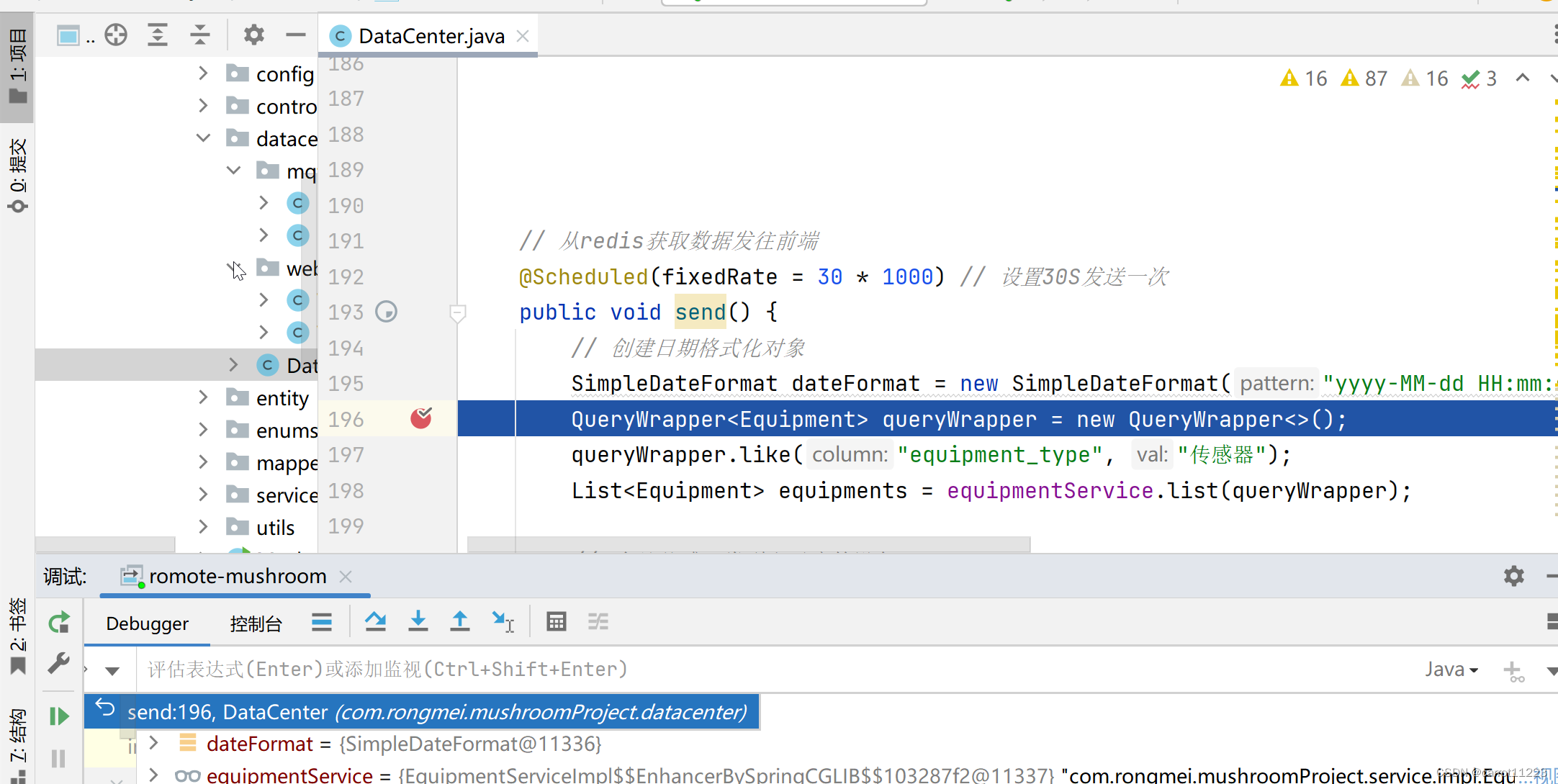

解压并编译安装OpenSSH

修改配置允许root用户远程登录

测试没问题后开启防火墙关闭telnet

回滚办法(如果没有备份的话)

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。