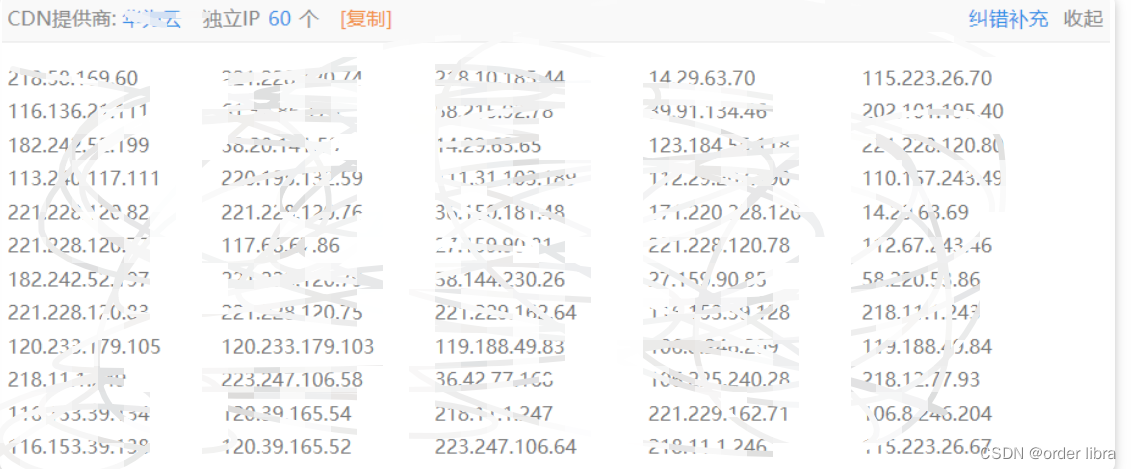

使用多地ping找到该网站的ip,并判断有无cdn,此处发现没有cdn

–sS:进行TCP SYN(半开放式)扫描。这是一种常用的扫描方式,通过发送TCP SYN包,判断目标主机的端口是否开放。

-sT:进行TCP连接扫描。这种扫描方式也是基于TCP,通过建立TCP连接,判断目标主机的端口是否开放。

-sU:进行UDP扫描。UDP是一种无连接的协议,因此不能像TCP一样建立连接来确定目标主机的端口是否开放。这种扫描方式需要发送UDP数据包,通过响应的数据包判断端口是否开放。

-O:进行操作系统信息探测。通过使用不同的特征扫描目标主机,判断其使用的操作系统。

-p:指定端口扫描范围。可以指定端口范围、单个端口或多个离散的端口。

-A:激活“操作系统指纹识别”、“版本检测”、“脚本扫描”等高级扫描选项。

-sV:进行服务版本检测。这种扫描方式可以探测出目标主机运行的具体服务以及其版本号。

-T:设置扫描速度。可以设置不同的速度等级,以适应不同的扫描环境。速度级别从0到5,级别越高,扫描速度越快,但也越容易被防火墙拦截

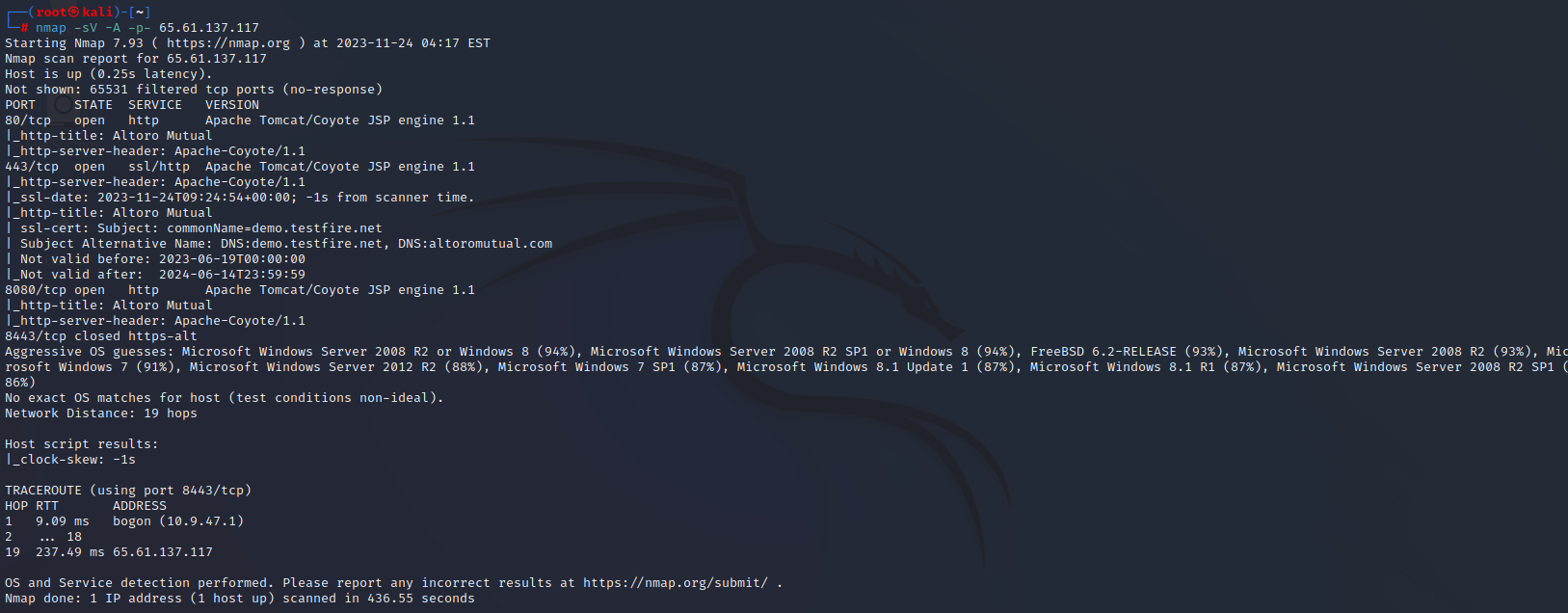

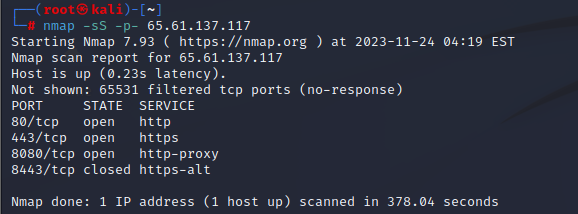

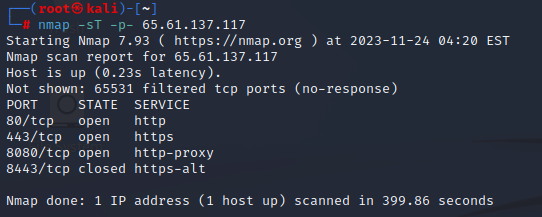

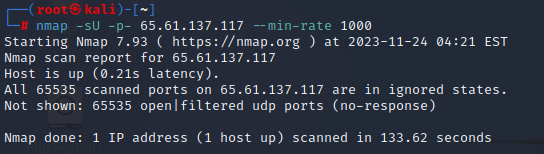

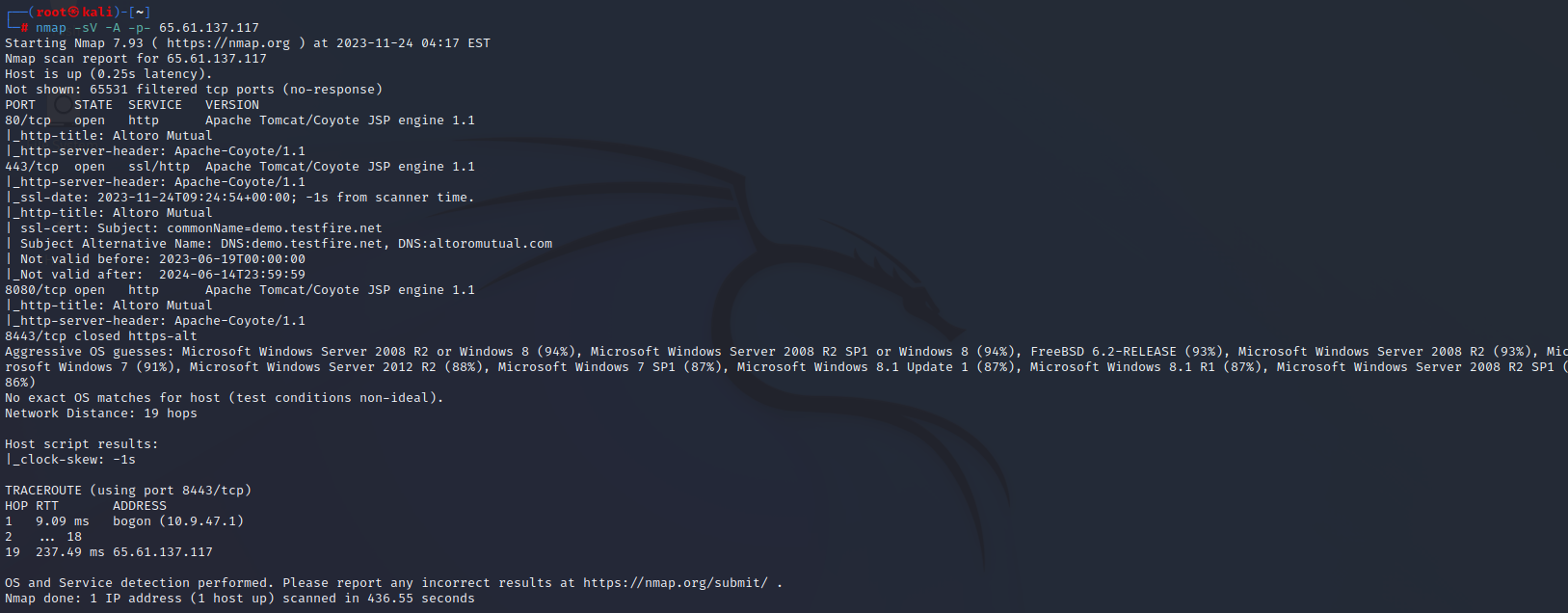

对该ip进行扫描

效果如下

nmap -sV -A -p- 65.61.137.117

nmap -sS -p- 65.61.137.117

nmap -sT -p- 65.61.137.117

nmap -sU -p- 65.61.137.117 --min-rate 1000

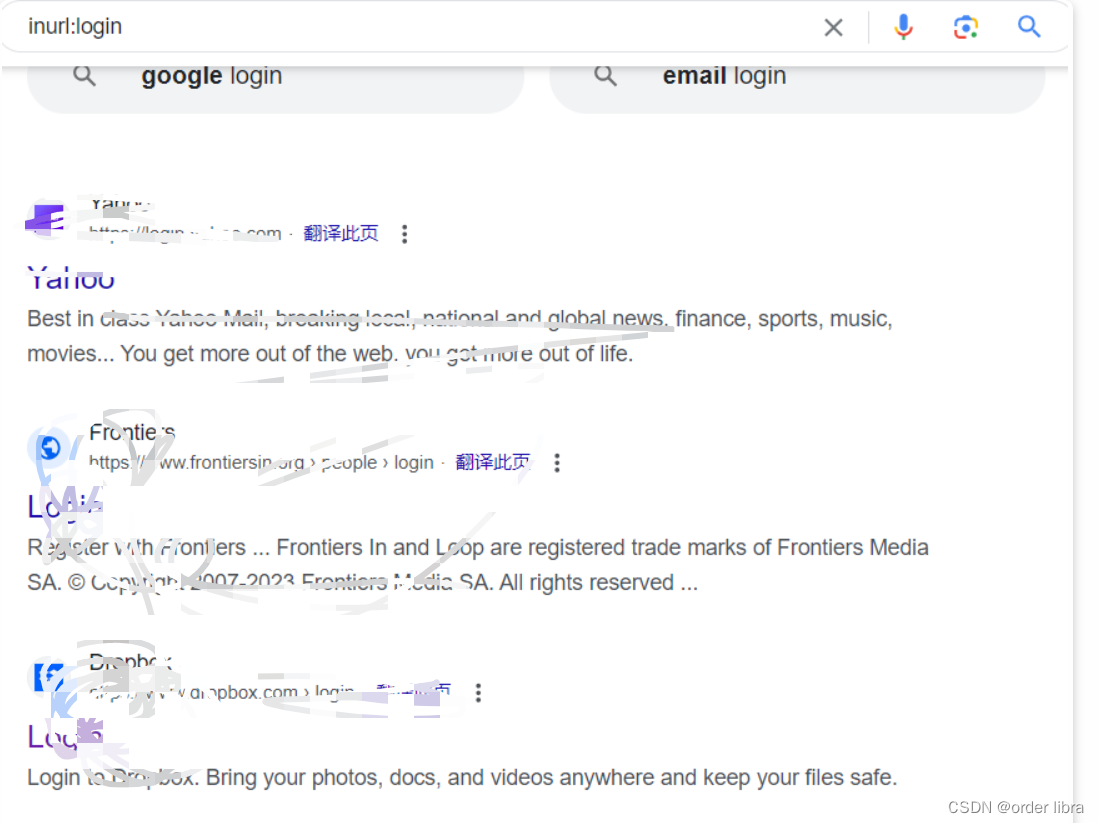

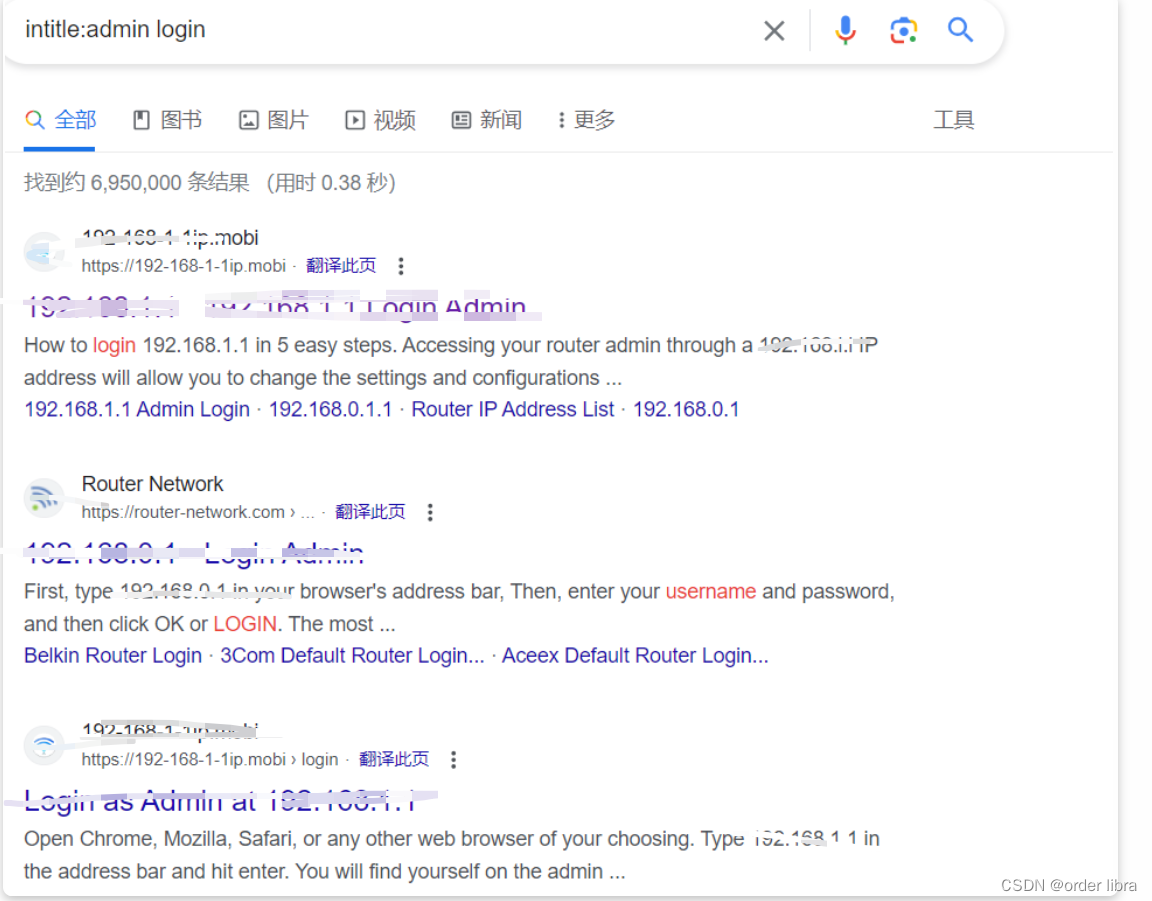

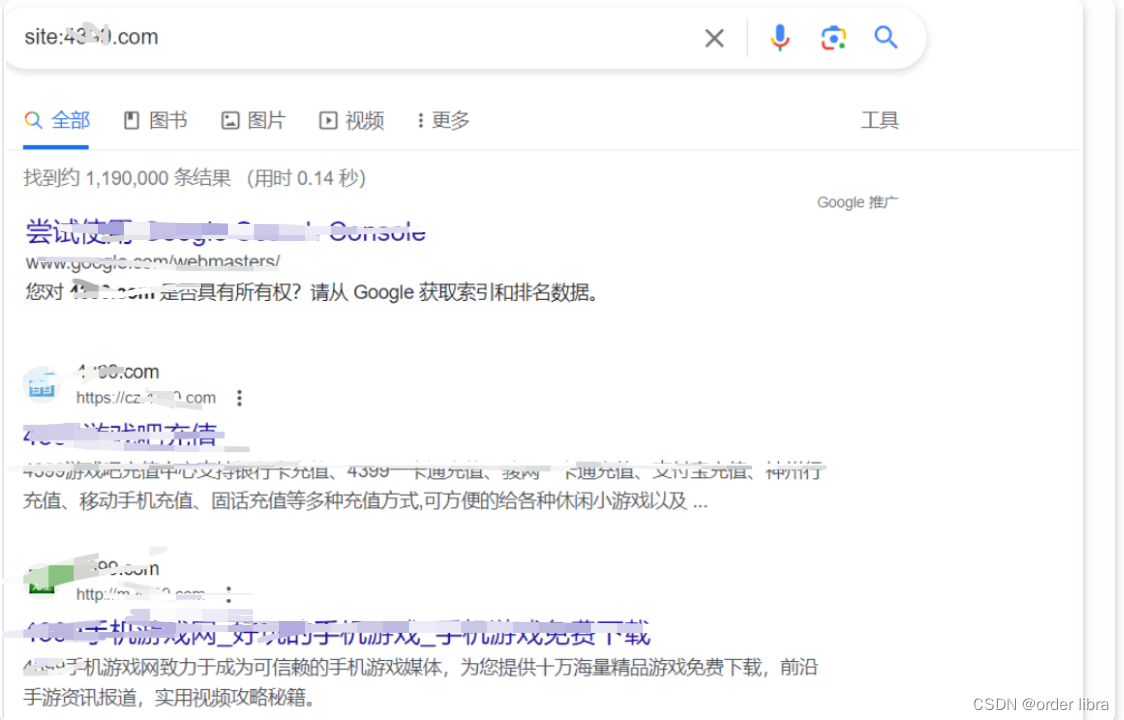

site:限制搜索范围为某一网站,例如:site:baidu.com “admin” 可以搜索baidu.com网站上包含关键词“admin”的页面。

site:xxx.com

inurl:login

intitle:admin login

源码中可以看到关键字

最为常见的cms有dedecms,empirecms,禅道,wordpress

其中的历史漏洞有

DedeCMS common.func.php 远程命令执行漏洞

禅道 11.6 api–getModel–api–sql-sql 后台SQL注入漏洞

当然还有非常经典的cms及其历史漏洞

此外,诸多cms历史漏洞都有被各大文库记录,详情可以参考各大文库

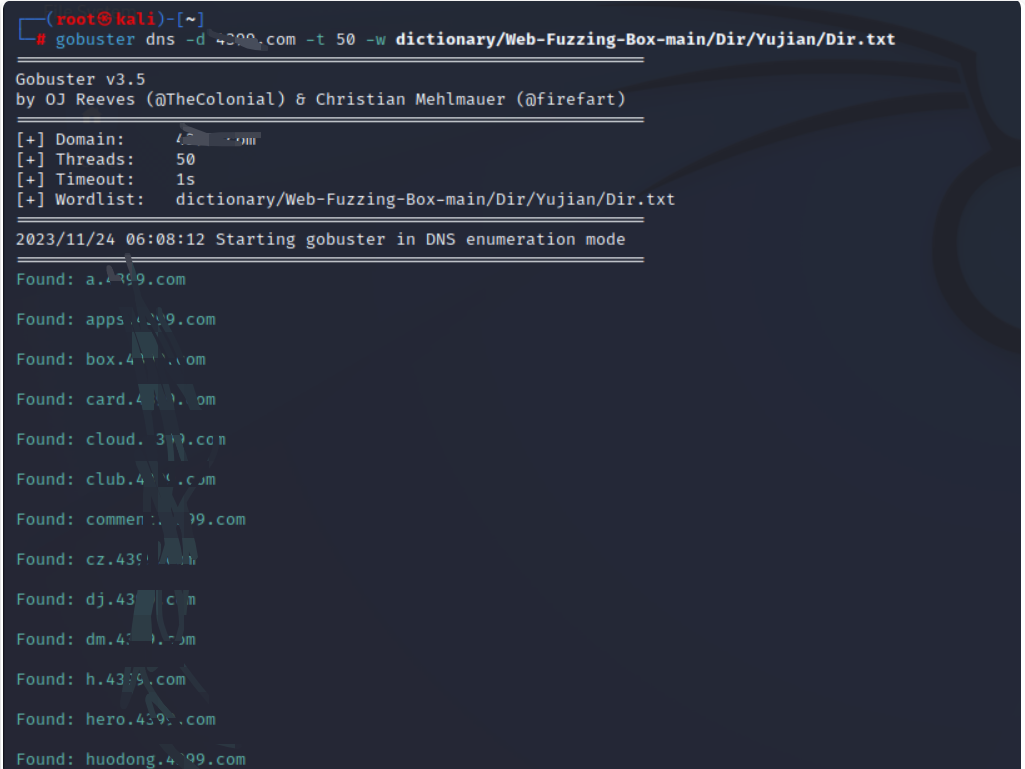

gobuster dns -d 4399.com -t 50 -w dictionary/Web-Fuzzing-Box-main/Dir/Yujian/Dir.txt

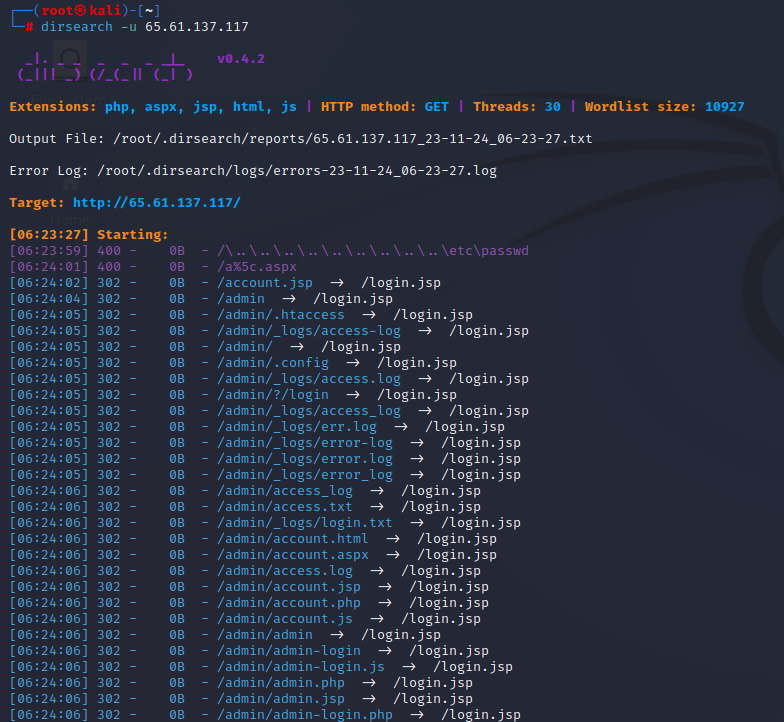

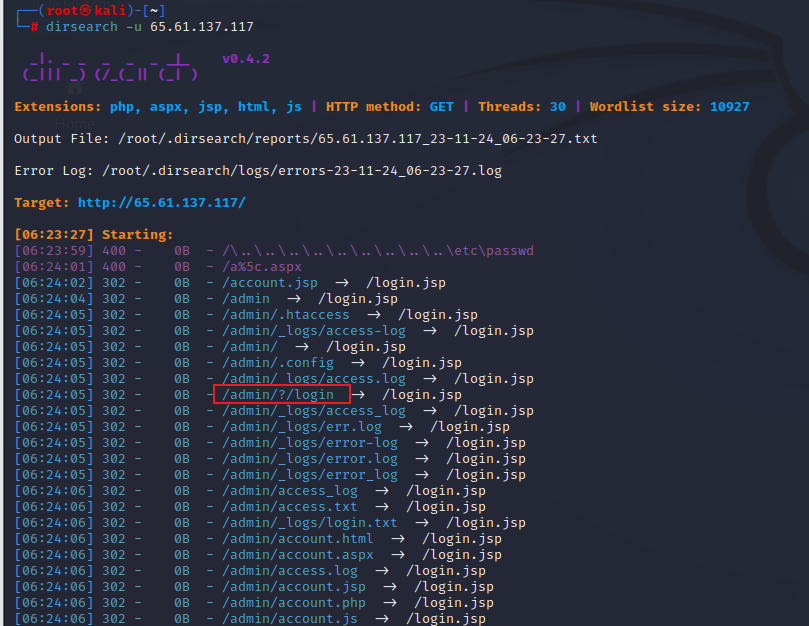

dirsearch -u 65.61.137.117

相似的还可使用

nikto

dirb

拿到域名之后,想办法获取资产的真实ip,如果有cdn的话进行尝试绕过,绕过成功或无cdn的时候,进行端口扫描,在客户同意的情况下,可以对开放端口进行爆破,随后查找网站的子域名及后台目录,判断网站的cms,进行漏洞利用,尝试寻找该网站的web漏洞,例如sql注入,xss等,然后撰写报告

使用多地ping找到该网站的ip,并判断有无cdn,此处发现没有cdn,也可能该网站cdn搭建在境外,国内没有cdn

探测端口存活

nmap -sV -A -p- 65.61.137.117

目录扫描,有类似高可能性的页面

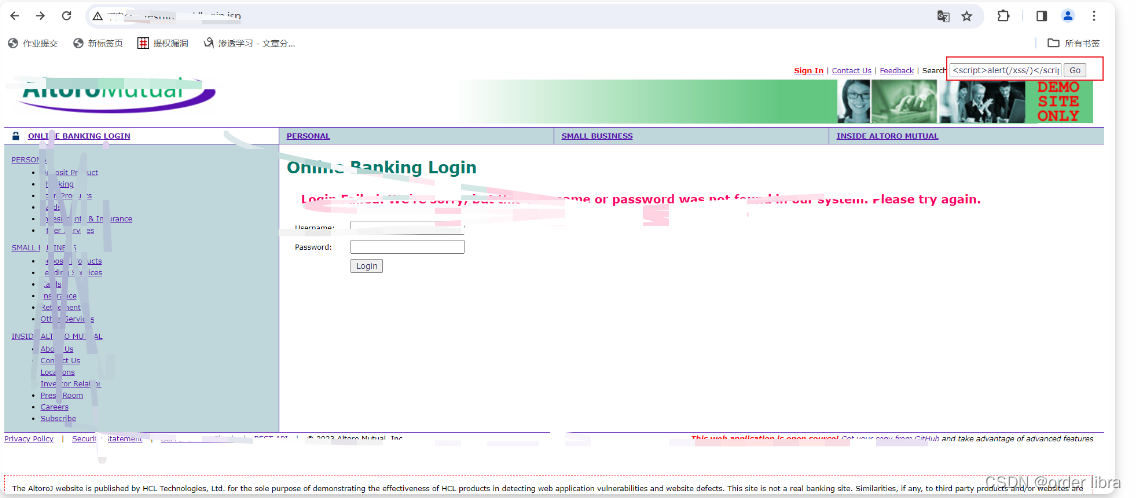

证明存在xss攻击漏洞

原文地址:https://blog.csdn.net/qq_58683895/article/details/134606459

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_6663.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!