作者:Rahul Bhandari (MSFT)

排版:Alan Wang

今天,我们发布了 .NET 2024 年 1 月更新。这些更新包含安全性和非安全性改进。如果您还没有部署最新的 .NET 更新,您的应用程序将可能存在漏洞。

您可以下载适用于 Windows、macOS 和 Linux(x86、x64、Arm32 和 Arm64)的 8.0.1、7.0.15 和 6.0.26 版本。

- 安装程序和二进制文件:8.0.1 | 7.0.15 | 6.0.26

- 发行说明:8.0.1 | 7.0.15 | 6.0.26

- 容器镜像

- Linux 软件包:8.0.1 | 7.0.15 | 6.0.26

- 发布反馈/问题

- 已知问题:8.0 | 7.0 | 6.0

Windows Package Manager CLI (winget)

您现在可以使用 Windows Package Manager CLI (winget) 安装 .NET 更新:

- 安装 .NET 8 运行时:winget install dotnet-runtime-8

- 安装 .NET 8 SDK:winget install dotnet-sdk-8

- 更新现有安装:winget upgrade

有关详细信息,请参阅使用 Windows Package Manager CLI (winget) 安装。

改进

- ASP.NET Core:8.0.1 | 7.0.15 | 6.0.26

- Entity Framework Core:8.0.1

- Roslyn-Analysers:8.0.1

- Runtime:8.0.1 | 7.0.15 | 6.0.26

- SDK:8.0.1

- WPF:8.0.1

安全

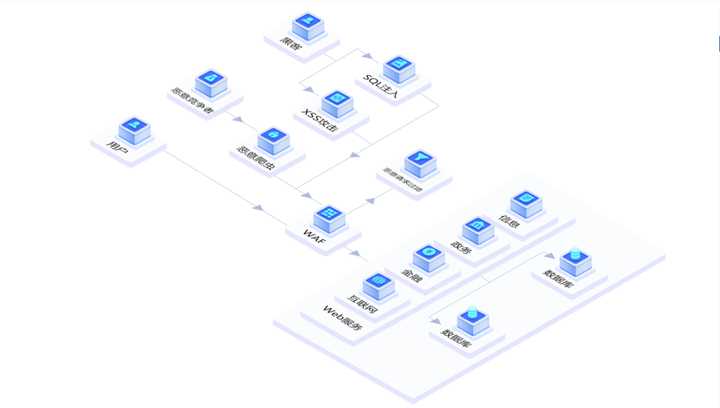

CVE-2024-0056 – Microsoft.Data.SqlClient 和 System.Data.SqlClient SQL 数据提供程序信息泄露漏洞。

Microsoft 发布此安全公告是为了提供有关 .NET System.Data.SqlClient 和 Microsoft.Data.SqlClient NuGet 包中的漏洞的信息。本公告还就开发人员如何更新其应用程序以解决此漏洞提供了指导。

Microsoft.Data.SqlClient 和 System.Data.SqlClient SQL 数据提供程序中存在漏洞,攻击者可以在 SQL 客户端和 SQL 服务器之间执行 AiTM(中间人)攻击。即使连接是通过 TLS 等加密通道建立的,攻击者也可能窃取数据库服务器的身份验证凭据。

CVE-2024-0057-.NET 安全功能绕过漏洞

Microsoft 发布此安全公告是为了提供有关 .NET 6.0、.NET 7.0 和 .NET 8.0 中的漏洞的信息。本公告还就开发人员如何更新其应用程序以解决此漏洞提供了指导。

当基于 Microsoft .NET Framework 的应用程序使用 X.509 链构建 API 但由于逻辑缺陷而未完全验证 X.509 证书时,存在可以绕过安全功能的漏洞。攻击者可以提交带有错误签名的任意不受信任的证书,从而触发框架中的漏洞。该框架将正确报告 X.509 链构建失败,但会返回错误的失败原因代码。利用此原因代码制定自己的链构建信任决策的应用程序可能会无意中将此场景视为成功的链构建。这可能会让攻击者破坏应用程序的典型身份验证逻辑。

CVE-2024-21319 – .NET 拒绝服务漏洞

Microsoft 发布此安全公告是为了提供有关 ASP.NET Core 项目模板中的漏洞的信息。本公告还就开发人员如何更新其应用程序以解决此漏洞提供了指导。

使用基于 JWT 的身份验证令牌的 ASP.NET Core 项目模板中存在拒绝服务漏洞。此漏洞允许未经身份验证的客户端消耗任意大量的服务器内存,可能会触发服务器内存不足的情况,并使服务器不再能够响应合法请求。

Visual Studio

请参阅 Visual Studio 对 .NET 8.0、.NET 7.0 和 .NET 6.0 兼容性的发行说明。

原文地址:https://blog.csdn.net/MicrosoftReactor/article/details/135854259

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_67045.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!