本文介绍: 众所周知,SQL注入是利用源码中的漏洞进行注入的,但是有攻击手段,就会有防御手段。很多题目和网站会在源码中设置反SQL注入的机制。SQL注入中常用的命令,符号,甚至空格,会在反SQL机制中被实体化,从而失效,这时就要用到绕过的方法继续进行SQL注入。

一、什么是绕过注入

众所周知,SQL注入是利用源码中的漏洞进行注入的,但是有攻击手段,就会有防御手段。很多题目和网站会在源码中设置反SQL注入的机制。SQL注入中常用的命令,符号,甚至空格,会在反SQL机制中被实体化,从而失效,这时就要用到绕过的方法继续进行SQL注入。

二、过滤注释符绕过

1、反注入形式:

SQL注入语句中,常见的注释符有三种:

分别写作 ?id=1′–+ / ?id=1′ # / ?id=1′ %23。

但以上三种形式的注释符会被反注入机制(preg_replace()函数)过滤掉,源码如下:

2、绕过方法:

三、过滤 and 和 or 绕过

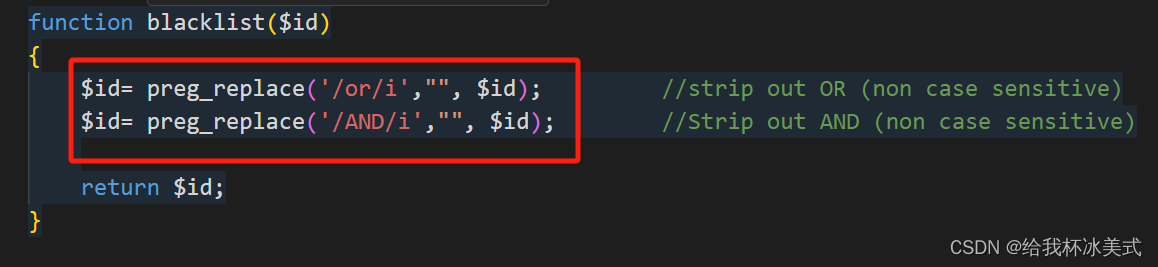

1、反注入形式:

2、绕过方法:

四、过滤空格绕过

1、反注入形式:

2、绕过方法:

五、过滤逗号,利用JOIN、绕过

1、反注入形式:

2、绕过方法:

六、过滤 union 和 select 绕过

1、反注入形式:

2、 绕过方法:

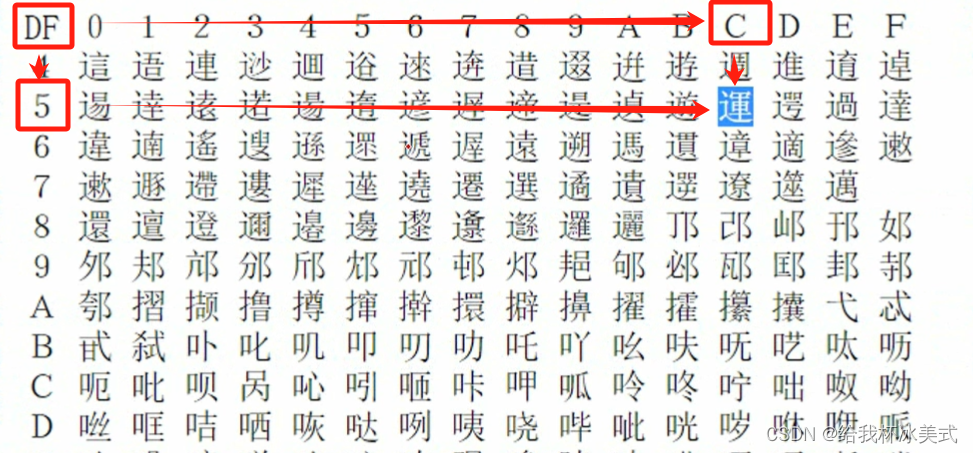

七、宽字节绕过

1、反注入形式:

2、绕过方法:

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。