扫描器扫不出来

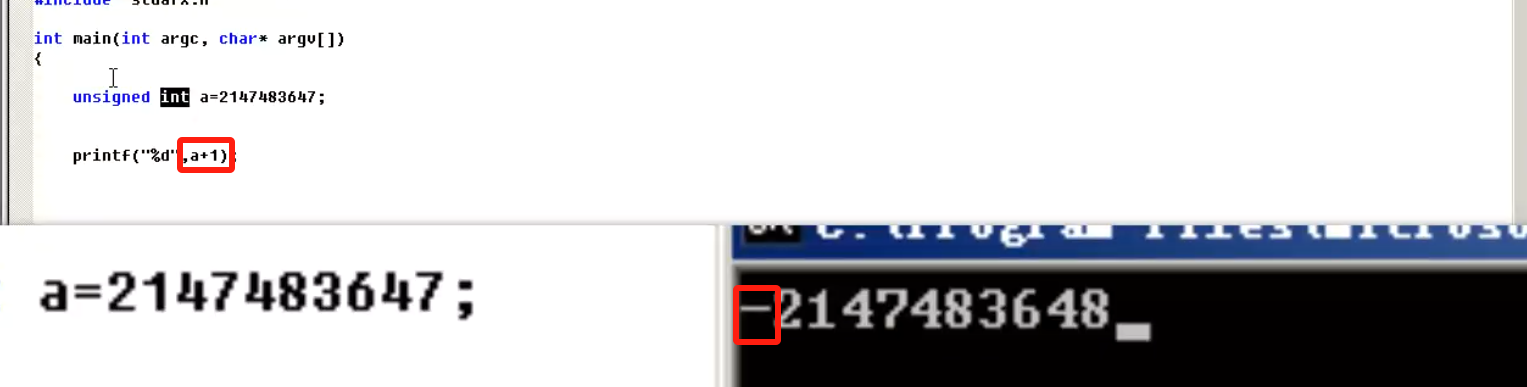

int(申请内存空间,内存空间最大值为 2147483647) 。

当最大值+1时就会溢出

// xiu.cpp : Defines the entry point for the console application.

#include "stdafx.h"

int main(int argc, char* argv[])

{

unsigned int a=2147483647;

printf("%d",a+1);

getchar();

return 0;

}

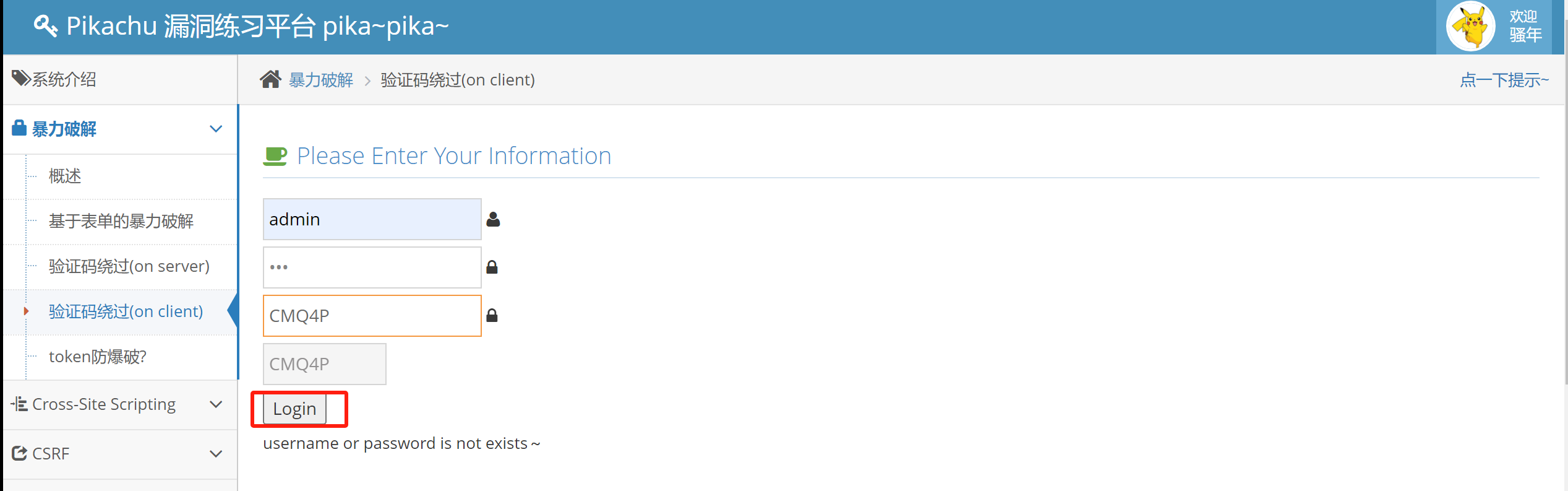

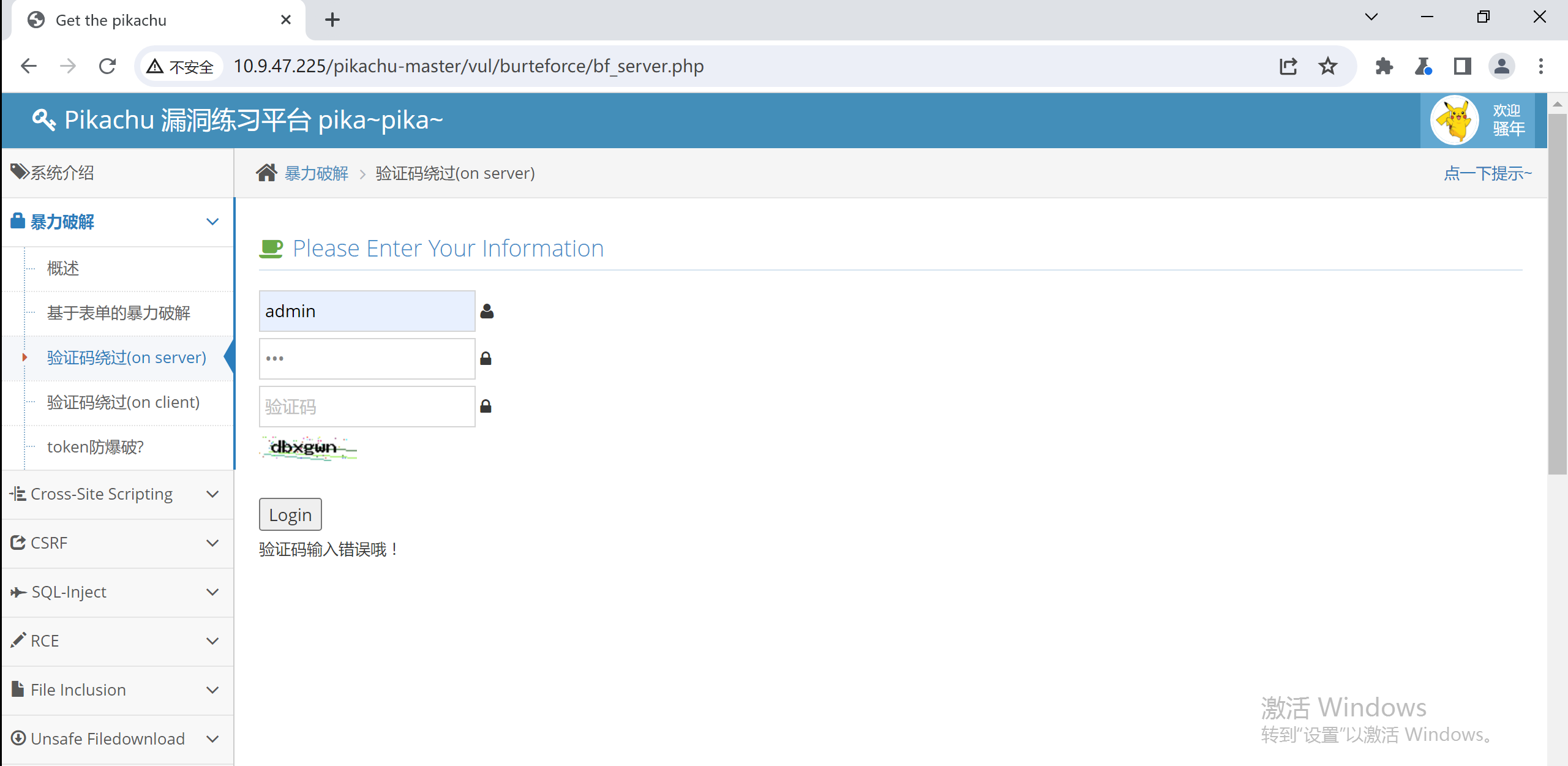

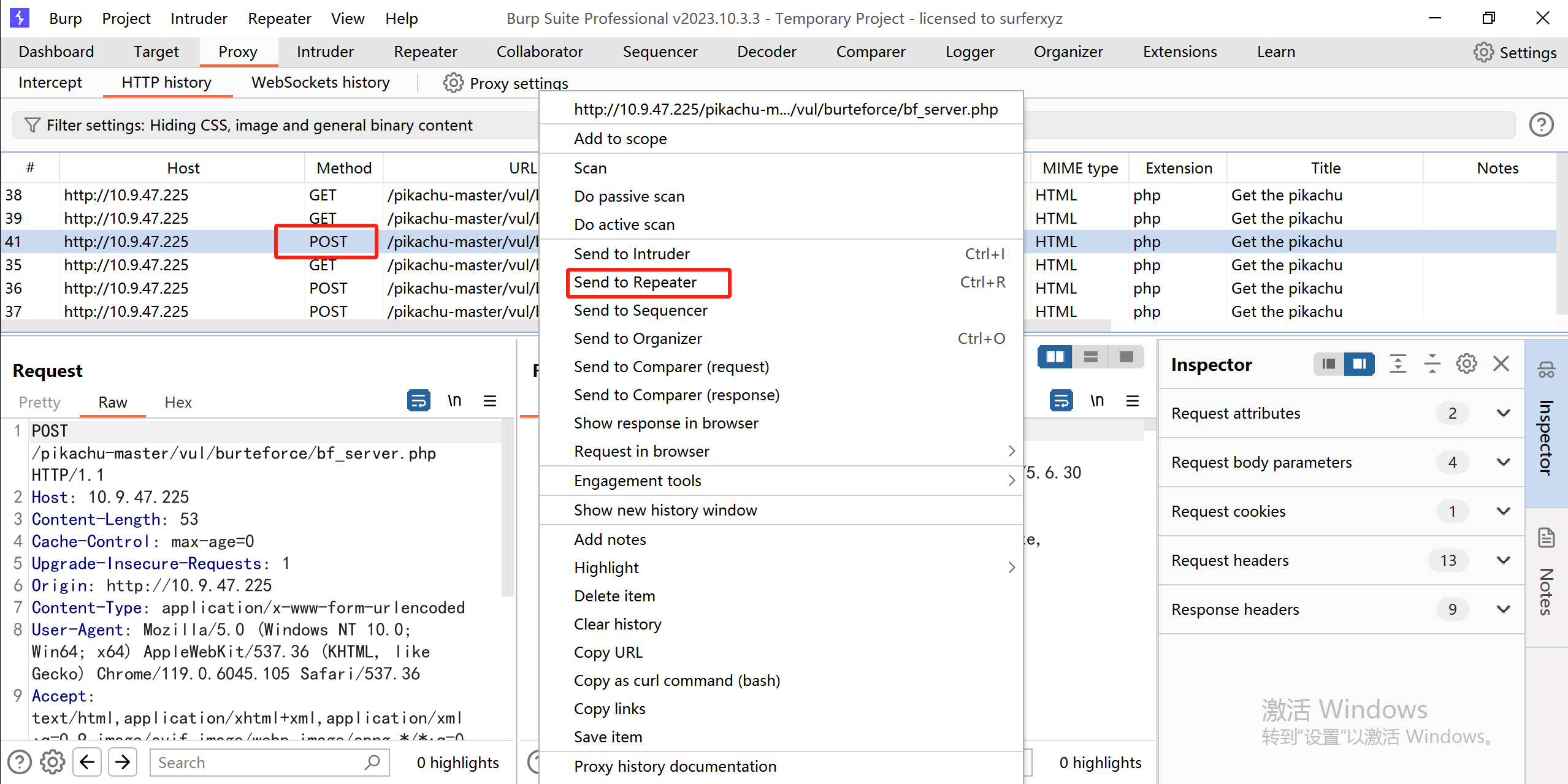

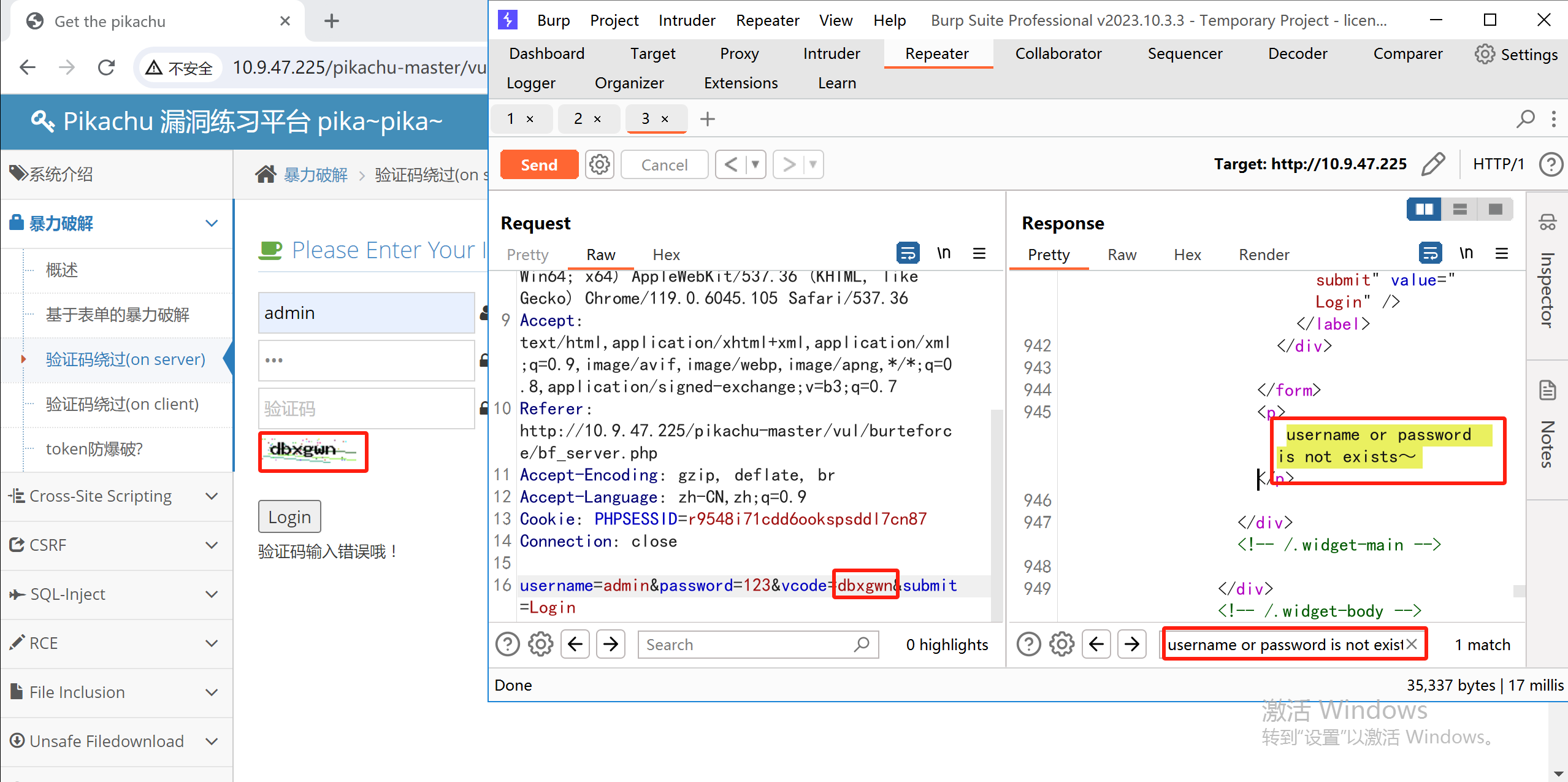

判断前后端验证:

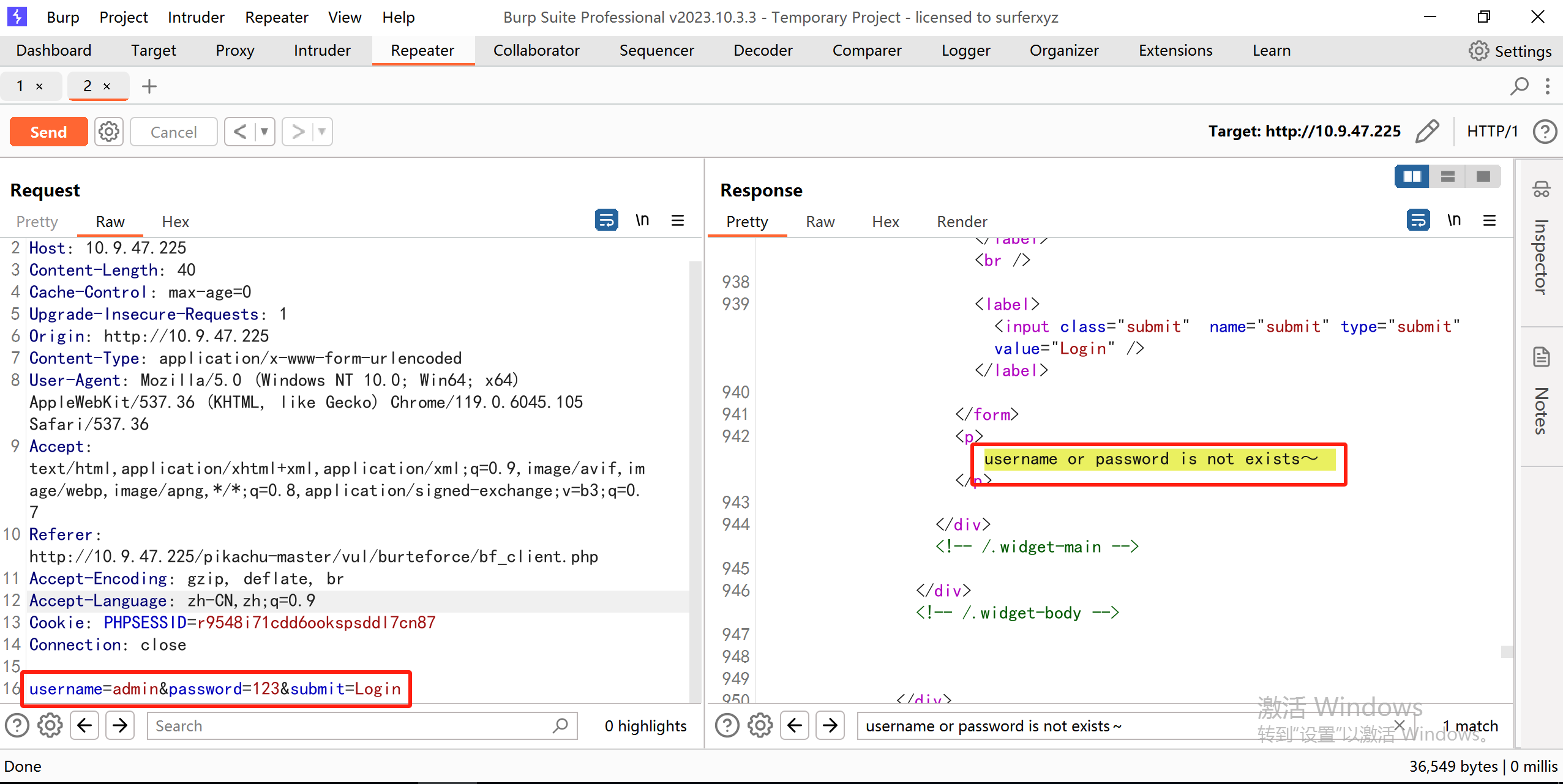

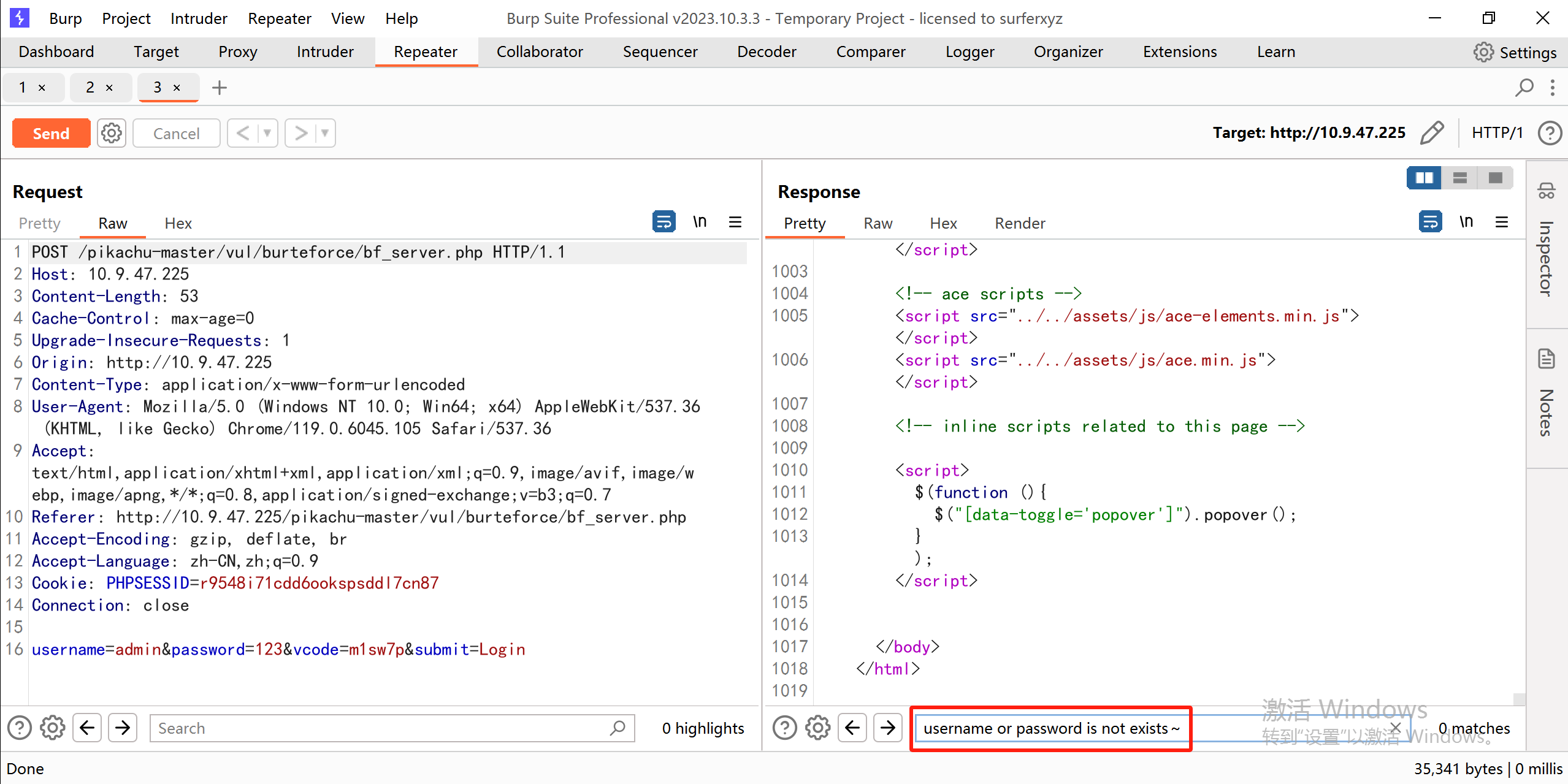

正确输入验证码就会显示正确的响应 username or password is not exists~

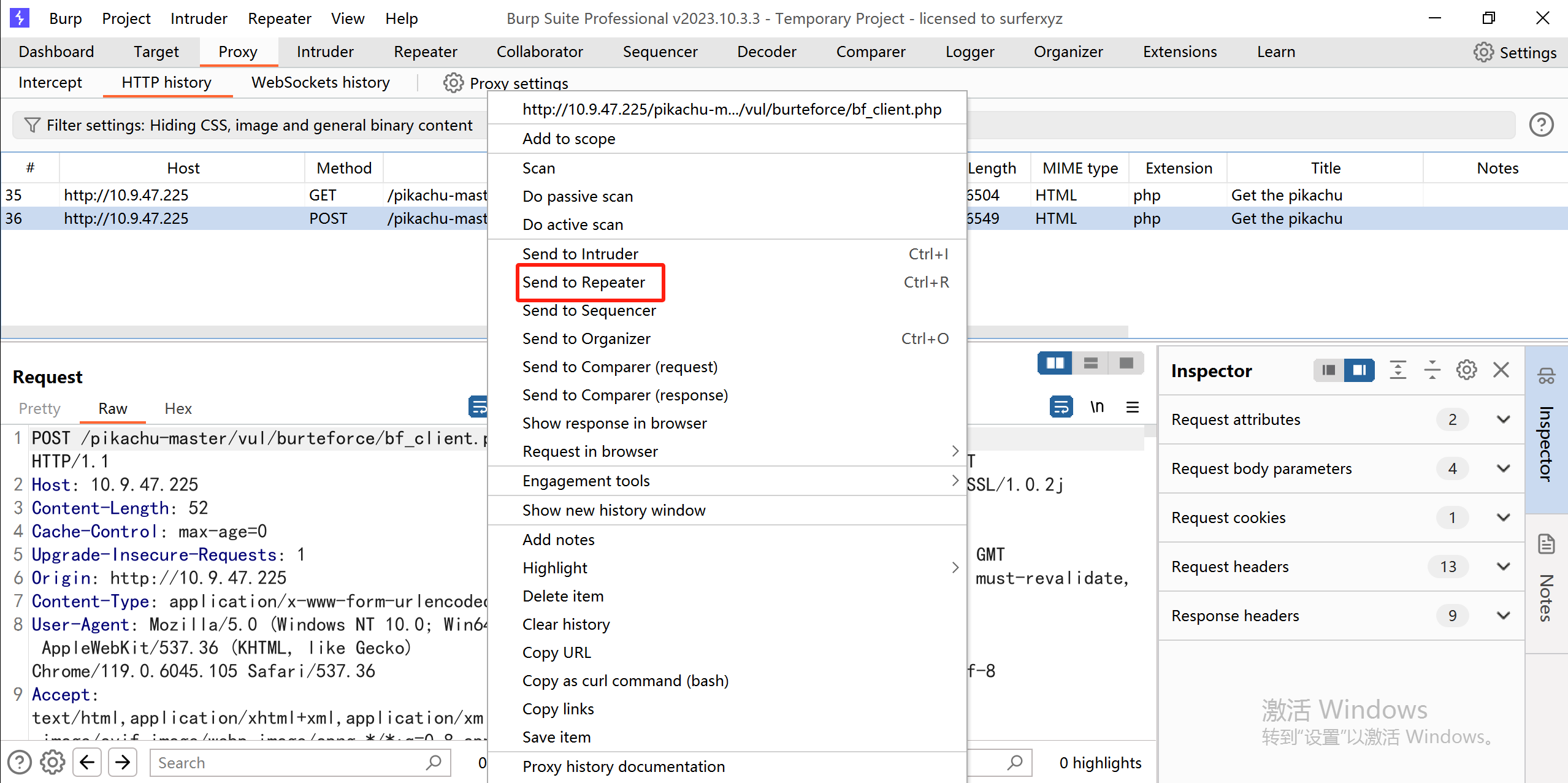

在response中查找正确的响应username or password is not exists~

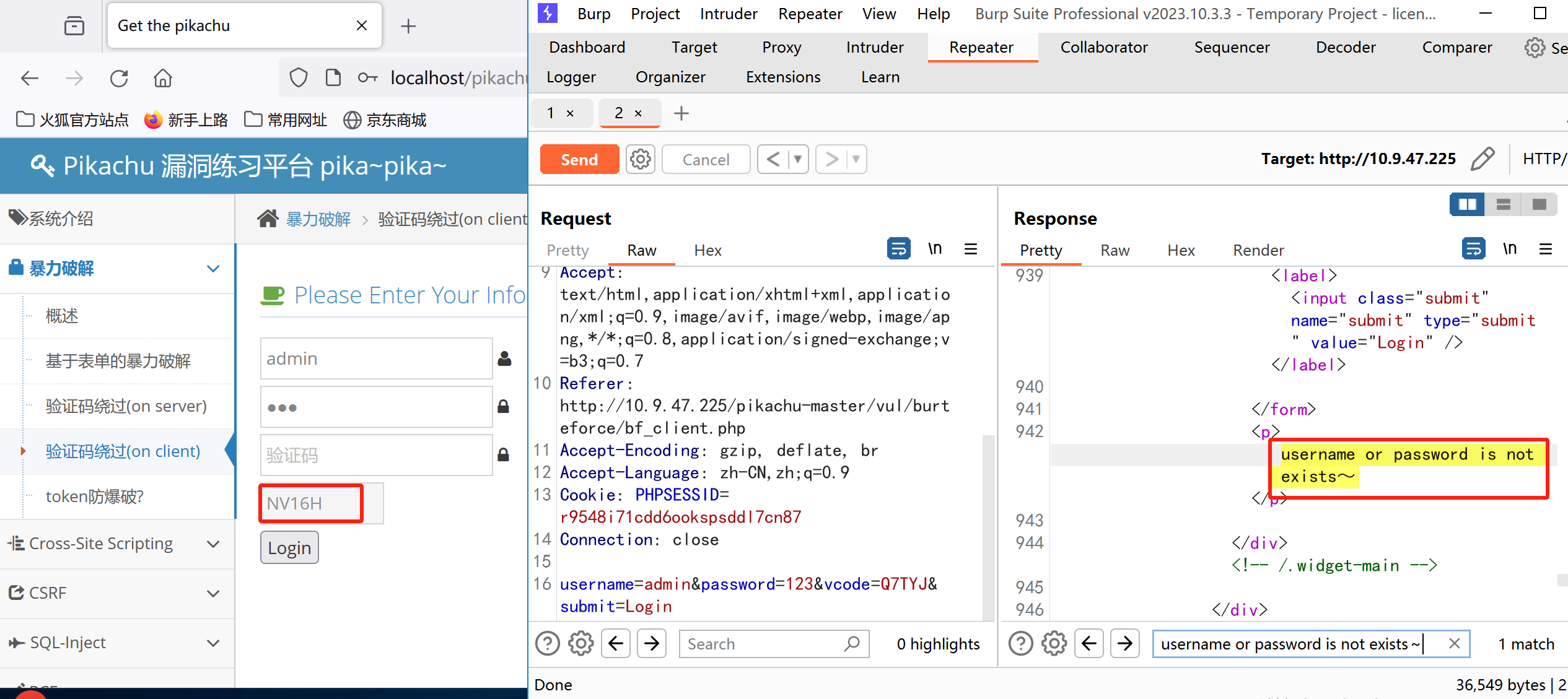

刷新页面,验证码改变,但在原有的验证码中,还是可以成功的发送正确的响应

输入正确的验证码

将正确的验证码输入在request中,发现response显示了正确的响应

垂直越权:非管理员可以登录管理员用户,并在其中可以删除用户帐户

垂直越权:非管理员可以登录管理员用户,并在其中可以删除用户帐户

有金额的、用计算机计算超过2147483647的,利用小的购物平台就可以挖到业务逻辑漏洞。

原文地址:https://blog.csdn.net/xy_wjyjw/article/details/134675277

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_7697.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!