本文介绍: 关于前置基础概念: 需要参考加密、签名、证书的基础概念和流程众所周知 iOS 无论开发和发布都需要一堆的证书,那么每个证书的作用是啥呢,它是怎么生成的呢,就是本章主要了解的内容。Apple 本身就是 权威 的CA证书的认证机构。一、证书列表开发中必须包含有以下几种证书:Mac上生成CertificateSigningRequest.certSigningRequest文件上传刚刚的.certSigningRequest文件 生成 ios_development.cerios_distribu

关于前置基础概念: 需要参考加密、签名、证书的基础概念和流程

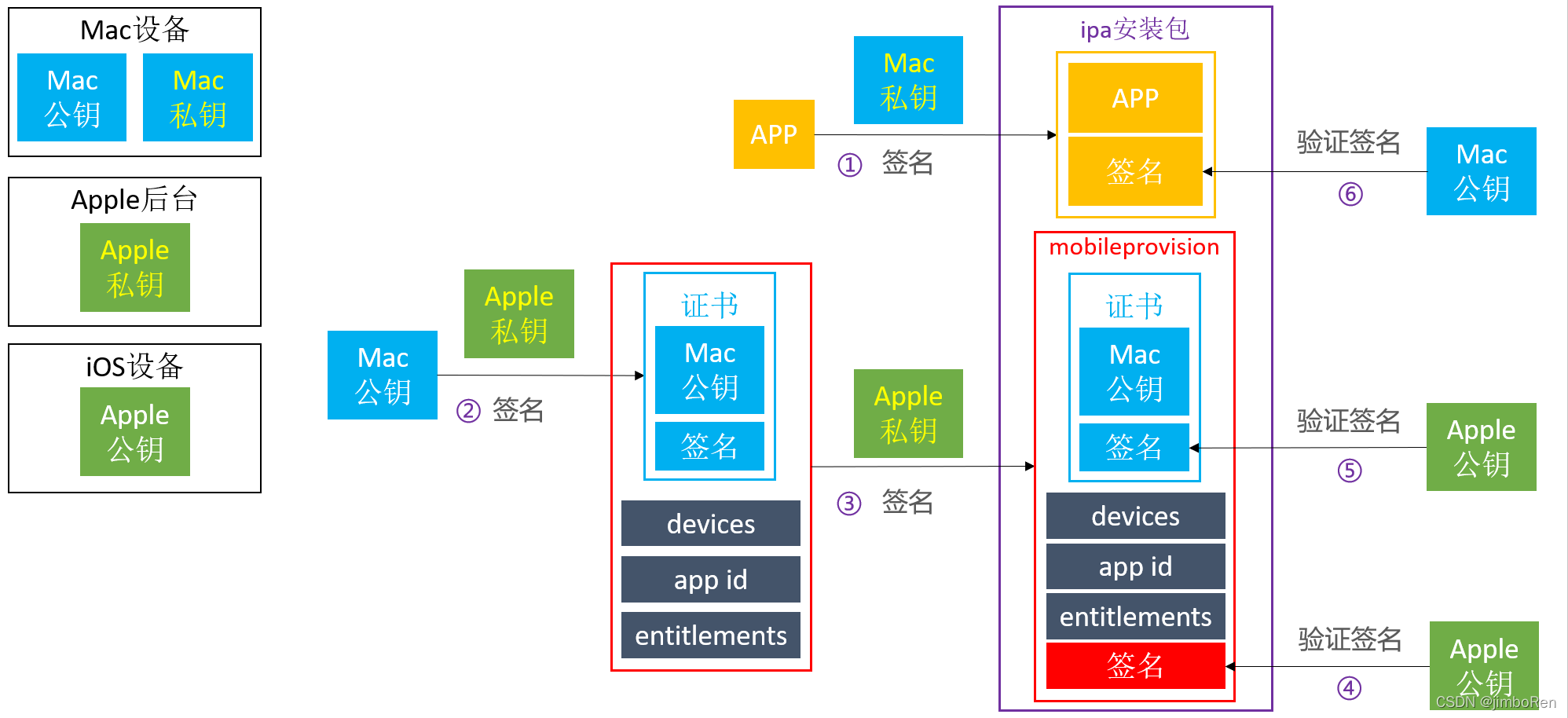

众所周知 iOS 无论开发和发布都需要一堆的证书,那么每个证书的作用是啥呢,它是怎么生成的呢,就是本章主要了解的内容。

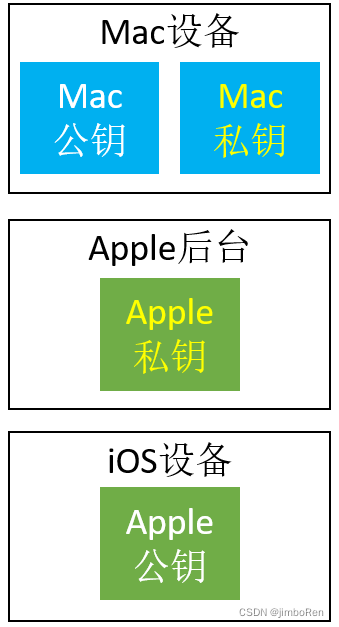

注:Apple 本身就是 权威 的CA证书的认证机构。

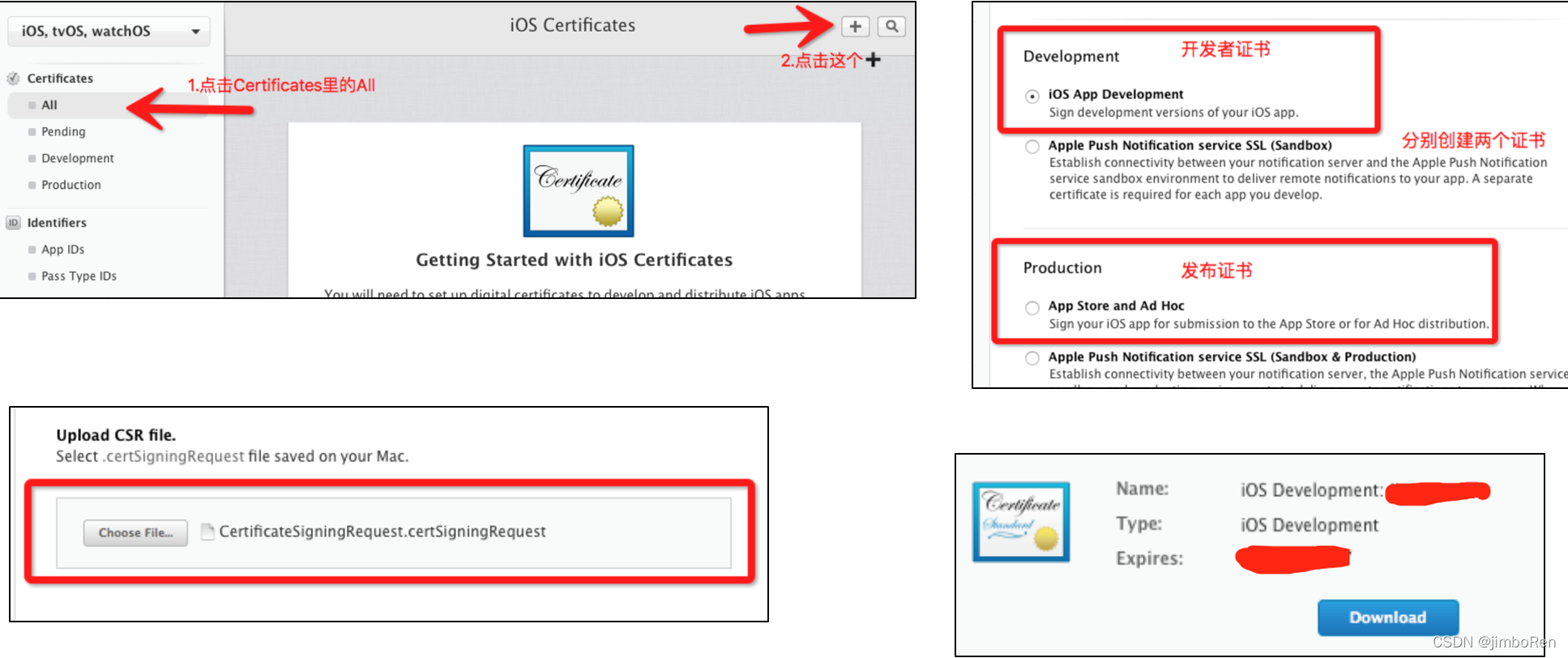

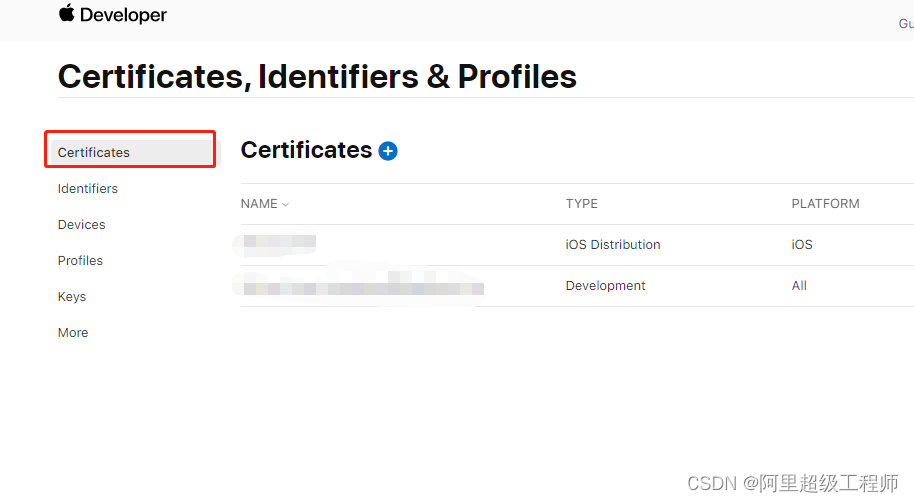

一、证书列表

开发中必须包含有以下几种证书:

二、全景大图-看全局

三、钥匙列表

四、 .certSigningRequest 文件

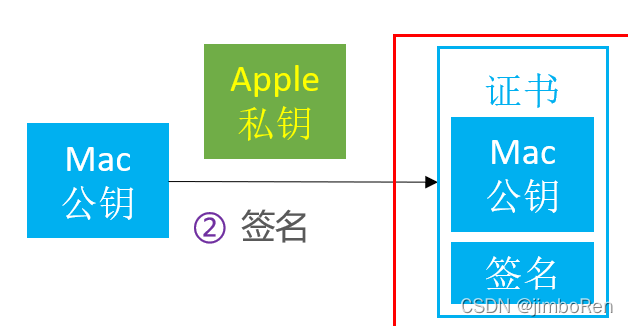

五、 cer 证书

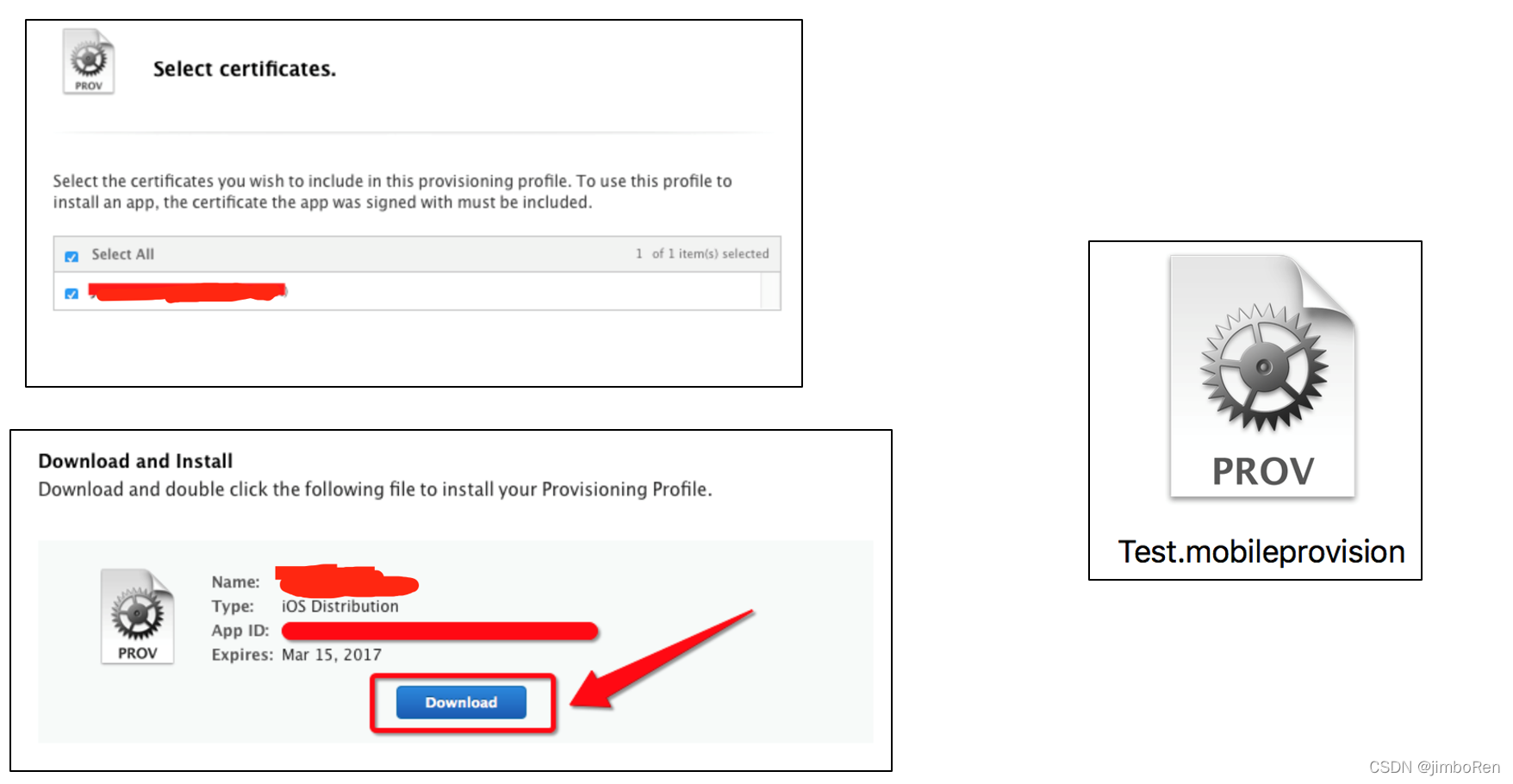

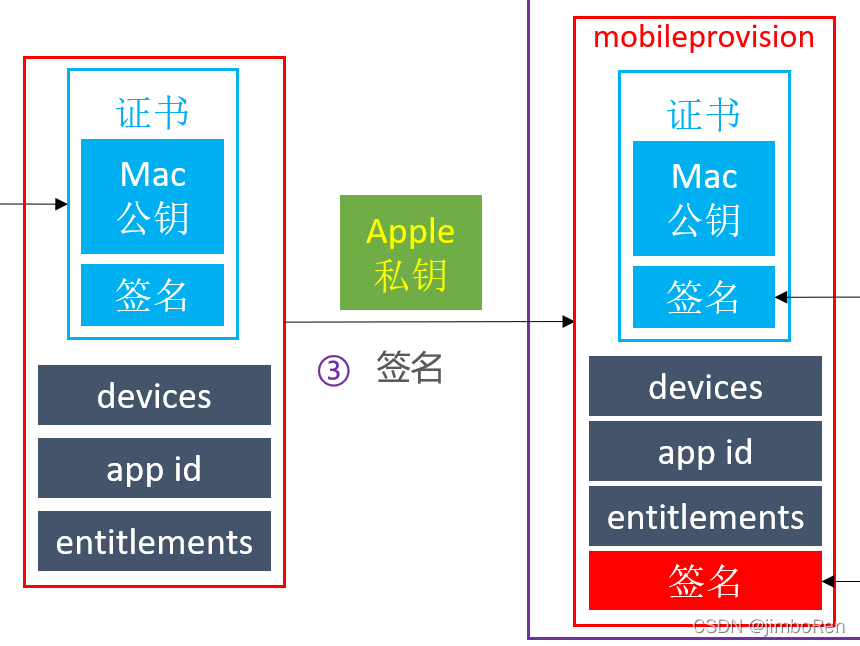

六、 .mobileprovision文件 (也就是pp证书)

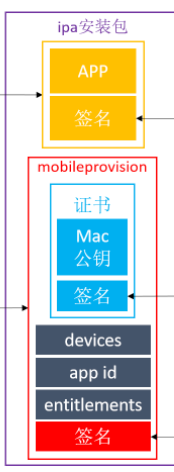

七、 ipa 包内的文件内容

八、 整个过程

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。