本文介绍: 信息安全相关 – 建设篇 第三章 主机安全-Linux的SSH安全加固

信息安全相关 – 建设篇

系列文章回顾

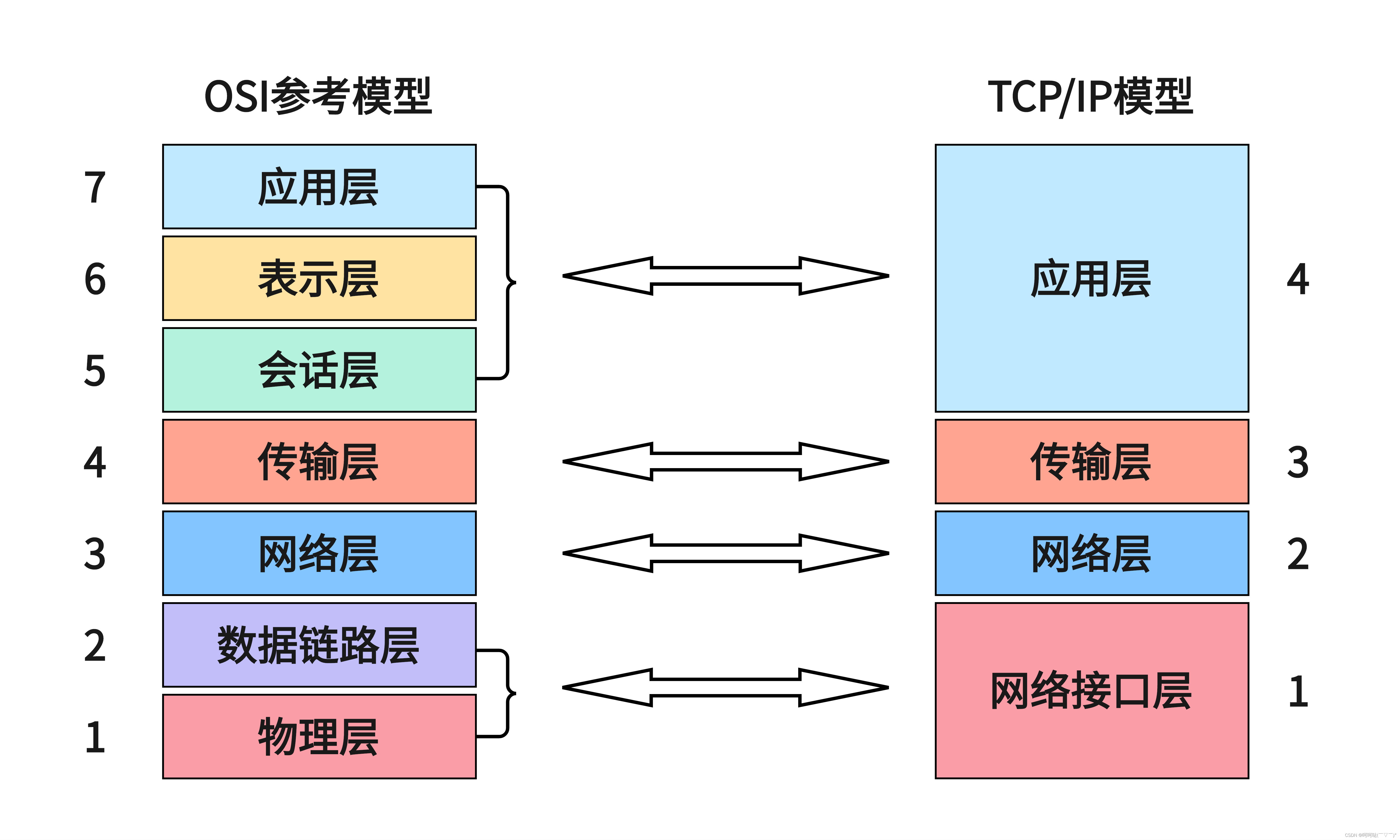

第一章 传输安全-LDAP协议安全加固

第二章 安全审计-Linux用户命令全审计

主机安全-Linux的SSH安全加固

前言

本案例仅实测通过CentOS 7.5-7.9系列,其他Linux系列及版本未实测。

1. CentOS版本:7.5 ≤ version ≤ 7.9

Windows openssh相关命令,安装openssh获取openssh命令

Windows openssl相关命令,安装Git获取openssl命令

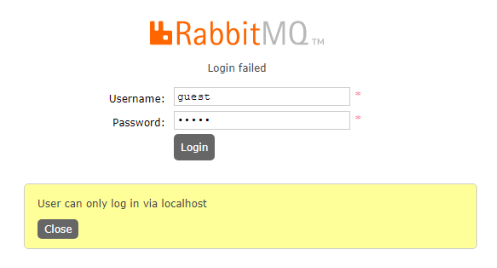

修复 CVE-2015-2808漏洞: SSL/TLS 存在Bar Mitzvah Attack漏洞

参考来源

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。